최근 금융 기관을 대상으로 공격하는 MirroBlast 캠페인이 발견됐다. 해당 캠페인은 악성 문서 파일을 유포한 후 사용자 PC에 악성코드를 설치하고, 공격자의 C&C 서버에서 최종 페이로드의 다운로드를 시도한다.

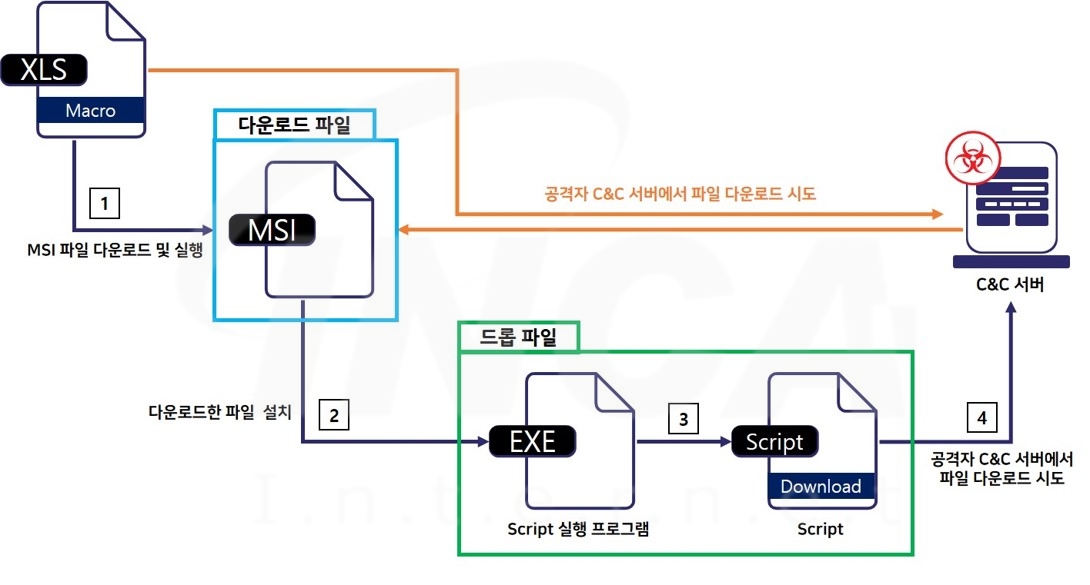

MirroBlast 캠페인은 공격 대상 PC에서 악성 스크립트를 설치하는 MSI 파일을 다운로드 후 실행하며, [그림 1]과 같이 진행한다.

1. XLS 파일을 실행하면 공격자의 C&C 서버에서 MSI 파일을 다운로드 한다.

2. 다운로드한 MSI 파일을 실행하면 내부의 파일을 사용자 PC에 설치한다.

3. 그 후, 사용자 PC에 설치한 파일 중 EXE 파일을 실행해 스크립트의 난독화를 해제한다.

4. 난독화를 해제한 스크립트를 실행하면 공격자가 운영하는 C&C 서버와 통신을 시도한다.

1. 문서 파일

MirroBlast 캠페인은 피싱 메일을 사용해 악성 문서 파일을 유포하는 것으로 알려졌다. 해당 문서 파일을 실행한 후, 콘텐츠 사용을 클릭하면 파일 속성의 데이터를 참조하는 매크로를 실행한다.

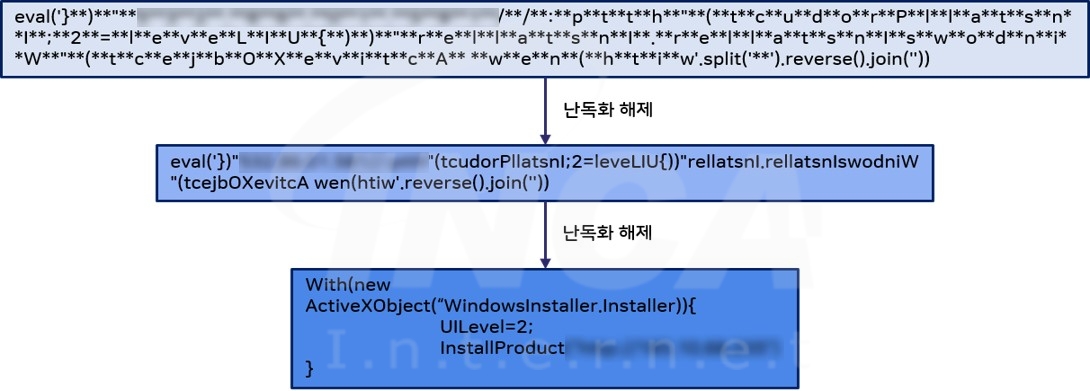

매크로에서 최종 실행하는 스크립트는 [그림 3]과 같이 난독화 해제 과정을 거친 후, 공격자가 운영하는 C&C 서버에서 MSI 파일의 다운로드를 시도한다.

2. MSI 설치 파일

이후, 다운로드한 파일을 실행해 ‘C:\ProgramData’ 경로 내에 스크립트와 스크립트 실행을 위한 프로그램을 설치한다.

추가로 사용자가 PC를 재부팅할 때 자동 실행하도록 Run 레지스트리에 등록하는 경우도 발견됐다.

3. 파일 다운로드 - KixTart & Rebol 스크립트

이전 단계에서 MSI 파일로 사용자 PC에 설치한 파일은 KixTart 또는 Rebol 이라는 언어로 작성됐다. KixTart란 마이크로소프트에서 제작한 클로즈드 소스 스크립트 언어로 윈도우 환경에서 사용하며, Rebol은 크로스 플랫폼을 목적으로 제작된 스크립트 언어이다.

[그림 5]는 KixTart로 작성한 스크립트의 난독화를 해제한 코드로 사용자 정보를 공격자에게 전송하고 추가 파일 다운로드를 시도한다.

Robol로 작성한 스크립트는 사용자 PC 정보를 공격자에게 전송한 후 응답을 받는다. 그후, 응답에 따라 난독화한 파워쉘 스크립트를 실행해 공격자가 운영하는 C&C 서버에서 파일을 다운로드한다.

최근 KixTart 및 Rebol 등 다양한 스크립트 언어를 사용해 금융 기관을 대상으로 악성코드를 유포하는 캠페인이 발견되고 있어 주의가 필요하다. 따라서 출처가 불분명한 메일에 첨부된 파일의 실행을 지양하고, 보안 제품이나 OS를 항상 최신 버전으로 유지하여야 한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| Notepad++ 설치 파일로 위장한 StrongPity 악성코드 (0) | 2021.12.17 |

|---|---|

| 금전보다 정치적인 공격을 우선시하는 Moses Staff 해킹 그룹 (0) | 2021.12.14 |

| 다크웹에서 판매중인 Spectre RAT 악성코드 (0) | 2021.11.26 |

| HCrypt 변종을 사용하는 Water Basilisk 캠페인 (0) | 2021.11.24 |

| 동아시아 IT 기업을 공격하는 WinDealer 악성코드 (0) | 2021.11.11 |