1. 악성코드 통계

악성코드 Top20

2021년12월(12월 1일 ~ 12월 31일) 한 달간 잉카인터넷 대응팀은 사용자에게 가장 많이 피해를 준 악성코드 현황을 조사하였으며, [표 1]은 가장 많이 탐지된 악성코드를 탐지 건수 기준으로 정리한 악성코드 Top20이다. 가장 많이 탐지된 악성코드는 Trojan이며 총 14,133 건이 탐지되었다.

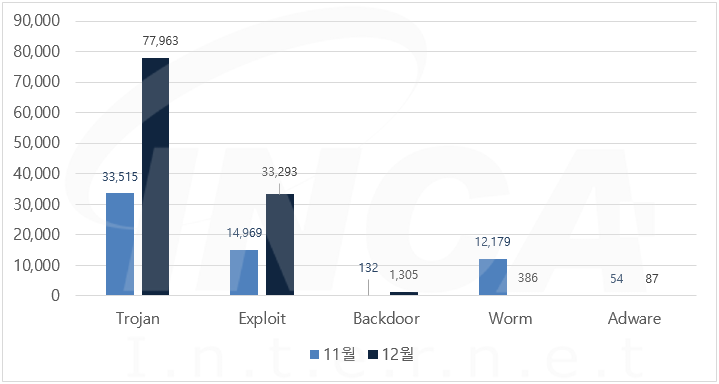

악성코드 진단 수 전월 비교

12월에는 악성코드 유형별로 11월과 비교하였을 때 Trojan, Exploit, Backdoor, Adware의 진단 수가 증가하고, Worm 의 진단 수가 감소했다.

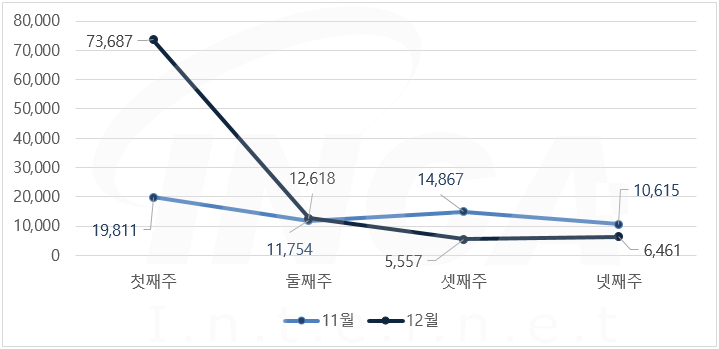

주 단위 악성코드 진단 현황

12월 한달 동안 악성코드 진단 현황을 주 단위로 살펴보았을 때 11월에 비해 증가한 추이를 보이고 있다.

2. 악성코드 동향

2021년 12월(12월 1일 ~ 12월 31일) 한 달간 등장한 악성코드를 조사한 결과, 프랑스어 사용자를 대상으로 공격하는 "TinyNuke" 악성코드가 다시 등장했으며 Slack API 기능을 사용해 악성 행위를 하는 "Aclip" 백도어와 러시아 운송업체를 사칭한 메일로 유포되는 "DarkWatchman" 악성코드가 발견됐다. 또한, 합법적인 서명 인증서를 사용한 "Blister" 로더와 일본 기업을 표적으로 공격하는 "Flagpro" 백도어도 발견됐다.

TinyNuke - Stealer

약 2년간 종적을 감췄던 "TinyNuke" 악성코드가 지난 12월경 재등장했다. 공격자들은 프랑스어를 사용하는 개인 및 기업에 인보이스를 주제로 한 메일을 전송한 후, 메일 내용에 작성한 링크를 클릭하도록 유도해 악성코드를 유포한 것으로 알려졌다. 사용자가 링크를 클릭해 악성코드를 다운로드한 후 실행하면 자격 증명 및 개인 정보를 탈취하며, 추가 페이로드 설치도 가능한 것으로 알려졌다.

Aclip - Backdoor

원격 협업 플랫폼인 Slack에서 제공하는 기능을 악용해 악성 행위를 하는 "Aclip" 백도어가 발견됐다. 공격자들은 아시아 항공사의 항공편 예약 데이터를 탈취하기 위해 "Aclip" 악성코드를 유포했으며, Slack API를 사용해 탈취한 데이터를 공격자가 운영하는 C&C 서버로 전송했다. 이후, 해당 악성코드의 신고를 받은 Slack 측은 서비스 약관 위반 사실을 확인했고 악성코드가 사용하는 Slack 워크스페이스의 사용을 중단했다고 밝혔다.

DarkWatchman - Stealer

2021년 12월경, 자바스크립트로 작성한 "DarkWatchman" 악성코드가 발견됐다. 공격자는 악성코드 유포를 위해 러시아 운송업체인 "Pony Express'에서 발송한 것처럼 위장한 이메일에 악성파일을 첨부하는 방식을 사용했다. 해당 악성코드는 공격자가 운영하는 C&C 서버에서 명령을 받아 사용자 PC를 조작하며, 키로거 악성코드를 실행해 사용자가 키보드로 입력한 값을 수집 및 공격자에게 전송한다.

Blister - Loader

지난 12월 말, 직접 기관에서 구매하거나 훔친 코드 서명 인증서를 악용하는 "Blister" 로더 악성코드가 발견됐다. 해당 악성코드는 정상 프로세스에 악성 페이로드를 주입해 실행하며, 이때 사용한 페이로드는 "CobaltStrike' 또는 "BitRAT"으로 사용자의 PC를 원격으로 제어한다. 또한, 해당 악성코드가 악용한 인증서를 발급한 기관은 관련 사실을 외부에 공개하고 악성코드에서 사용한 인증서를 폐기하는 등의 조치를 취했다.

Flagpro - Backdoor

최근 일본 기업을 표적으로 삼아 공격하는 "Flagpro" 악성코드가 발견됐다. "Flagpro"는 중국 정부의 지원을 받는 "BlackTech"라는 이름의 APT 그룹이 제작했다. 해당 악성코드는 악성 메크로가 포함된 문서 파일로 유포되며 문서 파일을 실행하면 "Flagpro" 악성코드를 다운로드한 후 실행한다. 실행된 악성코드는 공격자의 C&C 서버와 연결해 탈취한 사용자 PC 정보를 전송하고, 명령을 받아 원격으로 PC를 제어한다.

'동향 리포트 > 월간 동향 리포트' 카테고리의 다른 글

| 2022년 01월 악성코드 동향 보고서 (0) | 2022.02.08 |

|---|---|

| 2022년 01월 랜섬웨어 동향 보고서 (0) | 2022.02.08 |

| 2021년 12월 랜섬웨어 동향 보고서 (0) | 2022.01.04 |

| 2021년 11월 악성코드 동향 보고서 (0) | 2021.12.01 |

| 2021년 11월 랜섬웨어 동향 보고서 (0) | 2021.12.01 |