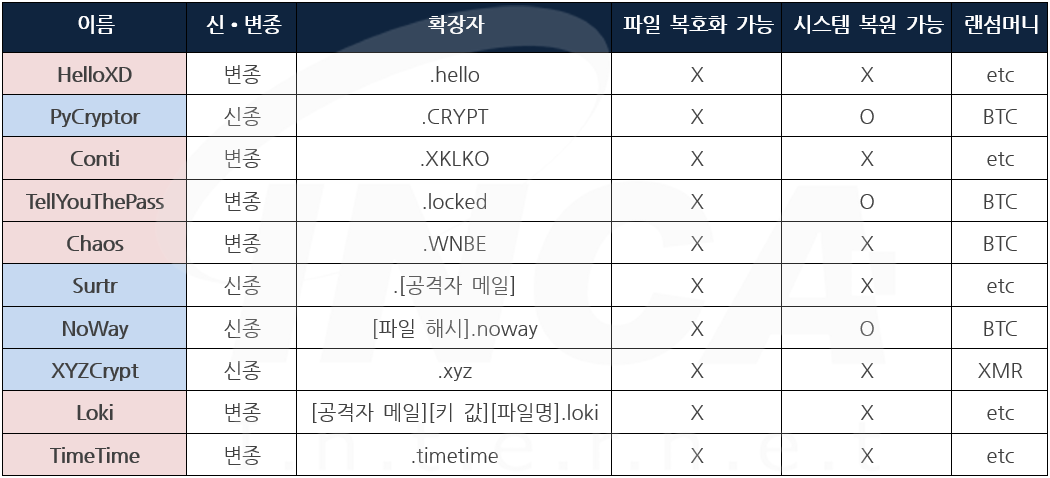

잉카인터넷 대응팀은 2021년 12월 31일부터 2022년 1월 6일까지 랜섬웨어 신•변종 및 이슈와 관련하여 대응을 진행하였으며, 신종 랜섬웨어는 "PyCryptor" 외 3건, 변종 랜섬웨어는 "Conti" 외 5건이 발견됐다.

2021년 12월 31일

HelloXD 랜섬웨어

파일명에 ".hello" 확장자를 추가하고 "Hello.txt"라는 랜섬노트를 생성하는 "HelloXD" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화한다.

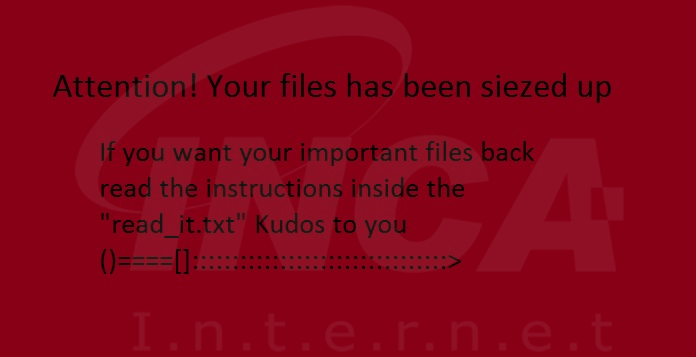

PyCryptor 랜섬웨어

파일명에 ".CRYPT" 확장자를 추가하고 "README.txt"와 [그림 1]의 랜섬노트를 실행하는 "PyCryptor" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 공격자의 C&C 서버에 연결을 시도한다.

Conti 랜섬웨어

파일명에 ".XKLKO" 확장자를 추가하고 "readme.txt"라는 랜섬노트를 생성하는 "Conti" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화한다.

TellYouThePass 랜섬웨어

파일명에 ".locked" 확장자를 추가하고 "README.html"라는 랜섬노트를 생성하는 "TellYouThePass" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 공격자의 C&C 서버와 연결을 시도하고, 특정 프로세스의 실행을 차단한다.

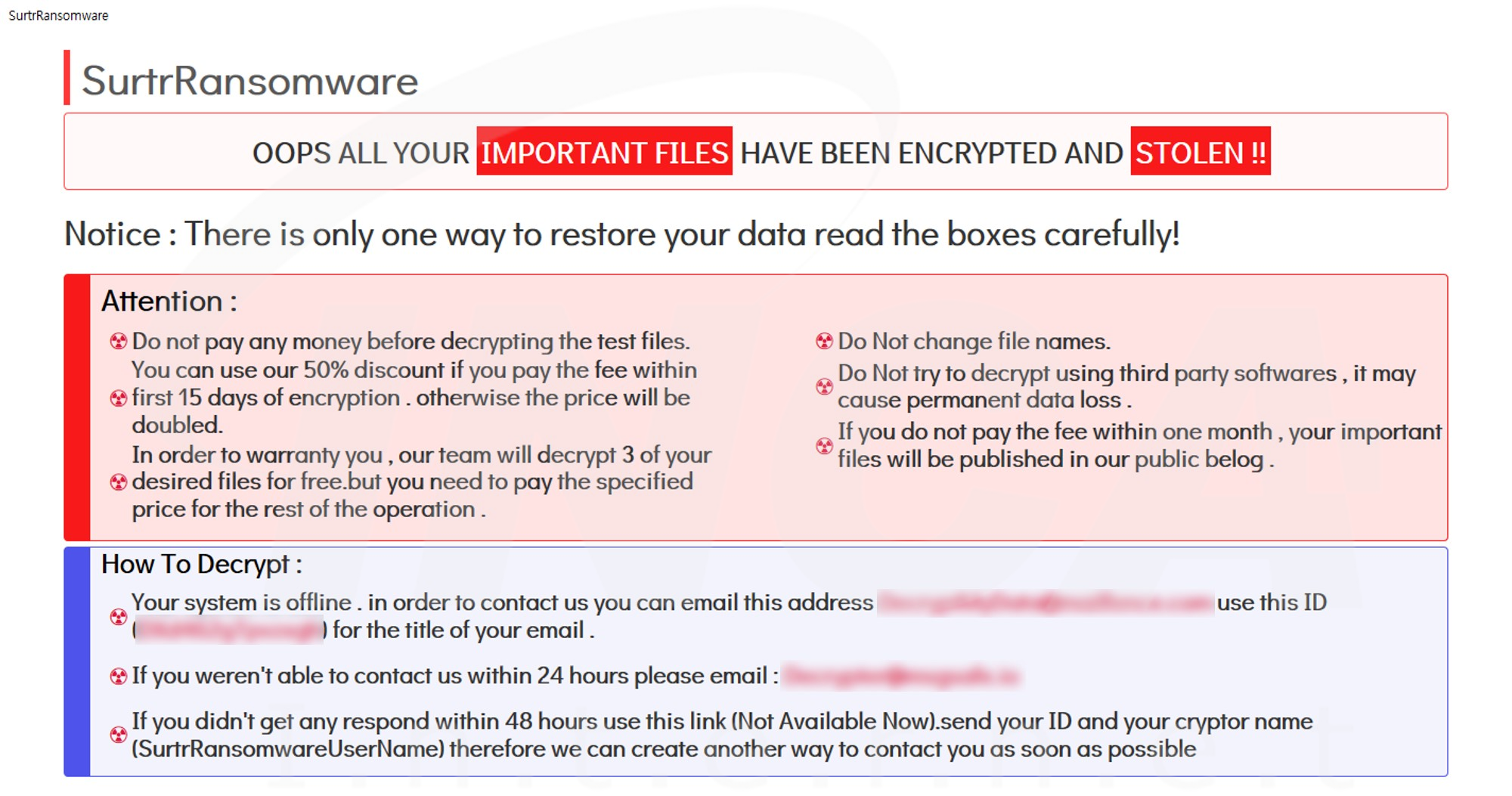

Surtr 랜섬웨어

파일명에 ".[공격자 메일]" 확장자를 추가하고 "SURTR_README.txt"와 [그림 5]의 랜섬노트를 실행하는 "Surtr" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화하고, [그림 6]과 같이 바탕화면의 배경을 변경한다.

2022년 1월 2일

NoWay 랜섬웨어

파일명을 "[파일 해시].noway"로 변경하고 "Unlock your file Instraction.txt"라는 랜섬노트를 생성하는 "NoWay" 랜섬웨어가 발견됐다.

XYZCrypt 랜섬웨어

파일명에 ".xyz" 확장자를 추가하고 "_Readme_.txt"라는 랜섬노트를 생성하는 "XYZCrypt" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화한다.

2021년 1월 3일

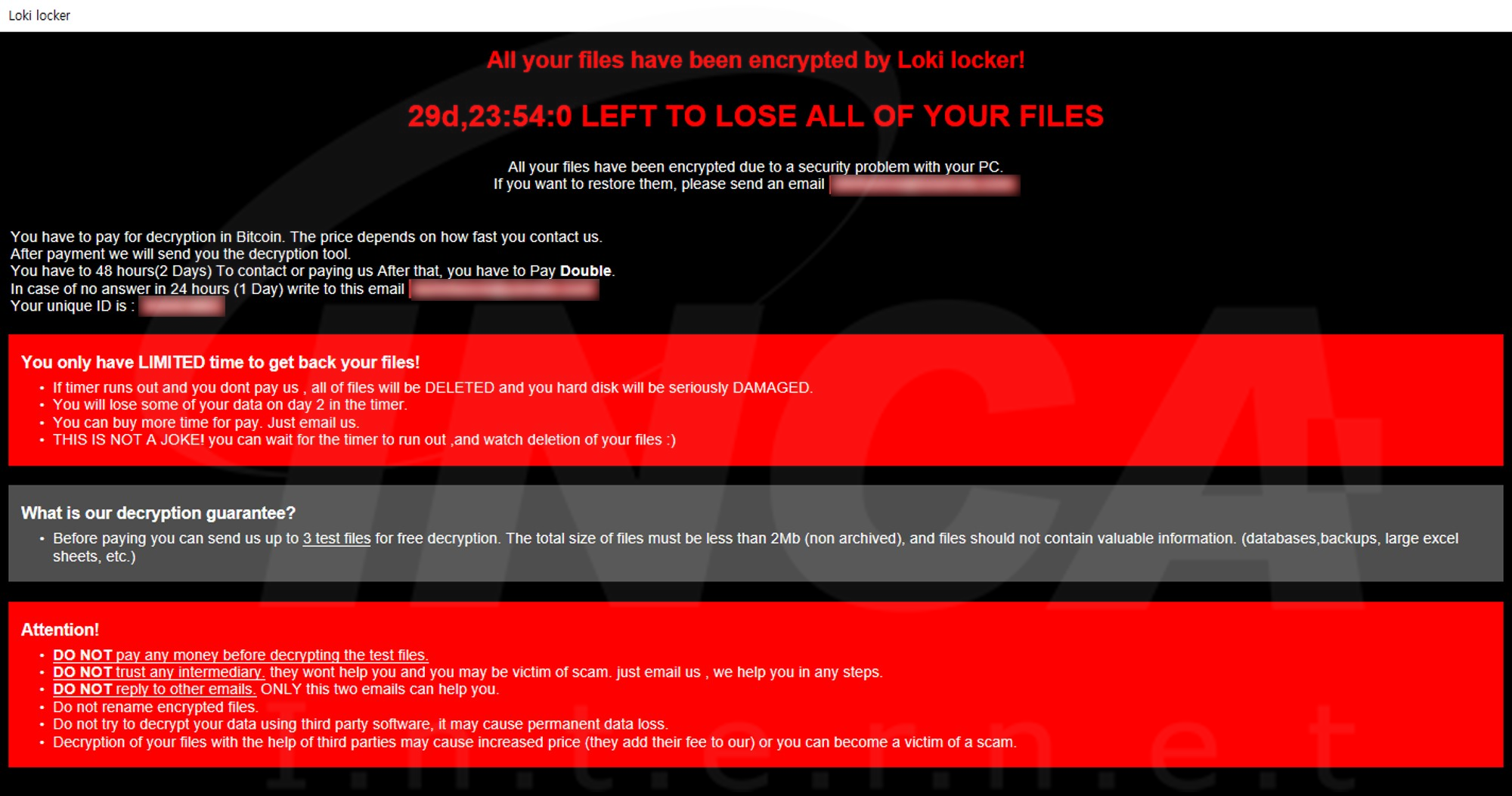

Loki 랜섬웨어

파일명을 "[공격자 메일][키 값][파일명].loki"로 변경하고 "Restore-My-Files.txt"와 [그림 9]의 랜섬노트를 실행하는 "Loki"랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화하고, [그림 10]과 같이 바탕화면의 배경을 변경한다.

2021년 1월 5일

TimeTime 랜섬웨어

파일명에 ".timetime" 확장자를 추가하고 "@__RECOVER_YOUR_FILES__@.txt"라는 랜섬노트를 생성하는 "TimeTime" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화한다.

'분석 정보 > 랜섬웨어 분석 정보' 카테고리의 다른 글

| [주간 랜섬웨어 동향] - 1월 3주차 (0) | 2022.01.21 |

|---|---|

| [주간 랜섬웨어 동향] - 1월 2주차 (0) | 2022.01.14 |

| [주간 랜섬웨어 동향] - 12월 5주차 (0) | 2021.12.30 |

| [주간 랜섬웨어 동향] - 12월 4주차 (0) | 2021.12.23 |

| [주간 랜섬웨어 동향] - 12월 3주차 (0) | 2021.12.17 |