1. 개요

Mustang Panda는 중국 정부의 지원을 받는 것으로 추정되는 대표적인 APT(Advanced Persistent Threat) 공격 그룹으로 약 2014년부터 현재까지 10년 이상 장기간에 걸쳐 공격 활동을 수행하고 있으며 외교, 국방 및 정부 기관 등을 주요 공격 대상으로 삼는다. 주로 스피어 피싱을 초기 접근 수단으로 사용해 DOC 등의 문서형 파일과 압축 아카이브 파일로 유포하고 DLL 사이드로딩 기법으로 악성 페이로드를 실행한다. 초기 접근 이후에는 백도어 및 정보 탈취형 악성코드를 실행해 내부 시스템에 장기간 잠복하며 지속적인 정보 수집과 공격자 C&C 서버와의 암호화된 통신으로 추가 악성 명령을 수행하거나 정보 탈취를 시도한다. 이 그룹은 수년간 PlugX, ToneShell 및 Pubload 등 다수의 악성코드를 사용했으며 동아시아와 동남아시아 지역을 주요 공격 대상으로 삼아 외교, 정부 기관 및 방위산업체 등을 대상으로 한 공격 사례가 다수 확인된다. 또한 중국과 지정학적으로나 외교적으로 이슈가 있는 홍콩, 베트남 및 태국 등을 주로 공격해왔다. 이 보고서는 Mustang Panda의 최근 5개년 동안의 공격 과정 및 악성코드를 분석하며 악성 코드 상세 유형 및 MITRE ATT&CK TTPs 등 해당 그룹의 위협 인텔리전스 정보 제공을 목적으로 한다. 특히 해당 그룹이 자체적으로 제작한 악성 코드인 Pubload, ToneShell 및 Yokai를 비롯한 백도어 3종과 이 백도어를 유포하는 USB 전파형 웜인 HIUPAN과 SnakeDisk를 분석한 내용을 포함해 다음 내용을 기술했다.

- Mustang Panda의 장기 공격 활동 타임라인

- Pubload, ToneShell, Yokai, HIUPAN, SnakeDisk 관련 이슈

- Pubload, ToneShell, Yokai, HIUPAN, SnakeDisk 상세 분석

- MITRE ATT&CK 기반 전술·기법·절차(TTPs) 매핑

이에 Mustang Panda의 최신 공격 양상을 이해하고 앞으로 유사한 공격에 대한 조기 탐지 및 선제 대응에 참고 자료로 활용될 수 있을 것으로 기대한다. 단, 보고서 내용의 일부는 사실관계가 명확히 확인된 것은 아니며 정황에 따른 추정도 포함돼 있다.

2. Mustang Panda

2.1 공격대상

Mustang Panda는 2014년부터 등장한 것으로 추정되며 2017년에 CrowdStrike에서 처음으로 명칭을 부여한 뒤 보안 업계에서 다양한 이름으로 추적되고 있다. Mustang Panda, Twill Typhoon 및 Earth Preta 등의 이름으로 불리며 국내외 보안 업체의 공격자 인프라 추적 방식과 코드 분석 기준별로 각기 다른 그룹으로 불렸으나 공격 대상, 악성코드 유형 및 특징 등이 유사해 사실상 같은 그룹으로 확인된다. 예를 들면 보안 업체 Recorded Future에서는 Mustang Panda와 매우 유사한 MITRE ATT&CK TTPs를 가진 캠페인을 발견하고 이를 RedDelta로 명명했다. 두 그룹은 같은 PlugX 계열 악성코드를 사용하고 종교, 외교, 정치 단체를 주요 공격 대상으로 삼는다는 공통점을 가진다. PlugX의 C&C 통신 암호화 방식에서 Mustang Panda는 XOR 연산을 사용하고 RedDelta는 RC4 방식을 사용한다는 차이가 있어 두 그룹을 별도로 분류하기도 하지만 다수 업체에서는 코드 구조와 유포 방식 및 공격 대상의 일관성을 근거로 동일 조직 또는 하위 조직으로 추적하고 있다.

Mustang Panda는 활동 기간과 관련 이슈 및 공격 대상으로 보아 중국과 관련이 있을 것으로 추정된다. 보안 업체 Proofpoint는 2020년 9월 16일부터 10월 10일까지 Mustang Panda의 공격 활동이 한때 중단된 사실을 확인했으며 해당 기간은 중국 국경절과 비공식 휴가 기간인 ‘황금 주간’과 정확히 일치한다고 설명했다. 또한 미국 법무부(Department of Justice, DoJ)가 발표한 보도자료에서는 중국 정부가 Mustang Panda에 금전적 지원을 제공하며 PlugX를 개발한 정황이 언급되면서 다수의 보안 업체에서 공식적으로 해당 그룹을 중국과 관련이 있는 것으로 분석해 발표했다. 또한 이 그룹의 공격 활동 대상은 미국, 유럽, 아시아 전반을 포함한 전 세계를 대상으로 활동하지만 특히 중국과 지정학적으로 밀접하거나 외교적으로 이슈가 있는 베트남, 미얀마, 태국의 외교, 방산업체 및 정부 기관을 대상으로 공격함으로써 더욱 중국과 관련 있다고 볼 수 있다.

2.2. 악성코드 타임라인

Mustang Panda는 등장 초기부터 다른 중국 해커 그룹이 자주 사용하는 PlugX 백도어를 주로 사용했으며 2020년 이후부터는 KillSomeOne, RedDelta PlugX 및 Thor PlugX 등의 다른 악성코드를 사용하기 시작했다. 2022년에는 자체적으로 제작한 악성코드를 사용하기 시작해 악성코드 로더인 ClaimLoder와 백도어 Pubload가 확인됐으며 이를 유포하는 HIUPAN USB 웜도 추가로 발견됐다. 2024년부터 최근까지 단일로 유포되는 ToneShell과 SnakeDisk USB 웜으로 전파되는 Yokai 백도어를 사용한다. 발견된 악성코드 중 ClaimLoader와 Pubload는 보안 업체에 따라 서로 다른 샘플로 분류하지만 이 보고서에는 하나의 Pubload로 분류해 내용을 기술했다.

Pubload

- 기간 : 2022년 2월

- 공격 대상 국가 : 러시아, 유럽

- 내용

첫 Pubload는 Cisco Talos에서 발견했으며 러시아-우크라이나 전쟁 관련해 러시아 정부 기관을 포함한 유럽 기업에 피싱 메일로 유포됐다. 메일에는 러시아-우크라이나 전쟁 관련 NATO 회원국의 영향이나 우크라이나 정부 보고서가 작성된 내용으로 유포됐으며 이 당시 Cisco Talos 측은 Pubload를 PlugX의 로더 단계인 Bespoke Stager로 지정했다.

- 기간 : 2022년 11월

- 공격 대상 국가 : 필리핀

- 내용

2022년 11월에는 LAC에서 필리핀 정부기관을 대상으로 필리핀-일본-미국 3자 협력 관련 내용으로 유포되는 ClaimLoader를 발견했다. 해당 업체에서는 2022년 2월 Cisco가 발견한 Bespoke stagers에서 안티 디버깅과 셸 코드 실행 방식에 차이가 있다고 언급했다.

- 기간 : 2025년 6월

- 공격 대상 국가 : 티베트

- 내용

가장 마지막에 발견된 Pubload는 올해 6월에 티베트 지역을 대상으로 유포됐다. 티베트의 중국어-티베트어 관련 이중 언어 교육 문제나 티베트로 망명한 지도자인 달라이 라마가 출간한 책 이름으로 위장해 사용자의 클릭을 유도한다.

HIUPAN

- 기간 : 2024년 12월 ~ 2025년 3월

- 공격 대상 국가 : 대만

- 내용

IBM X-Force에서 2024년 12월부터 대만을 공격 대상으로 삼은 Mustang Panda의 활동을 계속 추적해왔으며 올해 3월에는 대만의 제조 업체와 협력해 감염 사례를 조사했다고 전했다. HIUPAN은 USB 웜으로 감염된 PC에 Pubload를 전파하고 HIUPAN을 실행한 경로에 따라 인식된 USB 드라이브에 숨김 파일로 자가 복제한다.

ToneShell

- 기간 : 2022년 11월

- 공격 대상 국가 : 미얀마

- 내용

ToneShell이 처음 발견된 시기는 2022년 11월이며 미얀마의 정부 및 교육 기관 등을 대상으로 유포됐다. 유포 과정으로는 스피어 피싱 메일로 전달됐으며 메일 내용에 구글 드라이브 링크를 포함해 사용자의 접속 및 파일 다운로드를 유도했다. 이메일의 제목은 비어있거나 악성 압축 파일과 같은 이름을 사용한 경우가 많았으며 미얀마와 중국 대사관 간의 회의 내용이 작성된 PDF 파일과 일본 연구 교류 프로그램 관련 내용으로 유포됐다.

- 기간 : 2023년 1월

- 공격 대상 국가 : 대만, 터키, 라트비아 등

- 내용

트렌드마이크로에서 2023년 1월부터 아시아와 동유럽 지역을 대상으로 하는 스피어 피싱 메일 공격이 여럿 발생했다고 전했다. 대부분 정부 기관 및 통신 업계 종사자를 대상으로 삼았으며 피싱 메일에는 구글 드라이브 링크가 포함돼 사용자가 링크를 접속해서 “Note-2.7z”라는 압축 파일 다운로드를 유도한다. 압축 파일 내의 문서로 위장한 EXE 파일을 실행하면 드롭퍼가 실행되며 최종 페이로드인 ToneShell이 유포된다.

- 기간 : 2023년 11월 ~ 2024년 1월

- 공격 대상 국가 : 미얀마

- 내용

2023년 11월에 “Analysis of the third meeting of NDSC.zip”이라는 이름의 악성 압축 파일이 발견됐으며 2024년 1월에는 피싱 메일로 “ASEAN Notes.iso”라는 파일로 ToneShell이 유포됐다. 2023년에 유포된 파일에는 B&R Industrial Automation GmbH에서 서명한 정상 파일로 사용자의 실행을 유도한다. 그리고 2024년에는 ISO 파일 내의 LNK 파일 실행을 유도하며 Windows 10 업그레이드 관련 파일로 위장한 ToneShell을 DLL 사이드로딩 기법으로 실행한다.

- 기간 : 2025년 3월, 2025년 7월

- 공격 대상 국가 : 싱가포르, 태국

- 내용

IBM X-Force는 2025년 3월과 7월에 싱가포르와 태국에서 발견된 ToneShell 변종을 확인했다. Mustang Panda가 새로운 악성코드 로더를 사용해 Reflective DLL Injection으로 ToneShell 페이로드를 실행하고 7월에 발견된 ToneShell 변종은 이전 버전보다 더 난독화됐다고 전했다. 3월에 발견된 ToneShell은 임의의 임시 파일을 생성 및 삭제하거나 Sleep 함수로 랜덤하게 대기하는 등의 정크 코드가 추가됐다. 두 변종은 호텔 예약과 보안 체크리스트 및 메모 유틸리티 프로그램으로 위장해 유포됐다.

Yokai

- 기간 : 2024년 12월

- 공격 대상 국가 : 태국

- 내용

Netskope에서 2024년 12월경 태국을 대상으로 “United States Department of Justice.pdf”와 “Urgently, United States authorities ask for international cooperation in criminal matters.docx” 문서로 위장해 Yokai 백도어를 유포하는 정황을 발견했다. 악성 ADS(Alternate Data Stream)가 포함된 LNK 파일을 사용자에게 실행하도록 유도하고 이를 실행하면 위 내용의 가짜 문서 파일을 생성 및 실행해 사용자를 속인다. 이후 iTop Data Recovery 프로그램의 정상 실행 파일과 악성 DLL을 드롭해 DLL 사이드로딩으로 Yokai 백도어를 실행한다.

SnakeDisk

- 기간 : 2025년 8월

- 공격 대상 국가 : 태국

- 내용

2025년 8월에 IBM X-Force가 Mustang Panda가 유포하는 SnakeDisk USB 웜과 Yokai 백도어를 발견했다. SnakeDisk는 USB 드라이브로 전파되는 전파형 웜으로 DLL 사이드로딩으로 실행되며 바코드를 읽는 프로그램인 Barcode Reader SDK의 구성 파일로 위장해 사용자의 실행을 유도한다. 또한, IP가 태국으로 식별되는 시스템에서만 실행되도록 설정돼 있으며 USB 드라이브 내의 기존 파일을 숨김 폴더로 이동하고 사용자에게 악성코드를 실행하도록 유도해 웜 자신을 실행한다. 실행 이후에는 Yokai 백도어를 드롭 및 실행해 리버스 셸을 설정하며 원격 명령 실행이 가능하도록 한다.

2.3. 초기 유포 과정

2.3.1. 스피어피싱 메일

1) 압축 파일 유포 (Phishing: Spearphishing Attachment, T1566.001)

Mustang Panda의 주된 유포 방식은 스피어 피싱 메일에 압축 파일을 첨부해 사용자에게 압축 해제 및 실행을 유도한다. 그리고 압축 파일 내에는 정상 파일과 함께 악성 DLL 파일이 포함돼있어 DLL 사이드로딩으로 유포하려는 악성코드를 실행한다. 압축 파일로 유포되는 악성코드는 PlugX, Pubload 및 ToneShell 등 대다수가 포함돼있다. 또한, 압축 파일로 유포되기는 하지만 정상 문서로 위장해 사용자의 실행을 유도하며 해당 파일을 실행할 시 문서 내의 다운로더 스크립트가 동작하거나 악성 페이로드를 드롭 및 실행하는 방식도 존재한다. 예를 들면 HTML Smuggling으로 유포되는 PlugX ToneShell 및 Yokai가 이에 해당한다.

2) 피싱 링크 (Phishing: Spearphishing Link, T1566.002)

메일 내에 첨부 파일로 유포하는 방식 말고도 메일 내용에 피싱 링크를 포함해 사용자에게 해당 링크로 접속을 유도한 뒤 악성 코드를 유포하는 방식도 종종 사용됐다. Mustang Panda는 피싱 링크를 구글 드라이브나 드롭 박스 등의 정상적인 파일 호스팅 서비스 링크를 추가해 사용자를 속이며 RedDelta PlugX와 ToneShell 등의 악성코드를 유포했다.

2.3.2 취약점

1) CVE-2021-40444: MSHTML 원격 코드 실행 취약점

Windows MSHTML 브라우저 엔진의 원격 코드 실행 취약점으로 Microsoft Office 문서에 특수하게 조작된 ActiveX 컨트롤을 포함해 악성 스크립트를 다운로드하고 실행하며 PlugX, Cobalt Strike Beacon을 유포했다.

2) CVE-2017-0199: Microsoft Office/WordPad 원격 코드 실행 취약점

Microsoft Office RTF 파일 내에 공격자의 C&C 서버에서 파일을 다운로드하는 코드를 숨겨 ToneShell과 Pubload 등을 유포했다.

3) CVE-2021-1675 / CVE-2021-34527: Windows Print Spooler 원격코드 실행 취약점(PrintNightmare)

Windows Print Spooler 서비스의 원격 코드 실행 취약점으로 도메인 컨트롤러를 포함한 모든 Windows 시스템에서 기본적으로 활성화되어 있어 공격자가 도메인 전체를 제어할 수 있다. Mustang Panda는 이를 악용해 PlugX를 배포했다.

3. 악성코드 분석

Mustang Panda는 최근 5년간 자체적으로 제작한 악성코드를 주로 사용했으며 Pubload, HIUPAN, ToneShell, SnakeDisk 및 Yokai가 있고 이 중 HIUPAN과 SnakeDisk는 각각 Pubload와 Yokai를 전파한다. 이처럼 악성코드간의 실행 과정과 연결된 샘플은 다르지만 악성코드 카테고리를 백도어와 이를 유포하는 USB 웜으로 구분했으며 각 샘플별 상세 분석 내용은 자사 블로그에 게시했다.

3.1. 백도어

3.1.1. Pubload

아래의 링크는 자사 블로그에 게시된 중국 해커그룹 Mustang Panda, Pubload 백도어 유포 보고서이다.

[분석 정보/악성코드 분석 정보] - 중국 해커그룹 Mustang Panda, Pubload 백도어 유포

3.1.2 ToneShll

아래의 링크는 자사 블로그에 게시된 DLL 사이드 로딩으로 실행하는 ToneShell 백도어 보고서이다.

[분석 정보/악성코드 분석 정보] - DLL 사이드 로딩으로 실행하는 ToneShell 백도어

3.1.3. Yokai

아래의 링크는 자사 블로그에 게시된 태국을 대상으로 유포되는 Yokai 백도어 보고서이다.

[분석 정보/악성코드 분석 정보] - 태국을 대상으로 유포되는 Yokai 백도어

3.2. USB 웜

3.2.1. HIUPAN

아래의 링크는 자사 블로그에 게시된 USB를 감지해 전파하는 HIUPAN 웜 보고서이다.

[분석 정보/악성코드 분석 정보] - USB를 감지해 전파하는 HIUPAN 웜

3.2.2. SnakeDisk

아래의 링크는 자사 블로그에 게시된 Yokai 백도어를 유포하는 SnakeDisk 웜 보고서이다.

[분석 정보/악성코드 분석 정보] - Yokai 백도어를 유포하는 SnakeDisk 웜

4. 결론

중국 정부의 지원을 받는 것으로 추정되는 APT 그룹 Mustang Panda의 최근 5개년 공격 활동을 분석하여 해당 그룹의 전술, 기법 및 절차(TTPs)와 주요 악성코드의 위협 인텔리전스를 제공했다. 분석 결과 Mustang Panda는 2012년부터 현재까지 10년 이상 지속해서 활동하며 외교, 국방 및 정부 기관을 주요 표적으로 삼아 동아시아와 동남아시아 지역에서 지속적인 사이버 공격 활동을 수행하고 있다. 해당 그룹은 스피어 피싱을 통한 초기 침투 후 DLL 사이드로딩 기법을 활용해 탐지를 우회하며 Pubload, ToneShell 및 Yokai 등 자체 개발한 백도어와 HIUPAN과 SnakeDisk 등의 USB 전파형 웜을 사용하고 있다. 각 악성코드는 C&C 통신 암호화, 지속성 확보 및 정보 탈취 등의 기능을 수행하며 장기간동안 정보를 수집한다. USB 전파형 웜이 시도하는 내부 네트워크 전파는 네트워크 기반 방어만으로는 대응이 어려울 것으로 보이며 행위 기반으로 유사 공격의 조기 탐지 및 대응이 실질적으로 효과가 있을 것으로 판단된다. 특히 동아시아 지역의 외교, 정부 및 방위 산업 분야는 분석 정보를 활용해 보안 솔루션에 적용하고 DLL 사이드로딩 기법 및 문서형 파일 악용 공격의 모니터링을 강화해야 하며 USB 드라이브 사용 정책 강화 및 물리적 보안 통제도 함께 고려해야 한다.

Mustang Panda는 지정학적으로나 외교적으로 이슈가 있는 지역을 공격 대상으로 삼고 있으며 향후에도 기존 악성코드의 변종 개발 및 새로운 공격 기법을 도입해 공격 활동을 이어갈 것으로 예상된다. 따라서 지속적인 위협 인텔리전스 수집 및 공유, 보안 담당자 대상 관련 교육 강화, 운영체제 및 보안 프로그램 업데이트가 피해 예방에 필수적이다. 잉카인터넷 ISARC은 지속적으로 해킹 그룹 관련 위협 인텔리전스를 수집 및 분석하고 진단에 반영하며 악성코드의 피해를 예방하도록 노력하고 있다. 그리고 이 보고서가 Mustang Panda 및 유사 APT 그룹에 대한 이해를 높이고 보안 대응 전략 수립에 기여할 수 있기를 기대한다.

5. 부록

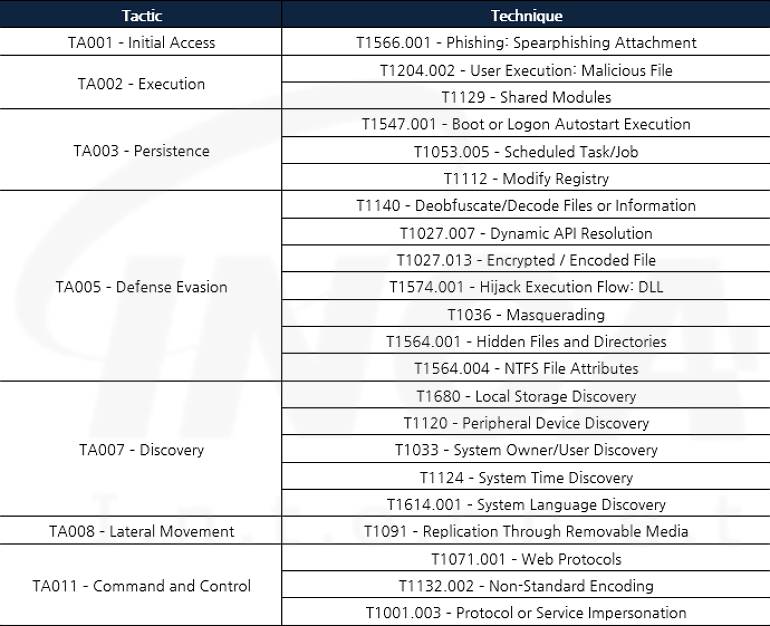

5.1. MITRE ATT&CK

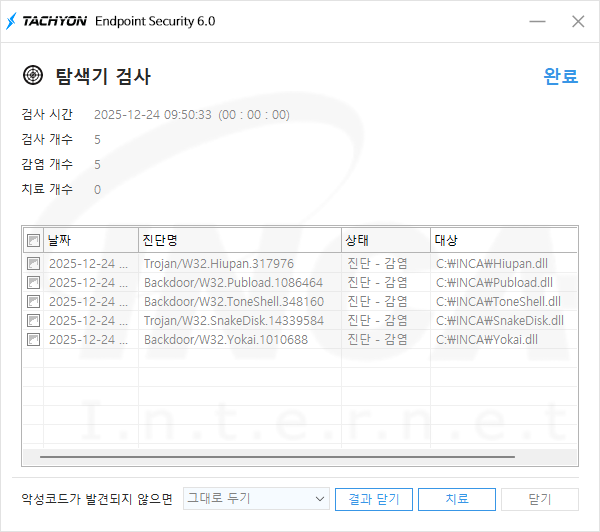

5.2. 진단 결과

분석된 Pubload, Toneshell 및 Yokai 백도어 3종과 HIUPAN 및 SnakeDisk USB웜 2종은 아래와 같이 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 6.0에서 진단 및 치료가 가능하다.

'동향 리포트' 카테고리의 다른 글

| 2026년 01월 악성코드 동향 보고 (0) | 2026.02.13 |

|---|---|

| 2025년 12월 악성코드 동향 보고서 (1) | 2026.01.09 |

| 2026년 사이버 보안 전망 (0) | 2025.12.18 |

| 2025년 11월 악성코드 동향 보고서 (1) | 2025.12.11 |

| 2025년 10월 악성코드 동향 보고서 (0) | 2025.11.10 |