1. 악성코드 통계

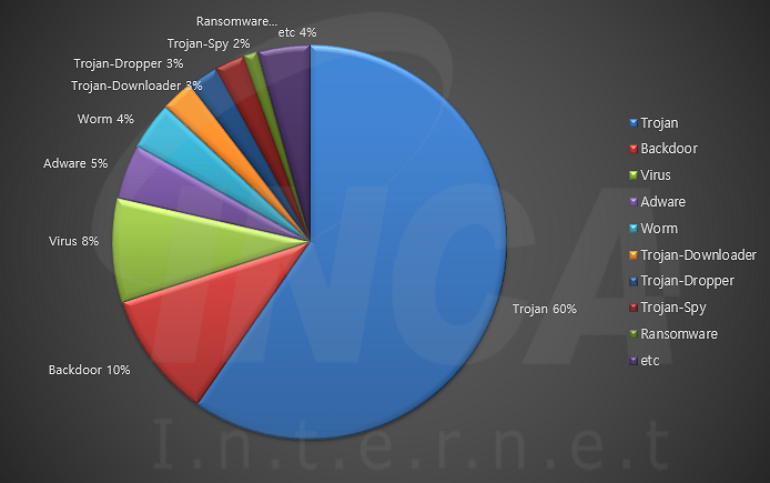

악성코드 유형별 비율

2026년 1월(1월 1일 ~ 1월 31일) 한 달간 잉카인터넷 시큐리티대응센터는 국내외에서 수집된 악성코드 현황을 조사하였으며, 유형별로 비교하였을 때 Trojan이 60%로 가장 높은 비중을 차지했고, Backdoor가 10%로 그 뒤를 따랐다.

2. 악성코드 동향

2026년 1월(1월 1일 ~ 1월 31일) 한 달간 등장한 악성코드를 조사한 결과, 러시아 해커 그룹 UAC-0184가 우크라이나 의회와 군사 기관을 대상으로 메신저 바이버 (Viber)를 이용한 정보 탈취 악성코드 캠페인이 발견됐다. 또한, macOS를 대상으로 한 정보 탈취 악성코드인 MonetaStealer와 클라우드 제공 서비스 업체인 클라우드플레어 (Cloudflare)의 무료 서비스와 터널링 도메인을 악용해 유포되는 AsyncRAT이 등장했다. 이 외에도 동남아시아의 외식 프랜차이즈 업체를 대상으로 공격하는 랜섬웨어 Osiris와 안드로이드 기기 사용자를 대상으로 유포되고 있는 트로이목마 Phantom 소식이 전해졌다.

HijackLoader - Loader

1월 초, 러시아 해커 조직 UAC-0184가 우크라이나 의회와 군사 기관을 대상으로 메신저 바이버 (Viber)를 이용한 정보 탈취 악성코드 캠페인이 발견됐다. 공격자는 우크라이나 의회 문서로 위장한 악성 ZIP 파일을 바이버로 전송하고 피해자가 파일을 압축 해제 후 문서 파일로 위장한 악성 LNK 파일을 실행하도록 유도한다. 실행된 LNK 파일은 파워셸 스크립트로 악성 파일을 다운로드하고 정상 프로그램인 CFlux.exe에 악성 DLL을 사이드 로드해 HijackLoader 악성코드를 배포한다. HijackLoader 악성코드는 프로세스 이름의 CRC32 해시 값을 계산해 환경 정찰을 수행하고 정상 프로세스인 Chime.exe에 RemcosRAT를 인젝션해 실행한다. 연구원들은 UAC-0184가 2025년 내내 우크라이나 군사 및 정부 기관을 대상으로 정보 탈취 캠페인을 지속할 것으로 예상하며 보안 인식과 암호화 및 접근 제어 강화를 권고했다.

MonetaStealer - MacOS

보안 업체 iru에서 macOS를 대상으로 한 정보 탈취 악성코드인 MonetaStealer를 발견했다. 공격자는 MonetaStealer를 PyInstaller로 제작한 Mach-O 파일이지만 Portfolio_Review.exe로 이름을 지어 macOS 사용자의 방심을 유도한다. 해당 악성코드는 실행 시 macOS 환경을 확인하고 웹 브라우저에 저장된 암호와 암호화폐 지갑 데이터 및 macOS 키체인 정보 등을 탈취한다. 또한 바탕화면과 문서 및 다운로드 폴더를 스캔해 금융 관련 제목의 문서를 탐색하고 정규표현식을 이용해 신용카드 데이터를 추출한다. 공격자는 탈취한 정보를 디렉터리 내의 zip 파일로 압축한 후 텔레그램 봇 API를 사용해 유출한다. iru 측은 macOS 환경에서 정보 탈취 악성코드가 주요 위협이라 전했으며 신뢰할 수 있는 출처에서만 프로그램을 설치할 것을 권장했다.

AsyncRAT - BackDoor

1월 중순, 클라우드 제공 서비스 업체인 클라우드플레어 (Cloudflare)의 무료 서비스와 터널링 도메인을 악용해 유포되는 AsyncRAT이 발견됐다. 공격자는 드롭박스 링크를 포함한 피싱 메일을 전송해 사용자가 악성 바로가기 파일이 포함된 ZIP 파일을 다운로드하도록 유도한다. 실행된 바로가기 파일은 WebDAV 서버에 접속해 악성 스크립트를 다운로드하고 TryCloudflare 터널링 도메인을 통신 경로로 활용해 정상 트래픽으로 위장한다. 이후 공격자의 C&C 서버에서 추가 악성 페이로드를 수신해 실행하며 최종 페이로드인 AsyncRAT을 복호화한 뒤 파일 탐색기 (explorer.exe) 프로세스에 인젝션해 실행한다. 보안 업체 트렌드마이크로는 공격자가 탐지를 우회하는 방법으로 합법적인 클라우드 터널링과 호스팅 서비스를 악용하고 있다며 주의를 당부했다.

Osiris - Ransomware

동남아시아의 외식 프렌차이즈 업체를 대상으로 공격하는 랜섬웨어 Osiris가 발견됐다. 공격자는 초기 침투 후 Rclone을 이용해 기업의 중요 데이터를 Wasabi 클라우드로 유출했으며 RustDesk나 MeshAgent 도구를 사용해 사용자 시스템을 원격 제어한다. 이후 KillAV 도구를 배포해 보안 서비스를 종료하고 취약한 PoorTry 커널 드라이버를 악용해 EDR 솔루션을 무력화한다. 파일 암호화 과정에는 타원 곡선 암호화 (ECC)와 AES-128-CTR 알고리즘을 사용하며 암호화된 파일에 .Osiris 확장자를 추가한다. 암호화가 완료된 경로에는 Osiris-MESSAGE.txt라는 랜섬노트를 생성해 사용자에게 복호화 대가로 금전을 요구한다. 브로드컴 측은 해당 랜섬웨어가 2016년에 등장한 Locky 랜섬웨어의 변종과 이름이 동일하지만 두 랜섬웨어와의 연관성은 없으며 새로운 랜섬웨어라고 언급했다.

Phantom - Andriod

1월 말, 안드로이드 기기 사용자를 대상으로 유포되고 있는 트로이목마 Phantom이 발견됐다. 공격자는 Creation Magic World와 Cute Pet House 등의 게임 앱으로 위장했으며 샤오미의 GetApps 스토어에 업로드해 유포한다. 그리고 2025년 9월 초기에는 정상 앱이 업로드했으나 9월 말 업데이트 이후로 추가 파일 다운로드 및 공격자 C&C 서버 통신 기능을 추가했다. Phantom은 추가 파일을 다운로드하기 전에 WebView 위젯으로 피싱 사이트를 로딩하고 사용자의 접속을 유도한 뒤 스크린샷을 촬영하는 자바스크립트를 다운로드한다. 추가로 WebRTC (Web Real-Time Communication)를 사용해 웹 브라우저의 별도 플러그인 설치 없이 공격자가 운영하는 C&C 서버와 연결해 추가 명령을 수신받아 실행한다. Dr.Web 측은 Phantom 악성코드가 게임 말고도 Spotify나 Youtube 앱으로 위장해 공식 출처가 아닌 APK 제공 사이트에서 유포되고 있어 주의를 당부했다.

'동향 리포트' 카테고리의 다른 글

| 2026년 02월 악성코드 동향 보고서 (0) | 2026.03.05 |

|---|---|

| 2025년 12월 악성코드 동향 보고서 (1) | 2026.01.09 |

| 중국 해커 그룹 Mustang Panda (1) | 2025.12.24 |

| 2026년 사이버 보안 전망 (0) | 2025.12.18 |

| 2025년 11월 악성코드 동향 보고서 (1) | 2025.12.11 |