Vmware ESXi 서버를 대상으로 파일을 암호화하는 “BlackBasta” 랜섬웨어가 발견됐다. 올해 초에 처음 등장한“BlackBasta” 랜섬웨어는 RaaS(Ransomware-as-a-Service)로 운영되고 있으며, 미국, 유럽 및 아시아 등의 기업을 대상으로 한 공격에 주로 사용됐다고 알려졌다. 또한, 최근에는 리눅스 버전을 제작해 공격 범위를 확대하고 있다. 해당 랜섬웨어의 리눅스 버전은 Vmware ESXi 서버에서 가상 머신 등의 저장 목적으로 사용하는 VMFS 데이터 저장소 경로인 ‘/vmfs/volumes’ 경로를 대상으로 암호화하며, “–forced” 인자를 사용해 암호화 경로를 지정할 수 있다.

“BlackBasta” 랜섬웨어를 실행하면 ‘/vmfs/volumes’ 경로를 대상으로 파일을 암호화한다. 이 과정에서 암호화 대상 파일에 모든 권한을 부여하고, 암호화가 완료된 파일은 파일 명에 “.basta” 확장자를 추가한다.

VMware ESXi 서버에 구축된 가상 환경은 목록은 esxcli 명령어를 사용해 확인하며, [그림 2]의 Config File 항목으로 보여지는 경로가 ‘vmfs/volumes’ 경로에 있는 것을 확인할 수 있다.

- ESXi 서버 가상 환경 목록 검색 명령어 : esxcli vm process list

만약, “-forcepath” 인자를 사용할 경우 두 번째 인자로 주어진 경로를 대상으로 암호화한다. [그림 3]은 “–forcepath” 인자를 사용해 ‘/etc’ 경로를 암호화한 결과로 “Forced path: (지정된 경로)“를 문자열을 출력하고, ‘/etc’ 경로의 파일이 암호화된 것을 확인할 수 있다.

- -forcepath 인자를 사용하는 경우 : ./[실행파일 이름] [–frocepath] [암호화 대상 경로]

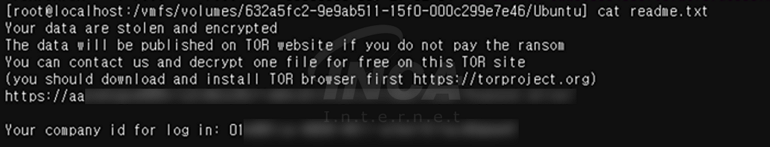

이후, 암호화가 완료된 디렉토리에는 “readme.txt”란 이름의 랜섬노트를 생성하며, 랜섬머니 협상을 위한 사이트 주소와 접속 ID로 사용할 값을 제공한다.

[그림 5]는 “BlackBasta” 측에서 운영하는 랜섬머니 협상을 위한 사이트로 랜섬 노트에 작성된 Company id 와 보안 문자를 입력한 후 공격자와 연락이 가능하다. 하지만 분석 시점에서는 공격자와 정상적으로 연결되지 않았다.

최근, 본 보고서에서 언급한 “BlackBasta” 등 ESXi 서버를 대상으로 공격하는 리눅스 버전의 랜섬웨어가 발견되고 있다. 이러한 악성코드들은 ESXi 서버에 구성된 가상 환경을 종료 또는 삭제하거나 저장된 파일을 암호화할 수 있으므로 서버 관리자들의 주의가 필요하다. 따라서, 출처가 불분명한 메일에 첨부된 파일의 실행을 지양하고, 보안 제품이나 OS를 항상 최신 버전으로 유지할 것을 권고한다.

'분석 정보 > 리눅스 분석 정보' 카테고리의 다른 글

| SSH 서버를 대상으로 공격하는 RapperBot 악성코드 (0) | 2022.12.27 |

|---|---|

| 소스코드가 공개된 EnemyBot 악성코드 (0) | 2022.11.04 |

| 리눅스 장비를 노리는 XorDDoS 악성코드 (0) | 2022.08.10 |

| 리눅스 환경에서 패킷 필터를 악용하는 BPFDoor 악성코드 발견 (0) | 2022.08.09 |

| 리눅스 환경으로 확대된 RansomEXX 랜섬웨어 (0) | 2021.03.31 |