피해자의 디스코드 토큰을 탈취하는 “AXLocker” 랜섬웨어가 발견됐다. 해당 랜섬웨어를 유포한 공격자는 디스코드에서 제공하는 웹훅 기능을 악용해 사용자 PC에서 수집한 정보를 직접 운영하는 디스코드 채팅 방으로 전송한다. 또한, 파일의 속성을 변경해 육안으로 발견되지 않도록 숨기고, 파일을 암호화한 후 랜섬노트를 띄운다.

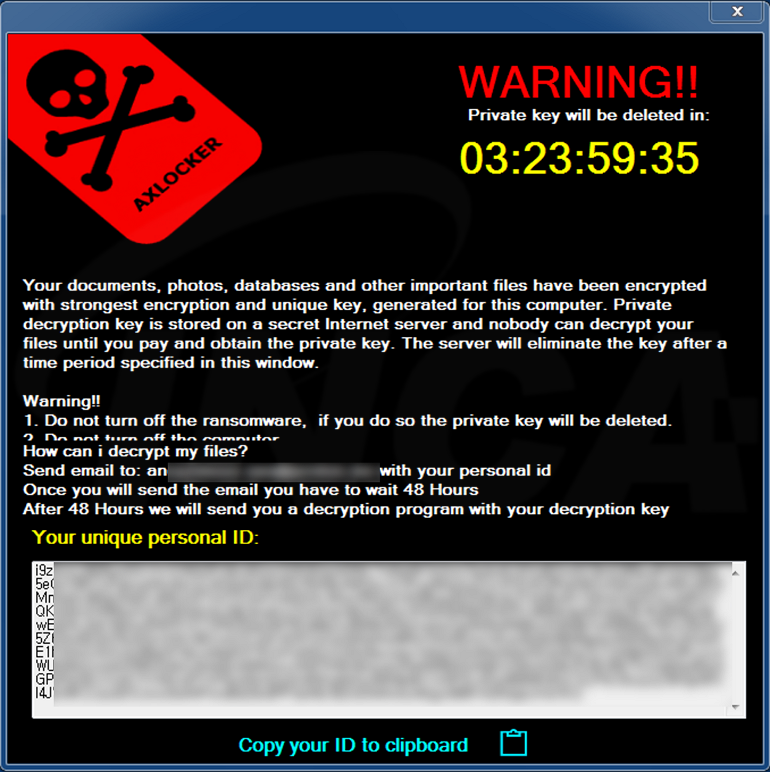

“AXLocker” 랜섬웨어를 실행하면 사용자 PC의 파일을 암호화하며, 암호화가 완료된 파일은 파일 명에 확장자를 추가하지 않고 원본 파일 명을 그대로 사용한다. 암호화 과정이 완료되면 [그림 1]의 랜섬노트를 띄운다.

암호화 진행 대상은 [표 1]의 암호화 제외 폴더를 제외한 경로에서 암호화 대상 확장자를 지닌 파일이다.

또한, 사용자에게 파일이 보이지 않도록 [그림 2]와 같이 파일의 속성을 숨김으로 변경한다.

다음으로, 디스코드에서 제공하는 웹훅 기능을 악용해 사용자 PC에서 수집한 정보를 공격자가 운영하는 디스코드 채팅 방으로 전송한다. 현재, 해당 랜섬웨어에 설정된 웹훅 URL은 연결되지 않으며, [그림 3]은 테스트를 위해 직접 디스코드 계정을 생성한 뒤 “AXLocker” 랜섬웨어에서 수집한 정보를 받은 화면이다.

해당 랜섬웨어는 [그림 3]과 같이 정보를 전송하기 전 먼저, 사용자 PC에 설정된 환경 변수 값을 읽어 컴퓨터 이름과 사용자 이름을 수집한다. 그 다음 WMIC의 csproduct 명령을 사용해 UUID 값을 획득하고, 사용자 PC의 IP 정보를 수집한다.

추가로 사용자 PC의 디스코드와 관련된 경로에서 “*.ldb” 확장자를 지닌 파일을 검색해 디스코드 프로그램의 토큰 정보를 수집하고 이전 단계에서 획득한 정보와 함께 공격자에게 전송한다.

- 디스코드 토큰 수집 대상 경로

- %APPDATA%Discord

- %APPDATA%discordcanary

- %APPDATA%discordptb

“AXLocker” 사례와 같이 파일을 암호화한 후 랜섬머니를 요구하고, 디스코드 토큰을 수집해 2차 피해를 유발할 수 있는 랜섬웨어도 종종 발견되고 있다. 따라서, 출처가 불분명한 메일에 첨부된 파일의 실행을 지양하고, 보안 제품이나 OS를 항상 최신 버전으로 유지할 것을 권고한다.

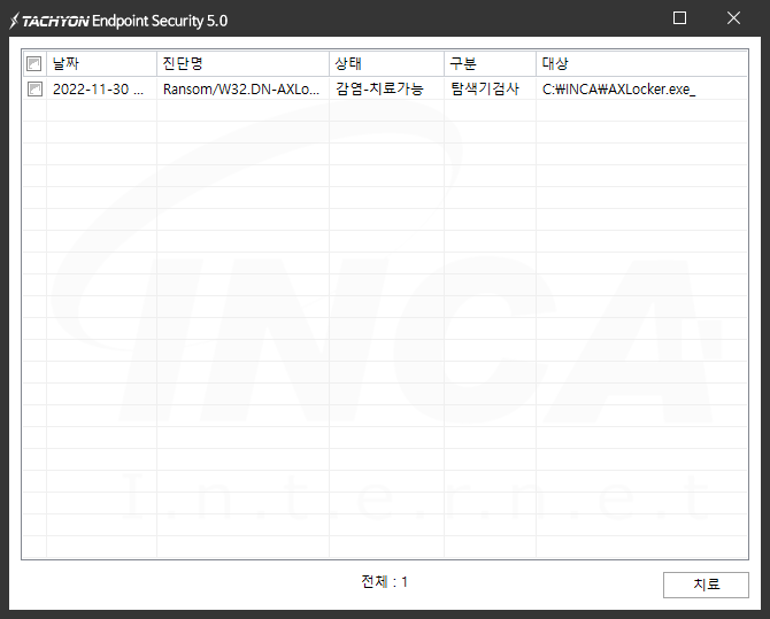

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 랜섬웨어 분석 정보' 카테고리의 다른 글

| 피싱 이메일로 유포되는 Rhysida 랜섬웨어 (0) | 2023.09.01 |

|---|---|

| 사이버 보안 권고가 발표된 Royal 랜섬웨어 (0) | 2023.03.31 |

| 멀티 쓰레드 통신 방법으로 암호화하는 BlueSky 랜섬웨어 (0) | 2022.10.05 |

| [주간 랜섬웨어 동향] – 3월 5주차 (0) | 2022.04.20 |

| [주간 랜섬웨어 동향] – 3월 4주차 (0) | 2022.03.25 |