1. 악성코드 통계

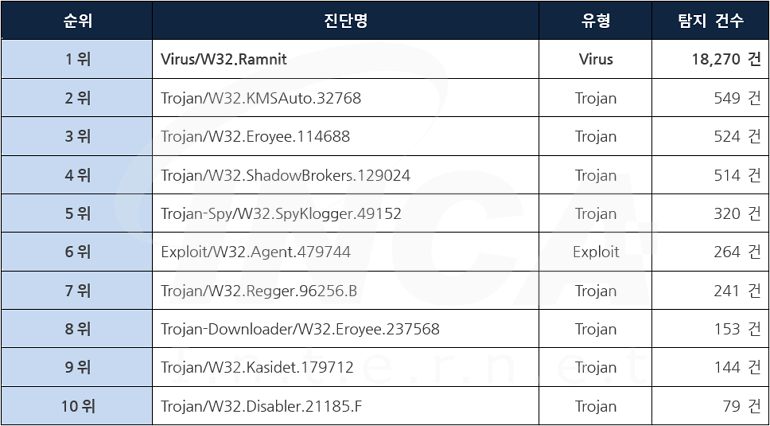

악성코드 Top10

2022년 12월(12월 1일 ~ 12월 31일) 한 달간 잉카인터넷 대응팀은 사용자에게 가장 많이 피해를 준 악성코드 현황을 조사하였으며, [표 1]은 가장 많이 탐지된 악성코드를 탐지 건수 기준으로 정리한 악성코드 Top10이다. 가장 많이 탐지된 악성코드는 Virus(바이러스) 유형이며 총 18,270건이 탐지되었다.

악성코드 진단 수 전월 비교

12월에는 악성코드 유형별로 11월과 비교하였을 때 Trojan, Virus 및 Worm의 진단 수가 증가했고, Suspicious와 Backdoor의 진단 수가 감소했다.

주 단위 악성코드 진단 현황

12월 한달 동안 악성코드 진단 현황을 주 단위로 살펴보았을 때 11월에 비해 전체적으로 감소하는 추이를 보이고 있다.

2. 악성코드 동향

2022년 12월(12월 1일 ~ 12월 31일) 한 달간 등장한 악성코드를 조사한 결과, 사이버 범죄 포럼에서 판매 중인 "DuckLogs" 정보 탈취 악성코드와 대출 서비스 앱으로 위장해 유포되는 "MoneyMonger" 안드로이드 악성 앱이 발견됐다. 또한, WordPress 웹 서버를 대상으로 하는 "GoTrim"과 Minecraft 게임의 사설 서버를 공격하는 "MCCrash" 봇넷 악성코드가 발견됐다. 마지막으로 악성 문서 파일을 통해 유포되는 "Ekipa" 악성코드가 발견됐다.

DuckLogs – Stealer

지난 12월, “DuckLogs” 악성코드가 사이버 범죄 포럼에서 판매되고 있는 정황이 포착됐다. 이 악성코드는 키로거와 스틸러 및 클리퍼 등의 다양한 기능이 포함된 모듈 형태로 구성돼 있다. 클리퍼 모듈의 경우, 피해자의 클립보드에 복사된 비트코인과 이더리움 등의 암호화폐 지갑의 주소를 바꿔 거래를 탈취한다고 알려졌다. 또한, 해당 악성코드의 리소스 영역에 포함된 악성 이미지 파일을 스테가노그래피 기법을 통해 로드하고 윈도우 디펜더를 비활성화해 보안 솔루션을 우회한다.

GoTrim – Botnet

12월 중순, WordPress 웹 서버를 대상으로 하는 “GoTrim” 악성코드가 발견됐다. 해당 악성코드는 Go언어로 작성됐으며, 악성 PHP 스크립트를 통해 유포된다고 알려졌다. 이 악성코드를 실행할 경우, 무차별 대입 공격을 통해 대상 서버를 감염하고 관리자 계정과 IP 주소 등의 정보를 탈취한다. 또한, 공격 대상 서버의 백엔드와 직접 통신해 캡챠와 같은 안티 봇 플러그인을 우회할 수 있다고 알려졌다.

MoneyMonger - Android Malware

대출 서비스 앱으로 위장한 “MoneyMonger” 악성 앱이 발견됐다. 모바일 보안 업체 Zimperium에 따르면, 이 악성 앱은 대출 서비스 앱으로 위장하고 있으며, 스미싱과 소셜미디어 등을 통해 유포된다고 알려졌다. 해당 악성 앱을 실행할 경우, 사용자로부터 대출 가능 여부를 확인하기 위해 GPS 데이터 및 저장소 접근 등의 권한을 허용할 것을 요구한다. 이후, 공격자는 허용된 권한을 통해 연락처 정보와 통화 기록 및 사진 등의 정보를 탈취한다.

MCCrash – Botnet

최근, Minecraft 게임의 사설 서버를 공격하는 “MCCrash” 봇넷 악성코드가 등장했다. Microsoft 보안팀에 따르면, 이 악성코드는 주로 Windows OS 정품 인증 도구인 KMSAuto 등의 크랙 프로그램으로 위장해 유포된다고 알려졌다. 해당 크랙 프로그램을 실행할 경우 파워쉘 명령을 통해 공격자의 C&C 서버에서 파이썬 스크립트로 작성된 “MCCrash”와 악성 “svchost.exe” 파일을 다운로드한다. 이후, 악성 “svchost.exe”는 “MCCrash”를 실행해 취약한 SSH 계정을 사용하는 리눅스 장치를 찾아 무차별 대입 공격을 시도한다. 공격에 성공할 경우, 해당 장치를 감염하고 Minecraft의 사설 서버를 대상으로 DDoS 공격을 수행한다.

Ekipa – RAT

최근, 러시아의 정부 및 금융 기관을 대상으로 “Ekipa” 악성코드가 유포되는 정황이 발견됐다. 이 악성코드는 사이버 범죄 포럼에서 판매되고 있으며, 피싱 메일에 첨부된 악성 문서 파일을 통해 유포된다고 알려졌다. 해당 문서 파일을 실행할 경우, 내부의 악성 매크로와 원격 템플릿을 악용해 “Ekipa” 악성코드를 다운로드 후 실행한다. 이후, 피해자 PC에서 시스템 정보를 수집해 공격자의 C&C 서버로 전송하고 파일 삭제 및 임의 명령 실행 등의 악성 행위를 수행한다.

'동향 리포트' 카테고리의 다른 글

| 2022년 4분기 국가별 해커그룹 동향 보고서 (0) | 2023.01.06 |

|---|---|

| 2022년 4분기 랜섬웨어 동향 보고서 (0) | 2023.01.06 |

| 2022년 12월 랜섬웨어 동향 보고서 (0) | 2023.01.03 |

| 2022년 11월 악성코드 동향 보고서 (0) | 2022.12.12 |

| 2022년 11월 랜섬웨어 동향 보고서 (0) | 2022.12.12 |