4분기 국가별 해커그룹 동향 보고서

러시아

이번 4분기에는 KillNet과 Z-Team, Sandworm 그룹이 활발하게 활동하였다. KillNet과 Z-Team은 친러 성향의 핵티비스트 그룹으로 주로 우크라이나를 대상으로 공격을 수행한다. KillNet은 정부 및 기업의 웹사이트를 대상으로 하는 DDoS 공격을 수행하였고, Z-Team은 해독이 어려운 Somnia 악성코드 변종을 유포하였다. 러시아 정부를 배후로 둔 Sandworm 해커그룹은 새로운 랜섬웨어인 RansomBoggs를 이용해 APT 공격을 수행하였다.

KillNet

이번 4분기에 친러 성향의 핵티비스트인 KillNet의 공격이 두차례 발견되었다. 두 건 모두 DDoS 공격으로 국가 기관 및 기업의 웹사이트를 마비시켰다. 먼저, 10월에는 미국의 주요 항공사를 공격하여 해당 웹사이트가 중단되었다. AFP 통신에 따르면 이 공격은 애틀랜타, 시카고, 로스앤젤레스, 뉴욕, 피닉스 등 미국 주요 도시의 공항 웹사이트를 대상으로 수행된 것으로 전해진다. 이러한 공격으로 웹사이트는 잠시 오프라인 상태가 되었으나, 운영에는 문제가 없는 것으로 밝혀졌다.

KillNet 그룹은 DDoS 판매를 목적으로 처음 모습을 나타냈으며, 아래의 그림과 같이 텔레그램을 통해 운영되고 있다.

그리고 11월에는 유럽 의회를 대상으로 DDoS 공격을 수행하였다. BleepingComputer에 따르면, 해당 공격은 KillNet 그룹에 속하는 ‘Anonymous Russia’의 소행으로 전해지며, 아래의 그림과 같이 DDoS 공격으로 유럽 의회 웹사이트가 중단되었다.

Z-Team

지난 11월 우크라이나 CERT-UA에서 Z-Team의 공격 정보를 발표하였다. Z-Team은 러시아의 Hactivist 그룹으로, ‘From Russia with Love(FRwL)’라는 이름으로 불리기도 한다. 해당 그룹은 Somnia 악성코드 변종을 통해 우크라이나의 여러 조직을 공격한 것으로 전해진다. 이 때 발견된 변종은 특정 확장자 파일을 대상으로 암호화 동작을 수행하며, 감염된 경우 해독이 어려운 것으로 전해진다.

Somnia 악성코드는 과거에 Z-Team의 텔레그램 채널을 통해 처음 등장하였으며, 당시 등장과 함께 우크라이나의 탱크 생산업체를 공격한 사실을 밝히기도 하였다. 하지만 공격에 대한 피해는 확인되지 않은 것으로 전해진다.

Sandworm

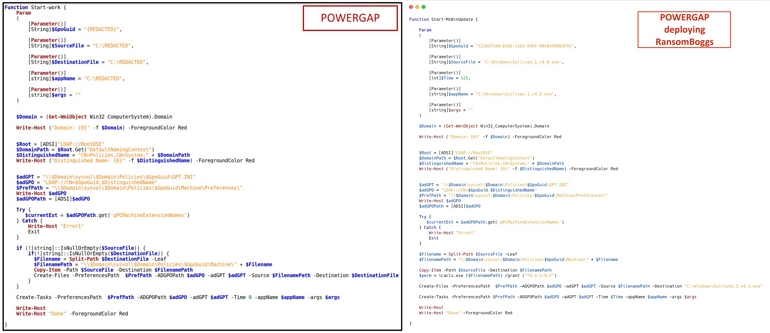

Sandworm 해커그룹은 러시아 연방군 총참모부 정보총국을 배후로 두고 있으며, ‘IRON VIKING’ 또는 ‘ELECTRUM’ 등의 이름으로 불리운다. ESET에 따르면, 이번 4분기에 Sandworm 해커그룹은 새로운 RansomBoggs 랜섬웨어를 제작하여 유포한 것으로 전해진다.

RansomBoggs 랜섬웨어는 우크라이나의 여러 조직을 대상으로 유포되었으며, 지난 2분기에 발생한 에너지 인프라 APT 공격과 유포 방식에서 유사점이 발견되었다. RansomBoggs 랜섬웨어를 유포하기 위해 사용된 파워쉘 스크립트가 ‘INDUSTROYER2’과 ‘CaddyWiper’를 유포하는데 사용된 것과 거의 동일한 것으로 밝혀졌다. 2분기에 발생한 Sandworm의 APT 공격에 대한 정보는 다음 링크에서 확인할 수 있다.

https://isarc.tachyonlab.com/5265

북한

북한 정부를 배후로 둔 해커그룹은 이번 4분기에 제로데이 취약점을 악용하는 악성 문서를 다량 배포하였다. 해당 공격은 한국의 사회적 이슈를 이용하였으며, 북한 관련 뉴스를 비롯하여 10월에 발생한 이태원 참사에 대한 내용을 포함하고 있다.

이태원 참사에 대한 내용의 문서는 ‘21031 ★서울 용산 이태원사고 대처상황(18시).docx’ 이름으로 아래와 같은 내용으로 유포되었다.

해당 문서가 실행되면 RTF 원격 템플릿을 다운로드하고, 해당 템플릿은 원격 HTML 콘텐츠를 가져온다. HTML 콘텐츠를 랜더링할 때 IE를 통해 랜더링하여, IE의 JavaScript 엔진을 통해 임의의 코드를 실행할 수 있다. JIT 최적화 문제로 발생하는 해당 취약점은 CVE-2022-41128로 11월 3일에 할당되어 그 달 8일에 패치되었다.

위의 이태원 참사 관련 문서 외에도 다음과 같이 북한 관련 뉴스의 문서들도 유포되었다.

중국

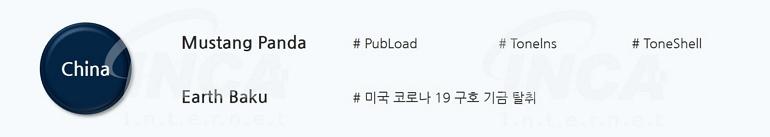

4분기에는 중국의 해커그룹들이 피싱 메일을 통해 악성코드를 유포하거나 코로나 19 구호 기금을 탈취한 사례가 발견되었다.

Mutang Panda 해커그룹은 미끼 문서와 함께 ToneShell, ToneIns 및 PubLoad 악성코드를 유포하였으며, Earth Baku 그룹이 코로나 19 구호 기금을 탈취한 단체로 지목되었다.

Mustang Panda

Mustang Panda 해커그룹은 Bronze President, HoneyMyte 및 Earth Preta 로도 불리며, 사회적 이슈를 이용한 피싱 공격을 통해 미끼 문서 파일과 함께 악성코드를 유포하는 것으로 알려졌다.

지난 3분기에도 해당 그룹이 유사한 방식으로 PlugX 악성코드를 유포한 사례도 발견된 바 있다.

https://isarc.tachyonlab.com/5345

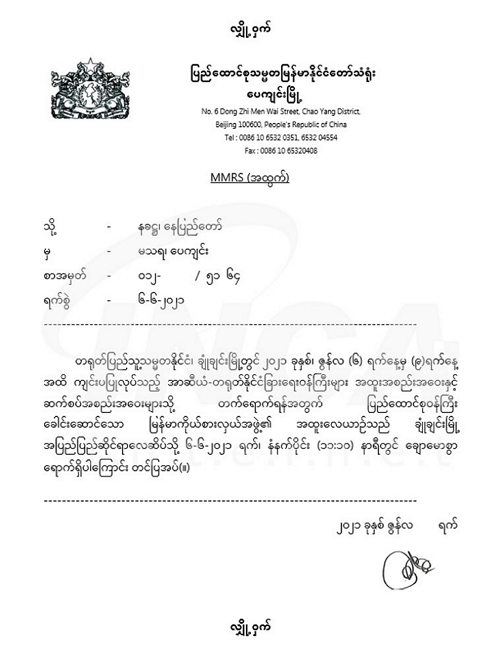

해커그룹은 3월부터 10월 사이에 진행된 공격의 배후로 지목 되었는데, 해당 공격은 주로 아시아 태평양 지역의 국가를 대상으로 하며 국가 간의 분쟁이나 사회적 이슈를 이용하여 피싱 메일을 유포하였다.

피싱 메일에는 파일 공유 서비스인 구글 드라이브 혹은 드랍박스와 연결되는 악성 링크가 포함되어 있으며, 링크와 연결하여 압축 파일을 다운로드 하도록 유도한다.

압축 파일에는 아래 목록과 같은 파일이 존재하는데, 악성 DLL 의 경우 발견된 사례에 따라 다른 악성코드가 포함된 것이 확인되고 있다.

- 미끼 문서

- 악성 DLL : ToneIns, ToneShell, PubLoad 악성코드

- 이름이 변경된 Adobe 관련 정상 실행 파일

악성 DLL 은 정상 실행 파일이 동작에 필요한 DLL 파일을 로드하는 과정을 악용한 DLL 사이드 로딩을 통해 실행된다. 이렇게 실행된 3가지의 악성코드 중 PubLoad 가 5월에 공개된 바 있으며, ToneIns 과 ToneShell 는 이번 공격을 통해 새롭게 발견되었다. PubLoad 악성코드는 일종의 백도어인 비컨을 실행하는 스테이저로, 비컨을 실행시키고 이를 통해 공격자의 명령을 수행한다. ToneIns 악성코드는 백도어인 ToneShell 을 실행시키는 역할을 하며, ToneShell 악성코드는 파일 업로드 및 다운로드 등의 동작을 수행한다. 또한, ToneShell 악성코드의 경우 발견된 시기마다 통신에 사용하는 프로토콜과 수행할 명령 등에서 차이점이 확인되고 있다.

Earth Baku

중국 해커그룹 Earth Baku 가 미국의 코로나 19 구호기금을 탈취한 사건이 발생하였다.

해당 그룹은 APT41, Double Dragon 등의 이름으로도 불리며 수년 전부터 미국을 대상으로 공격 활동을 한 것으로 알려졌는데, 작년 3월에도 미국 주 정부 기관을 공격한 단체로도 지목된 바 있다.

https://isarc.tachyonlab.com/5064

이번 공격은 미국 12개 이상의 주에서 최소 2천만 달러가 탈취 되었는데, 이를 위해 주 정부의 합법적인 소프트웨어를 해킹한 것으로 추정되고 있으며 미국 비밀경호국에 따르면 탈취된 금액의 절반 가량을 회수한 것으로 알려졌다.

이란

4분기에는 이란의 해커 그룹들이 정보를 탈취하거나 데이터를 파괴하기 위한 공격 사례들이 발견되었다.

Charming Kitten 해커 그룹은 피싱 공격을 통해 계정을 탈취하고 개인 정보를 수집하였으며, Agrius 해커 그룹은 공급망 공격에서 Fantasy 와이퍼 악성코드를 사용하였다.

Charming Kitten

이란 정부의 후원을 받는 것으로 알려진 해커그룹 Charming Kitten이 중동의 인권 단체, 기자 및 정치인을 대상으로 해킹 공격을 수행한 사례가 발견되었다.

공격자들은 사회 공학 기법을 이용하였는데 주로 메신저 프로그램인 WhatsApp 을 통해 공격 대상에게 접근한 뒤, 회의 초대와 같은 이유로 링크를 전달한 것으로 알려졌다.

이러한 링크들은 Microsoft, Google 또는 Yahoo 등의 로그인 페이지처럼 위장한 피싱 페이지로 연결되며, 사용자가 입력하는 계정 정보를 탈취한다. 이후 사용자의 메일, 클라우드 스토리지 및 연락처 등 개인정보를 탈취한 것으로 확인되고 있다.

Agrius

와이퍼 악성코드를 통해 데이터를 파괴하는 것으로 알려진 이란의 해커그룹 Agrius 가 Fantasy 라는 새로운 와이퍼 악성코드를 공격에 사용한 사례가 발견되었다.

해커그룹은 다이아몬드 산업과 관련된 이스라엘, 남아프리카와 홍콩의 기업을 대상으로 공급망 공격을 수행 하였는데, 공격 과정에서 다이아몬드 산업에서 많이 사용되는 소프트웨어를 악용하고 Fantasy 와이퍼 악성코드를 유포한 것으로 알려졌다.

Fantasy 악성코드는 Agrius 해커그룹이 과거 공격에 사용했던 Apostle 와이퍼 악성코드와 많은 부분이 유사하여 Apostle 악성코드의 업데이트 버전이라고 추정되고 있다.

https://isarc.tachyonlab.com/4040

Fantasy 악성코드는 공격 대상의 데이터를 파괴한 뒤 복구를 어렵게 하기 위해 여러 방법을 사용한다.

먼저 파일을 검색하여 임의의 데이터로 덮어 씌운 뒤, 타임스탬프를 변경하고 파일을 삭제한다. 그리고 레지스트리 키, 이벤트 로그 등을 삭제하고, 자기 자신도 삭제한 뒤 MBR 을 덮어 씌어 재부팅한다.

기타

위에 언급한 해커 그룹 외에도 여러 해커 그룹들이 피싱 메일을 통해 악성코드를 유포하거나 공격 대상의 데이터를 삭제하는 공격이 발견되고 있다.

UAC-0142

우크라이나 컴퓨터 비상 대응팀 CERT-UA 는 자국 국방부의 국방 기술 혁신 및 개발 센터를 대상으로 수행된 해킹 공격에 대해 공개하며, 공격자에게 UAC-0142 라는 추적번호를 부여하였다.

공격자는 국방부 직원에게 군사 정보 프로그램인 DELTA 의 인증서 업데이트를 요구하며 악성 링크가 담긴 피싱 메일을 전달 하였으며, 해당 링크로 연결된 피싱 페이지를 통해 압축 파일을 유포하였다.

압축 파일 내부에는 가짜 인증서 프로그램이 존재하며, 실행 시 FateGrab, StealDeal 및 RomCom 악성코드를 추가 다운로드하여 정보탈취 등의 악성행위를 수행하였다.

Black Reward

핵티비스트 그룹인 Black Reward 는 10월 경, 이란 원자력 기구 (AEOI)의 정보를 탈취하여 공개한 바 있다.

이후 해당 그룹이 이란의 국영 방송사 Fars News Agency 를 해킹한 사례도 추가로 발견 되었는데, 해당 방송사는 이란 정부가 지원하는 통신사로 11월 25일 경 자신들의 사이트를 통해 침해 사실을 공개하였다.

이번 공격을 통해 약 250 TB 의 데이터를 삭제하였으며, 이란 최고 지도자가 방송국으로 전달한 각종 기밀 문서도 탈취하였다고 주장하고 있다.

'동향 리포트' 카테고리의 다른 글

| 2023년 01월 랜섬웨어 동향 보고서 (0) | 2023.02.06 |

|---|---|

| 2022년 하반기 랜섬웨어 동향 보고서 (0) | 2023.01.11 |

| 2022년 4분기 랜섬웨어 동향 보고서 (0) | 2023.01.06 |

| 2022년 12월 악성코드 동향 보고서 (0) | 2023.01.03 |

| 2022년 12월 랜섬웨어 동향 보고서 (0) | 2023.01.03 |