1. 악성코드 통계

악성코드 Top10

2023년 2월(2월 1일 ~ 2월 28일) 한 달간 잉카인터넷 대응팀은 사용자에게 가장 많이 피해를 준 악성코드 현황을 조사하였으며, [표 1]은 가장 많이 탐지된 악성코드를 탐지 건수 기준으로 정리한 악성코드 Top10이다. 가장 많이 탐지된 악성코드는 Virus(바이러스) 유형이며 총 4,325건이 탐지되었다.

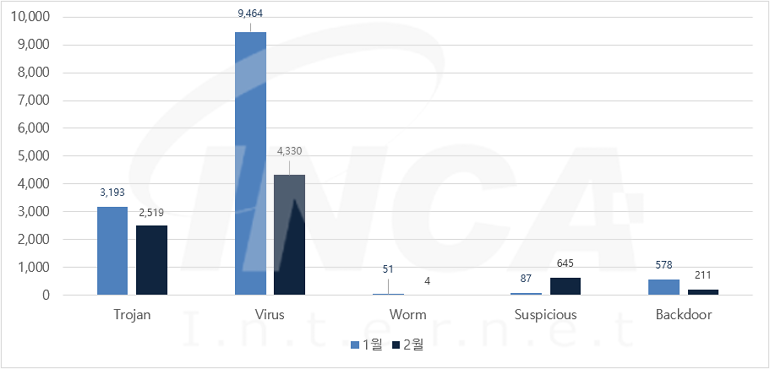

악성코드 진단 수 전월 비교

2월에는 악성코드 유형별로 1월과 비교하였을 때 Suspicious의 진단 수가 증가했고 그 외 모든 유형의 진단 수가 전체적으로 감소했다.

주 단위 악성코드 진단 현황

2월 한달 동안 악성코드 진단 현황을 주 단위로 살펴보았을 때 둘째 주까지는 1월에 비해 진단 수가 감소했지만, 셋째 주에는 증가했다가 다시 감소하는 추이를 보이고 있다.

2. 악성코드 동향

2023년 2월(2월 1일 ~ 2월 28일) 한 달간 등장한 악성코드를 조사한 결과, 리눅스 운영체제를 대상으로 하는 “Medusa” 봇넷과 IIS 웹 서버를 표적으로 하는 “Frebniis” 백도어가 발견됐다. 또한, 사이버 범죄 포럼에서 판매 중인 “Stealc” 및 “DarkCloud” 스틸러가 발견됐다. 마지막으로 디버깅 도구로 위장한 “PlugX” 악성코드의 변종이 발견됐다.

Medusa – Botnet

지난 2월 초, 리눅스 운영체제를 대상으로 하는 “Medusa” 봇넷 악성코드가 등장했다. 보안 업체 Cyble에 따르면 이 악성코드는 파이썬으로 제작됐으며, Mirai 봇넷의 변종을 통해 유포된다고 알려졌다. 해당 악성코드는 텔넷 서비스에 대한 무차별 대입 공격과 랜섬웨어 기능 및 DDoS 공격 등 다양한 기능을 포함하고 있다. DDoS 기능의 경우, 다양한 네트워크 계층에서 ICMP Flooding과 SYN Flooding 등의 DDoS 공격이 가능하며, 스푸핑된 IP 또는 임의로 생성한 IP를 공격에 사용해 추적을 어렵게 한다. 텔넷 서비스에 대한 무차별 대입 공격은 피해 시스템과 연결된 텔넷 서비스를 스캔하고 무차별 대입 공격을 시도한 뒤 로그인에 성공할 경우 대상 시스템을 감염한다. 또한, 랜섬웨어 기능을 통해 피해자 시스템의 파일을 암호화 하고 “.medusastealer” 확장자를 추가한 뒤 복구를 대가로 피해자에게 비트코인을 요구한다.

Frebniis – Backdoor

지난 2월 중순, IIS(Internet Information Services) 웹 서버를 표적으로 하는 “Frebniis” 악성코드가 발견됐다. 보안 업체 Symantec에 따르면, 해당 악성코드는 IIS 웹 서버에서 실패한 페이지 요청을 처리하는 FREB(Failed Request Event Buffering)기능을 악용한다고 알려졌다. 공격자는 FREB 기능이 활성화된 서버에서 FREB 기능을 포함하는 iisfreb.dll 모듈이 로드된 메모리에 해당 악성코드를 인젝션한 뒤 실행한다. 이후, 실행된 “Frebniis” 악성코드는 C&C 서버와 연결을 시도하고 감염된 IIS 웹 서버에 대한 모든 HTTP 요청을 모니터링하며, 원격 코드 실행 등의 악성 행위를 수행한다.

Stealc – Stealer

텔레그램과 사이버 범죄 포럼에서 “Stealc”라는 새로운 인포스틸러 악성코드가 판매되는 정황이 발견됐다. 공격자는 유튜브에 크랙 소프트웨어 설치 방법을 설명하는 영상과 다운로드 링크를 업로드해 크랙 소프트웨어 설치 파일로 위장한 “Stealc” 악성코드의 다운로드를 유도한다. 해당 악성코드를 실행할 경우, “Vidar” 등의 인포스틸러 악성코드와 유사하게 sqlite3.dll 등의 정상 DLL 파일을 다운로드해 악성 행위에 사용한다. 최종적으로, 텔레그램 등의 메신저와 웹 브라우저 및 암호화폐 지갑에서 사용자 데이터를 탈취한 뒤, 탐지를 피하기 위해 다운로드한 DLL 파일과 악성코드 원본을 자가 삭제한다.

DarkCloud – Stealer

지난 2월 말부터 새로운 인포스틸러 악성코드인 “DarkCloud”가 사이버 범죄 포럼에서 판매되는 정황이 포착됐다. 보안 업체 Sekoia에 따르면, 공격자가 주문 배송 내용으로 위장한 피싱 메일의 첨부 파일을 통해 해당 악성코드를 유포했다고 알려졌다. 첨부 파일에는 드롭퍼가 압축돼 있으며, 실행할 경우 드롭퍼 내부에 숨겨진 “DarkCloud”의 소스코드를 로드하고 .NET Framework를 통해 컴파일한 뒤 실행한다. 이후, 웹 브라우저와 이메일 프로그램에서 피해자의 계정 정보를 수집하고 Chromium 기반 브라우저에서 사용자 계정 및 신용카드와 관련된 정보를 수집해 공격자에게 전송한다.

PlugX – RAT

최근, 디버깅 도구로 위장한 “PlugX” 악성코드의 변종이 등장했다. 이번 변종은 DLL 파일 형태로 “x32bridge” 라는 파일명을 가지고 있다. 해당 악성코드는 x32dbg.exe 라는 디버깅 도구가 실행될 때, 실행에 필요한 DLL 파일과 같은 이름을 설정해 악성 DLL 파일을 로드하게 만드는 DLL 사이드 로딩 기법을 통해 실행된다. 실행된 “PlugX”는 지속성을 유지하기 위해 자가 복제본을 생성하고 x32dbg를 지속적으로 실행하는 예약 작업을 설정한다. 다음으로 피해자의 PC에서 호스트 이름과 IP 주소 및 Mac 주소를 수집해 공격자가 운영하는 C&C서버에 전송하고 공격자의 추가 명령을 대기한다.

'동향 리포트' 카테고리의 다른 글

| 2023년 03월 악성코드 동향 보고서 (0) | 2023.04.05 |

|---|---|

| 2023년 03월 랜섬웨어 동향 보고서 (0) | 2023.04.05 |

| 2023년 02월 랜섬웨어 동향 보고서 (0) | 2023.03.09 |

| 2023년 01월 악성코드 동향 보고서 (0) | 2023.02.06 |

| 2023년 01월 랜섬웨어 동향 보고서 (0) | 2023.02.06 |