1. 랜섬웨어 통계

랜섬웨어 데이터 유출 통계

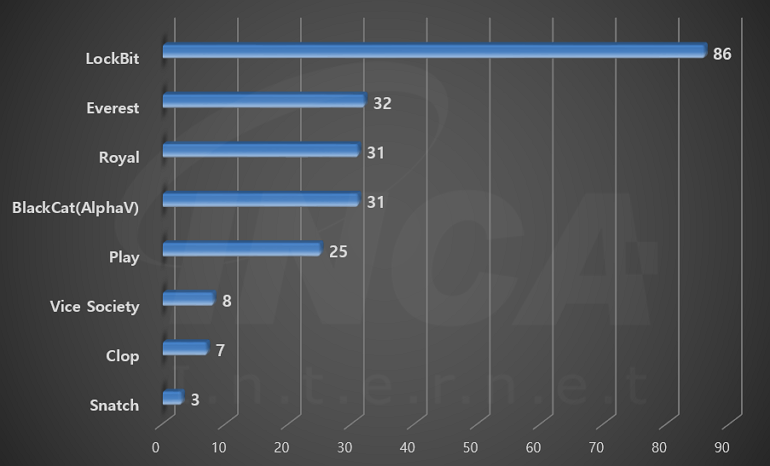

랜섬웨어 조직이 탈취한 것으로 주장하는 데이터가 게시된, 데이터 유출 사이트 39곳의 정보를 취합한 결과이다.

2023년 3월(3월 1일 ~ 3월 31일)에 발생한 데이터 유출 현황을 랜섬웨어 진단명 별로 비교하였을 때 “LockBit” 랜섬웨어가 86건으로 가장 많은 데이터 유출이 있었고, “Everest” 랜섬웨어가 32건으로 두번째로 많이 발생했다.

2023년 3월(3월 1일 ~ 3월 31일)에 발생한 데이터 유출 건을 국가별로 비교하였을 때 미국이 40%로 가장 높은 비중을 차지했고, 영국이 10% 호주가 7%로 그 뒤를 따랐다.

2023년 3월(3월 1일 ~ 3월 31일)에 발생한 데이터 유출 건을 산업별로 비교하였을 때 제조/공급 분야가 가장 많은 공격을 받았고, 건설/부동산 분야가 그 뒤를 따랐다.

2. 랜섬웨어 동향

국내/외 랜섬웨어 피해 사례

2023년 3월(3월 1일 ~ 3월 31일) 한 달간 랜섬웨어 동향을 조사한 결과, 스페인 바르셀로나 대학병원과 미국 미니애폴리스시 교육청 MPSD가 각각 “Ransome House”와 “Medusa” 랜섬웨어 공격을 받은 정황이 발견됐으며, 미국 LA 주택청 HACLA와 미국 사무용품 유통업체 Essendant가 “LockBit” 랜섬웨어 공격을 받았다. 또한, 푸에르토리코의 상하수도청 PRASA가 “Vice Society” 랜섬웨어 공격을 받아 데이터가 유출된 사건이 있었다.

스페인 바르셀로나 대학병원, Ransom House 랜섬웨어 피해 사례

지난 3월 초, 스페인의 바르셀로나 대학병원이 랜섬웨어 공격을 받아 운영에 차질을 빚었다. 카탈루냐 주의 사이버 보안국은 이번 공격이 피해 업체의 가상 환경에서 발생했으며, 영향을 받은 시스템을 복구하기 위해 피해 기관과 협력 중이라고 밝혔다. 이번 공격으로 병원 정보 시스템이 영향을 받아 의료진이 환자 정보에 접근할 수 없게 됐다. 이로 인해 예약된 일부 수술과 방사선 치료 등이 연기됐으며, 진료 및 치료가 불가능한 환자들은 바르셀로나 내의 다른 병원에 이송되는 등 의료 서비스 제공에 차질을 빚었다. 피해 기관은 시스템 백업본을 사용해 영향을 받은 의료 시스템을 복구하고 있지만 정확한 복구 시기는 알 수 없다고 언급했다. “Ransom House” 측은 이번 공격을 주장하며 데이터 유출을 빌미로 450만 달러의 랜섬머니를 요구했지만, 피해기관에서 이를 거절하자 자신들의 데이터 유출 사이트에 직원 및 환자들의 신상정보를 포함한 약 4.5TB의 데이터를 공개했다.

미국 미니애폴리스시 교육청 MPSD, Medusa 랜섬웨어 피해 사례

미국의 미니애폴리스시 교육청 MPSD(Minneapolis Public Schools District)이 랜섬웨어 공격을 받아 데이터가 유출된 정황이 발견됐다. 피해 기관은 공격 이후 일부 시스템을 비활성화 했지만, 온라인 교육 서비스는 정상적으로 운영된다고 밝혔다. 또한, 영향을 받은 학생 및 직원들에게 피해 사실을 통보하고 신용 모니터링 및 신원 보호 서비스를 제공할 계획이라고 알렸다. “Medusa” 측은 유출된 데이터를 삭제하는 대가로 100만 달러의 랜섬머니를 요구했지만, 피해 기관은 랜섬머니를 지불할 계획이 없으며, 내부 백업본을 통해 암호화된 데이터를 복원하겠다고 언급했다. 현재, “Medusa” 측의 다크웹 유출 사이트에는 피해 기관으로부터 탈취했다고 주장하는 학생 이름과 주소 및 직원 정보 등의 데이터가 모두 공개됐다.

미국 LA 주택청 HACLA, LockBit 랜섬웨어 피해 사례

지난 3월 중순, LA 주택청 HACLA(The Housing Authority of the City of Los Angeles)가 랜섬웨어 공격을 받아 데이터가 유출된 정황이 발견됐다. 공격 직후, 피해 기관은 추가적인 피해를 막기 위해 서버를 종료하고 보안 전문가와 협력해 사건 조사를 진행하고 있다고 알렸다. 이후, 조사를 통해 생년월일, 운전 면허증, 여권 번호 등의 정보가 저장된 특정 서버에서 무단 액세스 로그를 발견했으며, 영향을 받는 직원 및 고객에게 이 사실을 통보했다고 밝혔다. “LockBit” 측은 피해 기관에 대한 공격을 주장하며 재무 문서 등을 포함한 데이터 일부를 자신들이 운영하는 다크웹 유출 사이트에 공개했다.

미국 사무용품 유통업체 Essendant, LockBit 랜섬웨어 피해 사례

미국의 사무용품 유통업체 Essendant가 랜섬웨어 공격을 받아 서비스 운영에 영향을 받았다. 피해 업체는 이번 공격으로 일부 시스템이 중단됐으며, 신용카드 결제 및 물품 주문 서비스를 이용할 수 없다고 발표했다. 이번 공격으로 인해 고객들은 상품 주문 및 고객 지원 등의 서비스를 이용할 수 없었고, 배송 중단으로 일부 주문이 취소되는 등의 불편을 겪었다. 이후, 피해 업체는 중단됐던 시스템과 서비스를 복구해 온라인 상태로 전환했고 주문 및 배송 작업을 다시 시작했다고 공지했다. “LockBit” 측은 이번 공격을 주장하며 자신들이 운영하는 데이터 유출 사이트에 피해 업체로부터 탈취했다고 주장하는 데이터 중 거래 영수증과 내부 직원의 운전 면허증 등 일부를 게시했다.

푸에르토리코 상하수도청 PRASA, Vice Society 랜섬웨어 피해 사례

푸에르토리코의 상하수도청 PRASA(Puerto Rico Aqueduct and Sewer Authority)가 사이버 공격을 받아 데이터가 유출된 사실이 포착됐다. 피해 기관은 사건 조사를 통해 공격자가 고객 및 직원 데이터에 접근한 사실을 확인했지만, 중요 인프라는 공격의 영향을 받지 않았다고 언급했다. 또한, 이번 공격의 영향을 받는 직원 및 고객에게 이 사실을 알리며, 자사 서비스의 계정과 동일한 비밀번호를 사용하는 모든 플랫폼의 비밀번호를 변경할 것을 권고했다. “Vice Society” 측은 피해 업체로부터 탈취했다고 주장하는 데이터를 자신들이 운영하는 데이터 유출 사이트에 공개했고, 공개된 데이터에는 여권과 운전 면허증이 포함돼 있다고 밝혀졌다.

'동향 리포트' 카테고리의 다른 글

| 2023년 1분기 랜섬웨어 동향 보고서 (0) | 2023.04.10 |

|---|---|

| 2023년 03월 악성코드 동향 보고서 (0) | 2023.04.05 |

| 2023년 02월 악성코드 동향 보고서 (0) | 2023.03.09 |

| 2023년 02월 랜섬웨어 동향 보고서 (0) | 2023.03.09 |

| 2023년 01월 악성코드 동향 보고서 (0) | 2023.02.06 |