1. 악성코드 통계

악성코드 Top10

2023년 5월(5월 1일 ~ 5월 31일) 한 달간 잉카인터넷 대응팀은 사용자에게 가장 많이 피해를 준 악성코드 현황을 조사하였으며, [표 1]은 가장 많이 탐지된 악성코드를 탐지 건수 기준으로 정리한 악성코드 Top10이다. 가장 많이 탐지된 악성코드는 Trojan(트로이 목마) 유형이며 총 159건이 탐지되었다.

악성코드 진단 수 전월 비교

5월에는 악성코드 유형별로 4월과 비교하였을 때 Banker와 Worm의 진단 수가 증가했고, Trojan, Backdoor 및 Ransom의 진단 수가 감소했다.

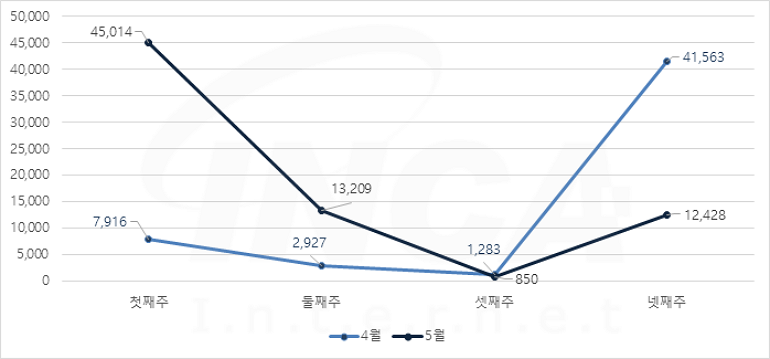

주 단위 악성코드 진단 현황

5월 한달 동안 악성코드 진단 현황을 주 단위로 살펴보았을 때 셋째 주를 기점으로 감소에서 증가로 바뀌는 추이를 보였다.

2. 악성코드 동향

2023년 5월(5월 1일 ~ 5월 31일) 한 달간 등장한 악성코드를 조사한 결과, 합법적인 광고로 위장해 유포되는 "LobShot" 악성코드가 발견됐다. 또한, 우크라이나의 CERT-UA가 "SmokeLoader" 악성코드를 유포하는 피싱 캠페인에 대한 경고를 발표했으며, 리눅스 환경에서는 "RapperBot" 봇넷과 "BPFDoor" 백도어의 변종이 발견됐다. 또한, 취약한 SMB 프로토콜을 사용하는 환경을 대상으로 "CheckMate" 랜섬웨어를 사용해 공격하는 정황이 포착됐다.

LobShot - Backdoor

지난 5월 초, 합법적인 광고로 위장해 "LobShot" 악성코드를 유포하는 캠페인이 발견됐다. 보안 업체 Elastic은 이번 캠페인이 원격 데스크톱 솔루션 AnyDesk의 다운로드 사이트로 위장해 사용자의 접속을 유도한다고 언급했다. 사용자가 광고를 클릭해 접속한 사이트에서 다운로드한 파일을 실행하면, 공격자의 C&C 서버에서 DLL 형태의 "LobShot" 악성코드를 파워쉘 스크립트로 다운로드해 실행한다. 이후, "LobShot" 악성코드는 지속성을 확보하고 암호화폐 지갑 등의 정보를 탈취하며, 특히 hVNC (Hidden Virtual Network Computing) 기능을 활용해 감염된 장치 내의 숨겨진 데스크톱에서 원격 제어를 가능하게 했다.

SmokeLoader - Loader

우크라이나의 CERT-UA가 "SmokeLoader" 악성코드를 유포하는 피싱 캠페인에 대한 경고를 발표했다. 해당 캠페인은 "청구서/결제"라는 제목의 메일을 사용하며 첨부된 압축 파일은 정상 문서와 자바스크립트 파일을 포함한다. 이중, 스크립트 파일은 파워셸을 사용해 공격자의 C&C 서버에서 "portable.exe"라는 파일을 다운로드하고 실행한다. 분석 시점에서는 공격자의 C&C 서버와 연결되지 않았으며 CERT-UA는 다운로드한 파일이 "SmokeLoader" 악성코드를 실행해 이에 따라 추가 페이로드가 실행될 수 있다고 설명했다. 또한, 영향을 받는 시스템에서 윈도우 스크립트 호스트 (Wscript.exe)의 실행을 차단할 것을 권장했다.

RapperBot - Linux / Botnet

IoT 장치를 대상으로 공격하는 "RapperBot" 봇넷 악성코드의 변종이 발견됐다. 보안 업체 Fortinet에 따르면, 이번 변종에는 공격자들이 Intel x64 시스템에서 모네로 암호화폐를 채굴하기 위한 목적의 XMRig를 추가한 것으로 알려졌다. 또한, 공격자가 운영하는 C&C 서버와 통신을 위해 사용하는 클라이언트 요청에서 이전에 사용하던 32바이트 크기의 Bot ID를 제외하고 크기를 가변적으로 구성했다. 추가로, 네트워크 트래픽 모니터링의 탐지를 회피하기 위해 C&C 서버로 보내는 데이터에 두 번의 인코딩을 적용하도록 개선했다.

BPFDoor - Linux / Backdoor

지난 5월 중순, 리눅스 환경에서 Berkley 패킷 필터를 사용하는 "BPFDoor"의 변종이 발견됐다. 보안 업체 Deep Instinct에 따르면, 이번 변종에서는 하드 코딩된 명령을 사용하던 방식에서 전부 리버스 쉘을 사용해 공격자의 C&C 서버에서 전송하도록 변경됐다. 또한, 암호화에 오픈 소스 암호화 라이브러리인 libtomcrypt를 사용한 정황도 발견됐다. 추가로 해당 악성코드를 실행하고 나면 SSH, HTTP 및 HTTPS 포트를 통해 유입되는 트래픽 중 지정된 프로토콜의 패킷만 읽도록 설정해 모니터링한다.

CheckMate - Ransomware

취약한 SMB 프로토콜을 사용하는 환경을 대상으로 "CheckMate" 랜섬웨어를 사용해 공격하는 정황이 포착됐다. 외신은 "CheckMate" 랜섬웨어를 사용하는 공격자가 인터넷에 노출된 SMB 서비스에 접근한 뒤 무차별 대입 공격으로 자격 증명을 획득한다고 언급했다. 이후, 획득한 권한을 악용해 공유 폴더의 데이터를 암호화하고, 각 폴더에 "!CHECKMATE_DECRYPTION_README"라는 랜섬노트를 드롭한다. 또한, 피해자에게 파일 복구의 대가로 15,000 달러의 랜섬머니를 요구하는 것으로 알려졌다.

'동향 리포트' 카테고리의 다른 글

| 2023년 06월 악성코드 동향 보고서 (0) | 2023.07.07 |

|---|---|

| 2023년 06월 랜섬웨어 동향 보고서 (0) | 2023.07.07 |

| 2023년 05월 랜섬웨어 동향 보고서 (0) | 2023.06.15 |

| 2023년 04월 악성코드 동향 보고서 (0) | 2023.05.08 |

| 2023년 04월 랜섬웨어 동향 보고서 (0) | 2023.05.08 |