1. 랜섬웨어 통계

랜섬웨어 데이터 유출 통계

랜섬웨어 조직이 탈취한 것으로 주장하는 데이터가 게시된, 데이터 유출 사이트 41곳의 정보를 취합한 결과이다.

2023년 9월(9월 1일 ~ 9월 30일)에 발생한 데이터 유출 현황을 랜섬웨어 진단명 별로 비교하였을 때 “LockBit” 랜섬웨어가 85건으로 가장 많은 데이터 유출이 있었고, “BlackCat” 랜섬웨어와 “Ransomedvc” 랜섬웨어가 각각 55건과 41건의 유출 사례를 기록했다.

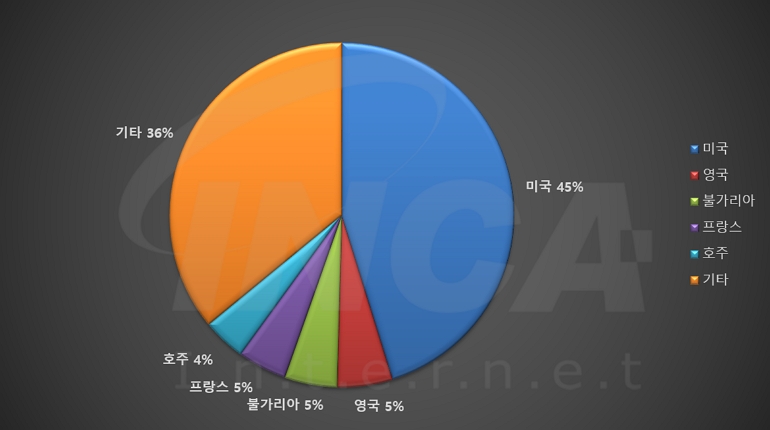

2023년 9월(9월 1일 ~ 9월 30일)에 발생한 데이터 유출 건을 국가별로 비교하였을 때 미국이 45%로 가장 높은 비중을 차지했고, 영국과 불가리아, 프랑스가 5%로 그 뒤를 따랐다.

2023년 9월(9월 1일 ~ 9월 30일)에 발생한 데이터 유출 건을 산업별로 비교하였을 때 제조/공급 분야가 가장 많은 공격을 받았고, 도소매업/전자상거래 분야가 그 뒤를 따랐다.

2. 랜섬웨어 동향

국내/외 랜섬웨어 피해 사례

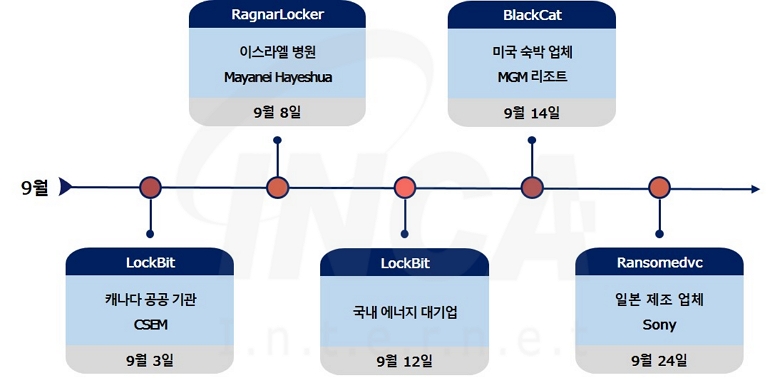

2023년 9월(9월 1일 ~ 9월 30일) 한 달간 랜섬웨어 동향을 조사한 결과, 캐나다의 공공 기관 CSEM과 국내 에너지 대기업이 "LockBit" 랜섬웨어 공격을 받아 데이터가 유출됐다. 또한, 이스라엘의 병원 Mayanei Hayeshua와 일본의 제조 업체 Sony는 각각 "RagnarLocker"와 "Ransomedvc" 랜섬웨어 공격을 받아 데이터가 유출된 사례가 있었다. 한편, 미국의 숙박 업체 MGM 리조트는 "BlackCat" 랜섬웨어의 공격으로 서비스 운영에 차질을 빚었다.

캐나다 공공 기관 CSEM, LockBit 랜섬웨어 피해 사례

9월 초, 캐나다의 공공 기관인 Commission des services Electricals de Montréal (CSEM)의 데이터가 유출된 정황이 발견됐다. 외신은 피해 기관이 지난 8월 초에 공격 이력을 발견해 조사를 진행했다고 알렸다. 이에 대해 피해 기관 측은 유출된 문서가 이미 공개적으로 제공하는 자료여서 피해가 크지 않다고 전했다. 현재, "LockBit" 측은 자신들이 공격했다고 주장하면서 직접 운영하는 데이터 유출 사이트에 탈취한 데이터를 게시했다.

이스라엘 병원 Mayanei Hayeshua, Ragnar Locker 랜섬웨어 피해 사례

이스라엘의 병원인 Mayanei Hayeshua가 사이버 공격을 받아 데이터가 유출된 정황이 발견됐다. 피해 병원은 해당 공격이 8월 초에 해당 공격을 받은 후 병원 관리 시스템에 영향을 미쳐 신규 환자의 치료에 문제가 생겼다고 언급했다. 외신은 이번 공격으로 피해 병원 측의 의료 기록, 시술 정보 및 약물 처방과 같은 개인정보가 유출됐다고 덧붙였다. "RagnarLocker" 측은 해당 공격이 자신들의 소행이라 주장하며 직접 운영하는 데이터 유출 사이트에 탈취한 데이터를 게시했다.

국내 에너지 대기업, LockBit 랜섬웨어 피해 사례

국내 에너지 대기업이 사이버 공격을 받아 데이터가 유출된 정황이 발견됐다. 내신은 이번 공격으로 피해 업체의 중국 법인과 관련된 파일을 포함한 약 800GB에 달하는 데이터가 유출됐다고 알렸다. 이번 사건에 대해 "LockBit" 측은 자신들이 공격했다고 주장하며 탈취한 파일의 공개를 빌미로 랜섬머니 지급을 요구했다. 하지만 구체적인 요구 사항을 언급하지 않았으며 피해 업체 측에서는 해당 요구 사항에 응하지 않을 것이라고 밝혔다. 현재, 공격자 측이 직접 운영하는 데이터 유출 사이트에는 피해 업체의 정보와 유출된 데이터 전부가 게시된 상태이다.

미국 숙박 업체 MGM 리조트, BlackCat 랜섬웨어 피해 사례

9월 중순, 미국의 숙박 업체인 MGM 리조트가 사이버 공격을 받아 내부 시스템 운영이 중단된 정황을 공개했다. 사건 당시 외신은 리조트 투숙객의 카드 키가 작동되지 않거나 ATM 이용과 음식 결제 등의 서비스 이용이 불가능했다고 알렸다. 이번 사건에 대해 "BlackCat" 측은 자신들이 피해 업체의 내부 시스템을 중단시킨 후 100개 이상의 ESXi 서버를 암호화했다고 주장했다. 또한, 약 3,000만 달러의 랜섬머니를 지급하지 않으면 추가 공격을 전개하겠다고 위협했다. 현재 피해 업체는 정상적으로 서비스 중이지만 사고 조사는 진행 중인 상태이기에 데이터 유출 등 세부 정보는 공개되지 않았다.

일본 제조 업체 Sony, Ransomedvc 랜섬웨어 피해 사례

지난 9월 말, 일본의 제조 업체인 Sony Group Corporation이 사이버 공격을 받아 데이터가 유출된 정황이 발견됐다. 외신은 피해 업체에서 조사를 진행 중이라고 언급하면서 랜섬머니 지급을 거부해 데이터가 유출됐다고 전했다. 유출된 데이터에는 품질 보증 서류와 소니 워크스테이션 관련 파일 등이 포함됐다고 덧붙였다. 현재, "Ransomedvc" 측은 자신들이 공격했다고 주장하며 직접 운영하는 데이터 유출 사이트에 탈취한 데이터 전부를 게시한 상태이다.

'동향 리포트' 카테고리의 다른 글

| 2023년 3분기 랜섬웨어 동향 보고서 (0) | 2023.10.13 |

|---|---|

| 2023년 09월 악성코드 동향 보고서 (0) | 2023.10.11 |

| 2023년 08월 악성코드 동향 보고서 (0) | 2023.09.07 |

| 2023년 08월 랜섬웨어 동향 보고서 (0) | 2023.09.07 |

| 2023년 07월 악성코드 동향 보고서 (0) | 2023.08.09 |