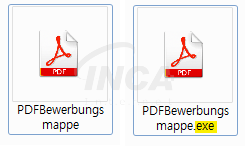

MBR 변조에 파일 암호화까지, PETYA-MISCHA 변종 랜섬웨어 분석 보고서 1. 개요지난 4월 시큐리티 대응센터에선 일반 랜섬웨어 다르게 컴퓨터 하드디스크의 MBR 코드를 변조시켜 정상부팅을 막는 PETYA 랜섬웨어를 분석한 바 있다. 독일어로 이력서란 파일명으로 위장하여 사용자의 PC를 감염을 유도한 PETYA 랜섬웨어, 이 랜섬웨어가 파일 암호화 동작까지 추가된 PETYA-MISCHA 변종으로 나타나 사용자의 주의가 요구된다. 참고 : PEYTA 랜섬웨어 보고서 2. 분석 정보2-1. 파일 정보구분내용파일명PDFBewerbungsmappe.exe파일크기899,584 Byte진단명Trojan/W32.Mikhail.899584악성동작혼합 랜섬웨어 2-2. 유포 경로PETYA 랜섬웨어가 독일어로 된..