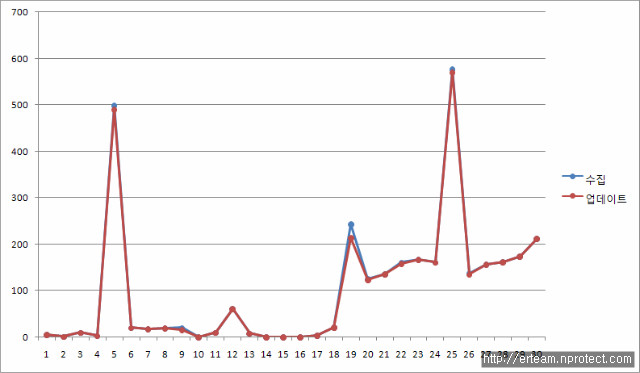

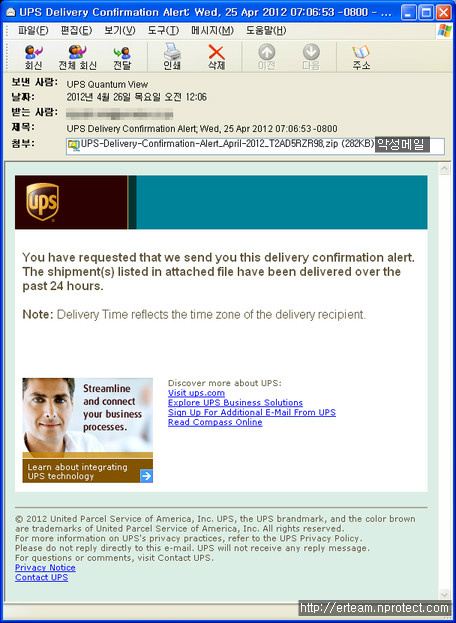

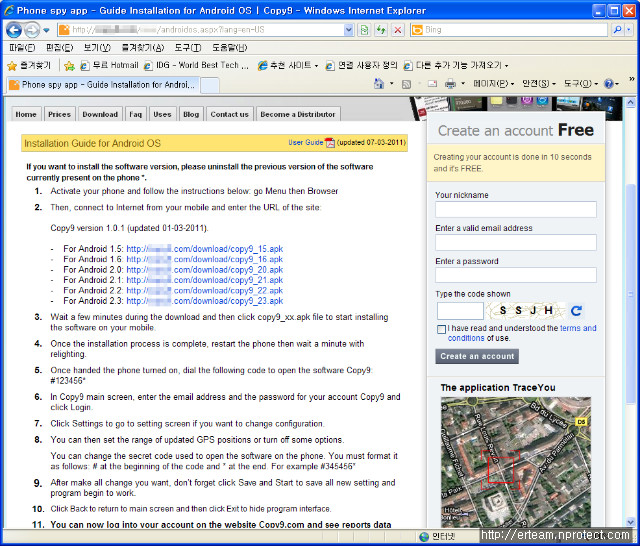

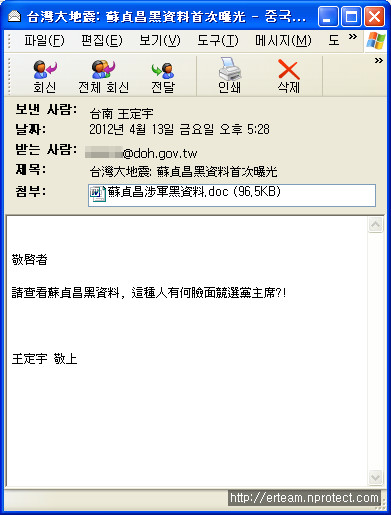

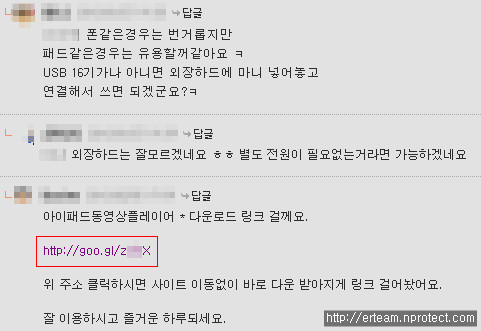

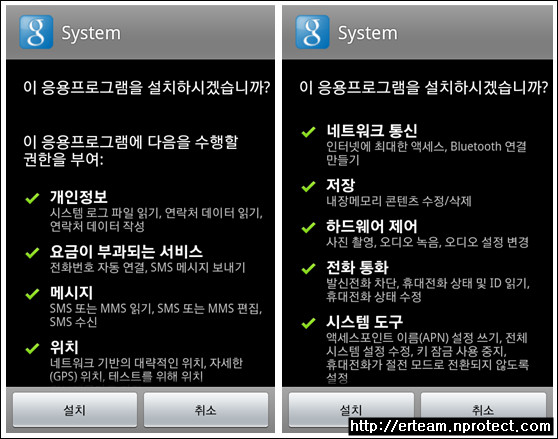

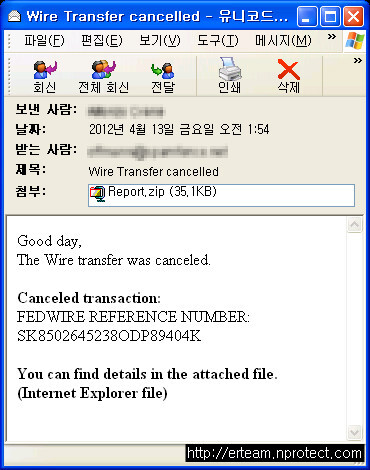

1. 개 요 올해들어 안드로이드 악성 애플리케이션은 작년에 비해 본격적으로 지능적인 감염 증상 형태를 보이고 있다. 예년에는 단말기 기기 정보, SMS, 위치 정보 등에 대한 수집 및 유출이 마치 테스트 과정을 거치듯 단편적으로 이루어 졌다면, 올해 들어서는 이러한 악의적인 기능들이 통합되어 동작하거나, 실행 아이콘을 등록하지 않는 등 감염 후 증상에서 지능적인 동작 형태를 보이고 있는 것이다. 물론, 소위 이러한 악성 애플리케이션들이 모두 제작시 "악의적인 의도"를 가지고 만들어지는 것은 아니다. 정상적인 사용 용도로 만들어진 애플리케이션들이 악용될 수 있는 코드 혹은 기능이 삽입되어 있거나 권장하지 않는 프로그래밍 기법을 통해 제작될 경우 "악성 애플리케이션"으로 분류되기도 한다. 최근 국내 안드로이..