반송된 이메일로 위장한 이메일 웜 Mydoom 주의

1. 개요

이메일 웜은 과거에 만우절이나 크리스마스와 같은 특정 기념일에 이메일을 통해 대량으로 전파되었다. 이메일 웜에 감염된 PC는 이메일 웜이 첨부된 메일을 이메일 주소록에 있는 사람들에게 자동으로 재전송 하도록 되어있어 단시간에 다량으로 확산 시켜 피해를 유발한다. 또한 ‘Mydoom’ 이메일 웜은 2004년경에 발견되어 현재까지 유포되고 있다고 알려진다. 이번 보고서에서는 문서형 ‘Alcoul’ 이메일 웜을 통해 이메일 웜의 동작 방식을 알아보고, 최근 유포 중인 ‘Mydoom’ 이메일 웜의 악성 동작에 대해 알아본다.

2. Email-Worm: Alcoul

2-1. 파일 정보

3-2. 실행 과정 및 악성 동작

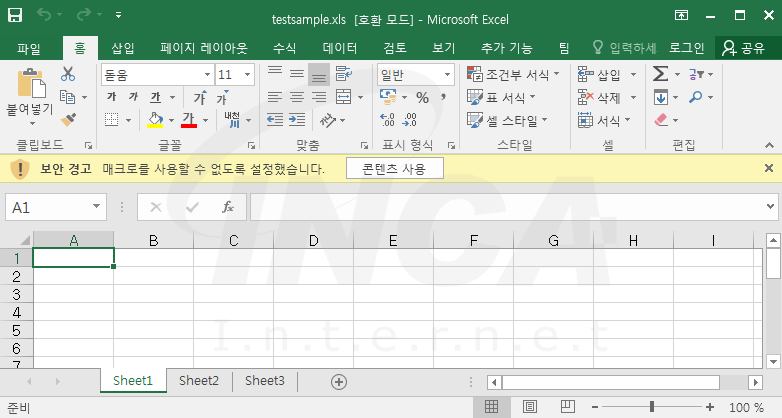

‘Alcoul’ 이메일 웜은 문서 형태로 제작되어 문서 내부에 악성 매크로를 포함하고있다.

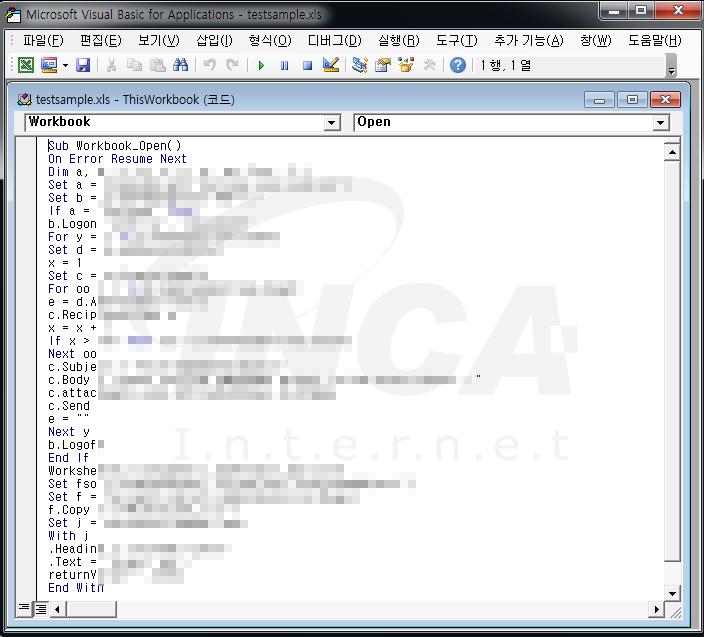

악성 매크로의 내용을 확인해 보면 먼저 사용자의 Outlook 프로필에서 주소록에 접근해 이메일 주소 목록을 얻는다. 그리고 이메일 제목은 ‘Nice Embedded Object’로 작성되고 본문은 매크로 활성화를 유도하는 내용으로 되어있으며 자기 자신을 첨부파일로 첨부해 주소록에 저장된 이메일 주소로 이메일이 자동 전송된다.

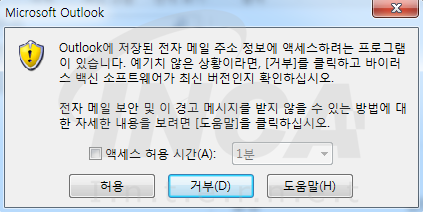

[콘텐츠 사용] 버튼을 눌러 악성 매크로를 활성화할 경우, 아래와 같이 outlook 주소록에 접근한다는 경고 창이 생긴다.

그리고 경고 창에서 [허용]을 클릭했을 경우, 악성 매크로의 내용대로 주소록에 저장된 이메일 주소로 해당 악성코드가 첨부된 악성 메일이 자동으로 전송되었음을 확인할 수 있다.

3. Email-Worm: Mydoom

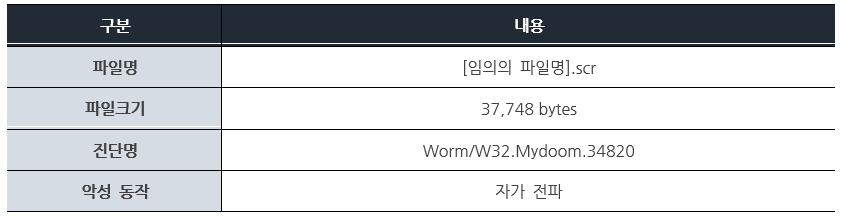

3-1. 파일 정보

3-2. 유포 경로

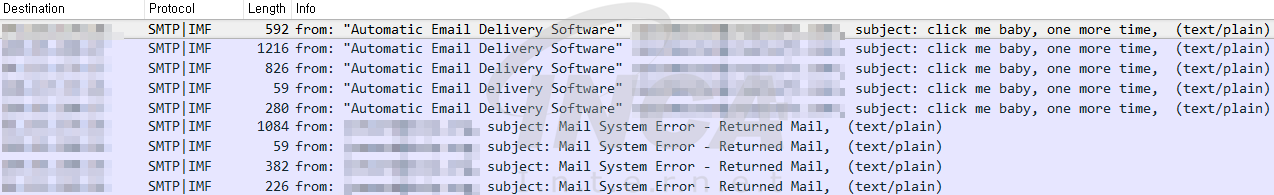

malware-traffic-Analysis에 따르면 해당 악성코드는 메일 시스템 오류로 인해 이메일이 반송되었다는 내용으로 위장해 이메일의 첨부파일로 유포된다고 알려진다.

3-3. 실행 과정 및 악성 동작

사용자가 이메일에 첨부된 첨부파일을 실행할 경우 해당 악성코드는 “%TEMP%” 경로에 임의의 파일명으로 자가 복제를 하고, 1024 포트를 열어 불특정 다수의 IP에 연결을 시도한다.

그리고 감염된 PC는 ‘Mydoom’ 이메일 웜이 첨부된 악성 메일을 불특정 다수에게 SMTP 프로토콜로 자동 전송한다. 사용자 PC에 Outlook과 같은 메일 클라이언트가 설치되어있지 않아도 스패머(Spamer) 악성코드처럼 특정 SMTP 서버와 연결해 불특정 수신자에게 자동으로 악성 메일을 발송한다.

4. 결론

이번 보고서에서 알아본 ‘Alcoul’, ‘Mydoom’ 이메일 웜은 사용자의 이메일 주소록을 이용해 자동으로 재전송하거나 불특정 다수에게 대량 발송해서 자가 전파를 하므로 주위 사람에게 악성 메일이 전송되거나 대량 발송으로 인한 PC의 리소스 저하가 유발될 수 있어 사용자의 주의가 필요하다. 또한 이메일의 첨부 파일을 실행하도록 유도하기 때문에 이를 방지하기 위해서는 이메일의 첨부파일 열람을 유의하고 정기적인 백신 업데이트가 필요하다.

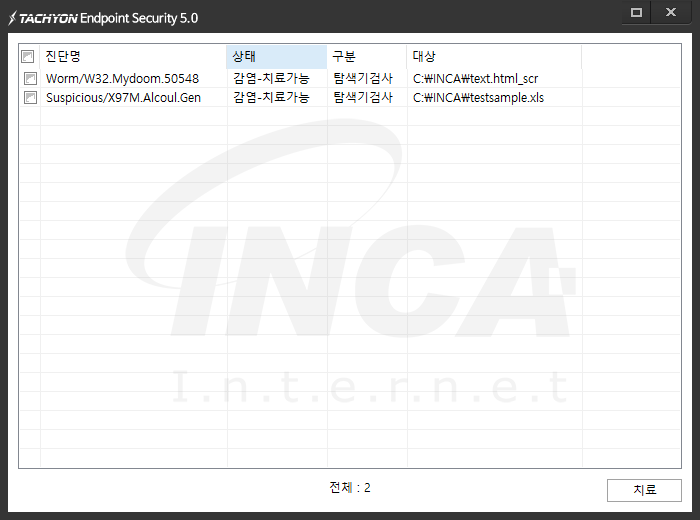

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| [악성코드 분석] 암호화폐 지갑 정보를 훔치는 InnfiRAT 악성코드 분석 보고서 (0) | 2019.09.25 |

|---|---|

| [악성코드 분석] 정보 탈취형 Krypton Stealer 악성코드 분석 보고서 (0) | 2019.09.10 |

| [악성코드 분석]개인정보를 탈취하는 SeafkoAgent 분석 보고서 (0) | 2019.08.21 |

| [악성코드 분석]국내 보안업체 디지털서명을 포함한 악성코드 주의 (0) | 2019.08.20 |

| [악성코드 분석]송장 관련 피싱 메일로 유포되는 스파이웨어 주의 AgentTesla (0) | 2019.08.12 |