다크웹에서 판매되는 Arcane Stealer 분석 보고서

1. 개요

최근 사용자 정보를 탈취하는 “Arcane Stealer”가 발견되었다. 현재 다크웹에서 소스코드와 함께 9달러 혹은 699루블로 판매되고 있으며, 사용자의 중요한 개인정보를 탈취한다. 해당 악성코드는 특정 목표를 대상으로 한 공격이 아닌 무차별적인 공격을 하고 있어 사용자의 주의가 필요하다.

이번 보고서에서는 개인정보를 탈취하는 “Arcane Stealer”에 대해 알아보고자 한다.

2. 분석 정보

2-1. 파일 정보

2-2. 실행 과정

“Arcane Stealer”가 실행되면 브라우저, 파일, 시스템 정보 등 사용자의 다양한 개인정보를 수집 후 기록한다. 이후 해당 파일들을 ZIP 파일로 압축하여 C&C로 전송한 후 삭제한다.

3. 악성 동작

3-1. 스크린샷

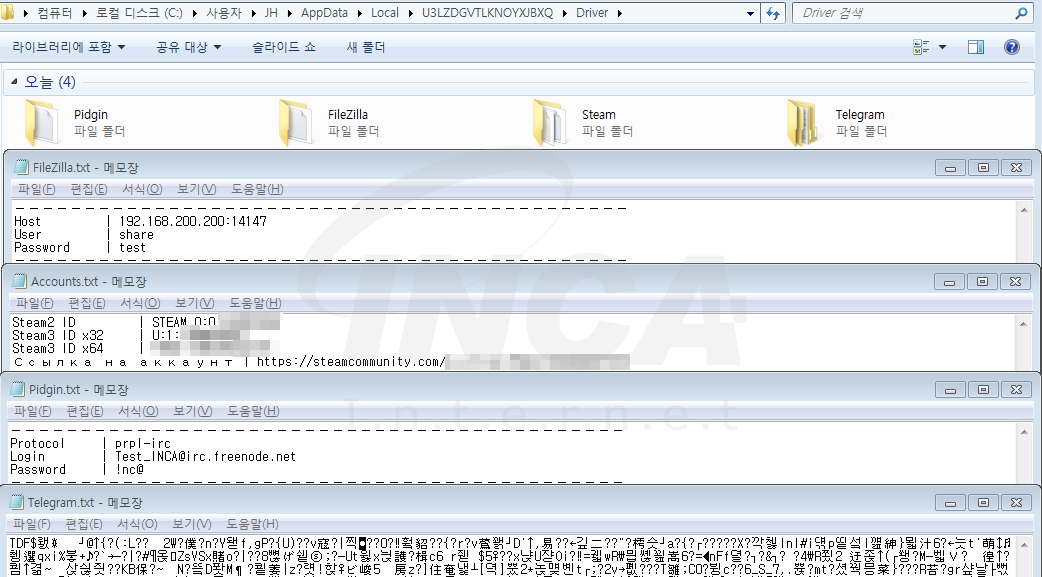

“ArcaneStealer” 실행 시, “\Appdata\Local” 경로에 “임의의 폴더\Driver” 폴더를 생성하고 현재 화면의 스크린샷을 찍어 ‘Screen.png’로 저장한다.

3-2. 브라우저 정보 수집

다양한 브라우저를 대상으로 사용자의 개인정보인 쿠키, 자동완성 기록, 로그인 데이터, 암호를 수집한 뒤 ‘Browser’ 폴더를 생성하여 [그림 3]과 같이 기록한다.

3-3. 파일 수집

문서파일 DOC, DOCX, TXT와 확장자LOG, RDP 파일을 사용자의 바탕화면, 다운로드 및 내 문서 폴더에서 탐색 후 복사하여 “Files.zip”으로 저장한다.

3-4. 소프트웨어 정보 수집

개인정보가 저장되어있는 디스코드, 파일질라, 텔레그램, 가상화폐, 피진의 데이터를 확인하여 접속 정보를 수집 후 각각 폴더를 생성하여 저장한다.

3-5. 시스템 정보 수집

시스템 정보를 추가적으로 수집한 뒤, 앞서 수집한 정보와 함께 취합하여 “Information.txt”에 기록한다. [그림 7]의 상단부분을 확인하면 “Arcane Stealer”라는 이름과 함께 버전명을 확인할 수 있다.

3-6. 데이터 전송

마지막으로 저장된 모든 파일들을 “1337.zip”으로 압축하여 C&C 서버로 데이터를 전송한다. 이후 저장한 기록 및 파일을 모두 삭제한다.

4. 결론

이번 보고서에서 알아본 “Arcane Stealer”는 소스코드와 함께 판매되고 있으며, 크랙된 버전이 유포되었다. 현재는 단순히 정보탈취의 기능만을 수행하지만 앞으로 추가적인 버전업데이트와 공격자마다 다양한 기능을 추가할 가능성이 존재하여 사용자의 주의가 필요하다. 해당 악성코드의 피해를 최소한으로 예방하기 위해서는 발신지가 불분명한 링크나 첨부파일을 함부로 열어보아서는 안되며, 백신제품을 설치하고 꾸준히 업데이트 할 것을 권고한다. 또한 중요한 자료는 별도로 백업해 보관하여야 한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Endpoint Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| [악성코드 분석] 사용자의 중요 정보를 탈취하는 AZORult 분석 보고서 (0) | 2019.10.31 |

|---|---|

| [악성코드 분석] 회계법인 송장 관련 피싱 메일 유포 주의 (0) | 2019.10.30 |

| [악성코드 분석] 암호화폐 지갑 정보를 훔치는 InnfiRAT 악성코드 분석 보고서 (0) | 2019.09.25 |

| [악성코드 분석] 정보 탈취형 Krypton Stealer 악성코드 분석 보고서 (0) | 2019.09.10 |

| [악성코드 분석]이메일 웜 Mydoom, Alcoul 악성코드 분석 보고서 (0) | 2019.08.30 |