사용자의 중요 정보를 탈취하는 AZORult 분석 보고서

1. 개요

최근 활발히 활동 중인 AZORult는 주로 암호 화폐 지갑 정보와 사용자의 비밀번호 정보를 탈취하는 악성코드이다. 지난해 말 판매가 종료된 후, 올해 1분기에 C++로 재제작되어 유포되었다. 새로 유포된 버전은 기존에 사용하던 언어(Delphi)가 아닌 C++로 제작됐다는 점에서 ++버전으로 불린다. AZORult++ 버전이 기존과 다른 점은 원격 데스크톱 프로토콜(RDP) 설정이 추가됐다는 점이다. 아직 원격 데스크톱을 이용한 행위는 확인되지 않았지만, 정보 탈취와 함께 사용되면 많은 영향을 미칠 수 있음으로 주의가 필요하다.

이번 보고서에서는 출시 후 3년 동안의 유포 및 기능의 변화 과정과 올해 1분기에 발견된 AZORult++ 샘플의 동작에 대해 알아보고자 한다.

2. 분석 정보

2-1. 파일 정보

2-2. 실행 과정

AZORult가 실행되면 사용자의 다양한 개인정보(암호 화폐, 인터넷 사용 이력 및 쿠키 등)를 수집한다. 이후 해당 파일들을 ZIP 파일 형식의 데이터로 변환한 후, 추가 정보(컴퓨터 정보)와 함께 C&C로 전송한다.

3. 악성 동작

3-1. 시스템 언어 확인

[그림 1]은 윈도우 로컬 아이디를 확인하는 코드이다.

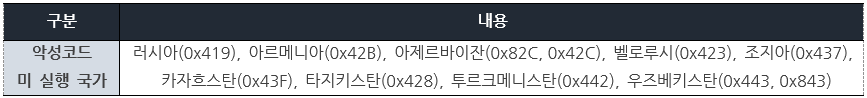

사용자 PC를 탐색하여 [표 1]에 해당하는 언어를 사용 중일 경우에는 해당 악성코드를 실행하지 않는다.

3-2. 정보 수집

AZORult++의 정보 수집 코드이다.

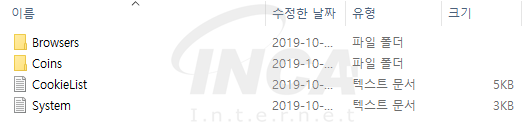

수집된 정보는 C&C 서버에 전송하기 전에 압축 파일 형식의 데이터로 변형된다. 압축 파일 데이터의 내용물은 [그림 3]과 같으며 2개의 폴더(Browsers, Coins)와 2개의 텍스트 문서(CookieList, System)로 구성된다.

사용자 PC에서 인터넷 사용 이력 및 쿠키, 컴퓨터 정보, 암호 화폐 정보를 수집한다.

수집한 정보는 압축 파일 형식을 사용하여 데이터를 변환한다. ZIP 파일 구조의 Local File Heaer, Central Directory Header, End Of Central Directory_Header를 추가하는 코드가 [그림 4]와 같이 확인된다.

3-3. 원격 데스크톱 프로토콜(RDP 설정)

3-3-1. 사용자 계정 추가

계정명(‘7J0nPFTYqvCO’)을 등록한 후, 관리자 그룹에 등록한다.

3-3-2. 레지스트리 값 변경

원격 데스크톱 프로토콜 연결을 허용하기 위해 설정하는 레지스트리 값이다.

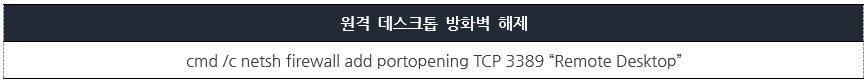

3-3-2. 원격 데스크톱 방화벽 허용

원격 데스크톱 프로토콜이 사용하는 3389/TCP 포트를 방화벽에서 열어둔다.

3-4. 데이터 전송

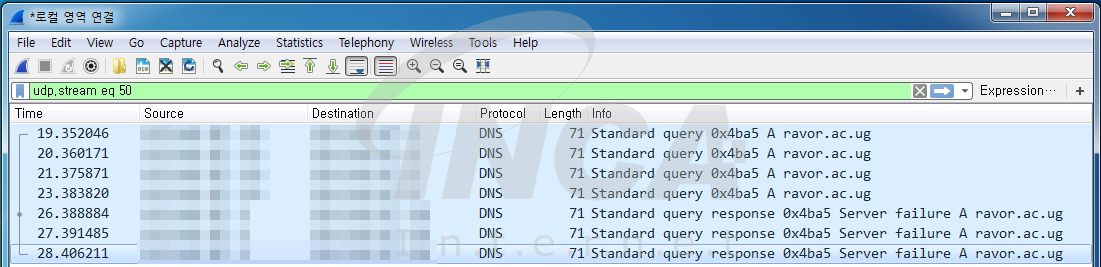

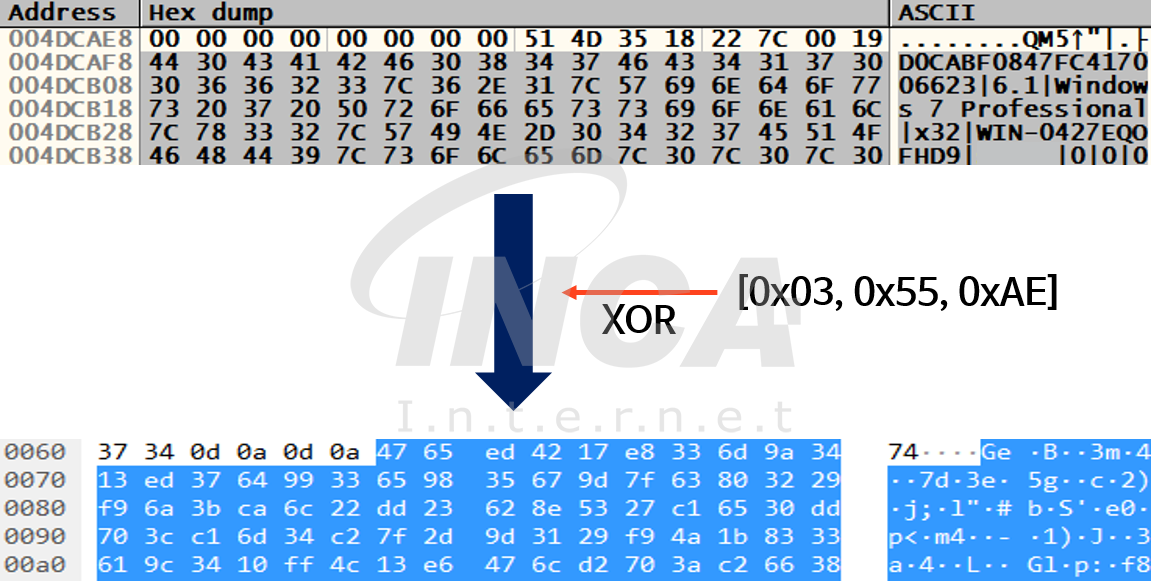

AZORult가 수집한 데이터를 C&C 서버로 전송하기 전, 암호화를 진행한다.

분석 당시에는 해당 도메인(ravor.ac.ug)의 정보가 없어 정상적으로 연결되지 않았다.

만약, 정상적으로 연결된다면 3바이트 키(0x03, 0x55, 0xAE)를 이용하여 수집한 정보를 1바이트씩 암호화한 후 C&C 서버로 전송한다.

4. 결론

AZORult의 판매는 중단됐지만 암호 화폐 정보 등의 탈취를 위해 최근에도 화이트 섀도우 등 다양한 악성 코드와 함께 사용되고 있다. 주 유포 경로는 메일의 첨부 파일 실행이나 익스플로잇 키트를 사용한다. 이를 방지하기 위해서는 메일 사용에 대한 사용자의 주의와 정기적인 백신 업데이트가 필요하다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| [악성코드 분석] Phoenix Keylogger 악성코드 분석 보고서 (0) | 2019.11.29 |

|---|---|

| [악성코드 분석] Raccoon Stealer 악성코드 분석 보고서 (0) | 2019.11.15 |

| [악성코드 분석] 회계법인 송장 관련 피싱 메일 유포 주의 (0) | 2019.10.30 |

| [악성코드 분석] 다크웹에서 판매되는 Arcane Stealer 악성코드 분석 보고서 (0) | 2019.10.29 |

| [악성코드 분석] 암호화폐 지갑 정보를 훔치는 InnfiRAT 악성코드 분석 보고서 (0) | 2019.09.25 |