악성코드 분석보고서

1. 4월 랜섬웨어 동향

2020년 4월(4월 01일 ~ 4월 30일) 한 달간 랜섬웨어 동향을 조사한 결과, 국내에서는 이력서로 위장한 Makop 랜섬웨어가 다수 유포되고 LockBit 랜섬웨어에 감염된 사례가 발견되었다. 해외에서는 포르투갈 다국적 에너지 회사(EDP)가 RagnarLocker 랜섬웨어에 공격당해 데이터가 유출된 사건이 있었다.

이번 보고서에서는 4월 국내/외 랜섬웨어 소식 및 신/변종 랜섬웨어와 4월 등장한 LockBit 랜섬웨어에 대해 좀 더 자세히 알아보고자 한다.

1-1. 국내/외 랜섬웨어 소식

LockBit 랜섬웨어 유포 사례

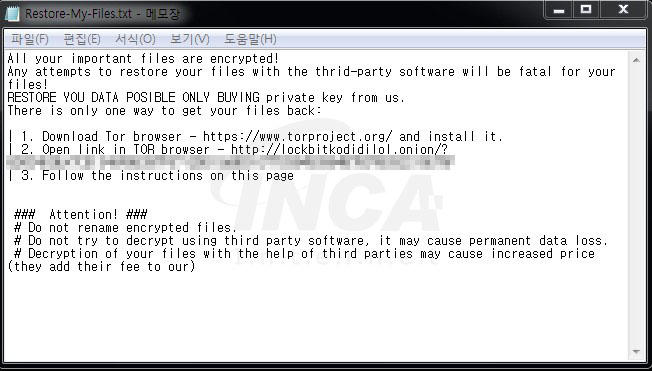

4월 말, 국내에서 LockBit 랜섬웨어에 감염된 사례가 발견되었다. 해당 랜섬웨어는 감염된 파일 이름에 .abcd 확장자를 덧붙이며 사용자가 정상적인 복구를 하지 못하도록 만든다. 현재 국내에 다수 유포되는 중이며, 꾸준히 버전 업 되어 발견되므로 국내 사용자들은 특히 주의할 필요가 있다.

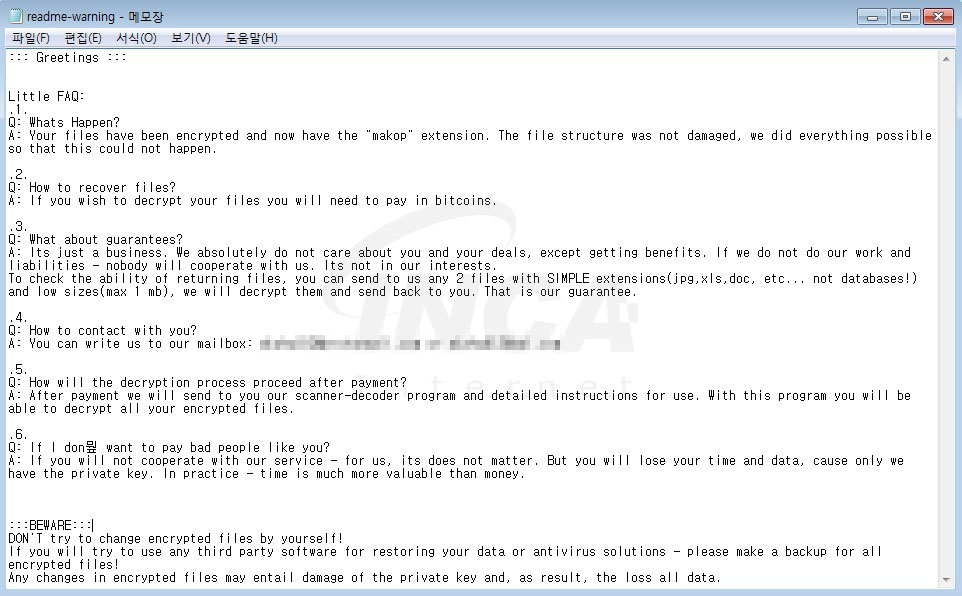

이력서로 위장한 Makop 랜섬웨어 유포 사례

4월 중순부터 입사 지원서로 위장한 피싱 메일이 유포된 사례가 발견되었다. 메일에 첨부된 압축 파일을 해제하면 한글문서 아이콘으로 위장한 Makop 랜섬웨어가 존재한다. 해당 랜섬웨어는 파일 암호화를 진행한 후, 파일 확장자를 ‘[랜덤 7글자].[이메일 주소].makop’형식으로 덧붙이고 ‘readme-warning.txt’란 이름의 랜섬 노트를 생성한다. 따라서, 국내 사용자들은 메일의 첨부파일에 ‘지원서_20200406(경력사항 있습니다. 확인부탁드리겠습니다.)’, ‘이력서(200413)_항상 무었을 하던지 열심히 최선을 다하겠습니다’와 같은 이름의 파일이 있다면 주의가 필요하다.

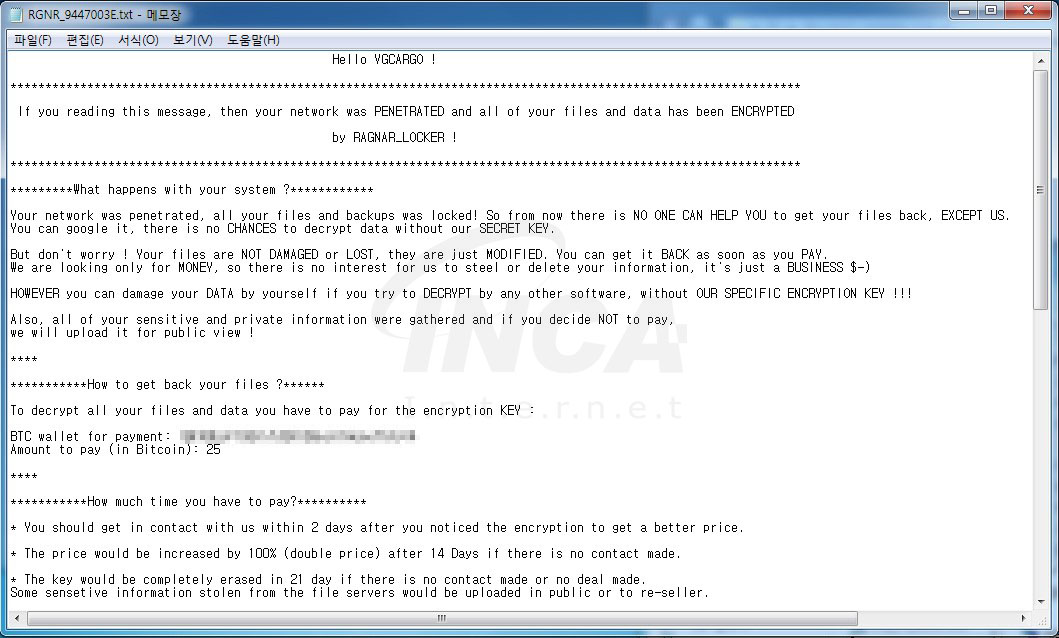

포르투갈 다국적 에너지 회사(EDP), RagnarLocker 랜섬웨어 피해 사례

4월 말, 포르투갈의 다국적 에너지 회사(EDP)가 RagnarLocker 랜섬웨어 공격을 받았다. 이로 인해 EDP의 서버에서 10TB 이상의 개인 정보가 유출된 상태이며, 공격자들은 증거로 유출된 내용 일부의 스크린샷을 공개했다. 해당 랜섬웨어에 감염되면 기존의 확장자 뒤에 “.ragnar_{랜덤 8자리}” 덧붙이고 파일의 끝에 “_RAGNAR_”라는 시그니처가 추가된다. 최근 기업을 대상으로 하는 공격이 많아짐에 따라 사내 보안에 주의를 기울일 필요가 있다.

1-2. 신종 및 변종 랜섬웨어

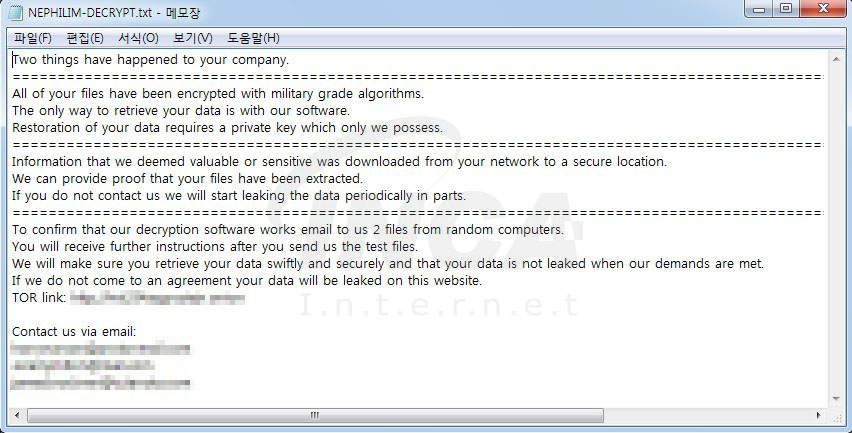

Nephilim 랜섬웨어

지난 3월 발견된 Nefilim 랜섬웨어의 변형된 형태인 Nephilim 랜섬웨어가 발견되었다. 해당 랜섬웨어는 Nefilim 랜섬웨어와 유사한 동작을 하나, 기업을 타겟으로 하며 암호화 대상의 범위가 확대되었다고 한다. 파일 암호화가 완료된 파일은 .NEPHILIM 확장자가 덧붙으며 파일의 맨 끝에 “NEPHILIM”이라는 문자열이 삽입된다. Nemty 랜섬웨어를 기점으로 꾸준히 변종이 발견되므로 사용자의 주의가 필요하다.

Sepsys 랜섬웨어

4월 중순에 Sepsys 랜섬웨어가 등장했다. 해당 랜섬웨어는 사용자가 감염된 PC를 복구할 수 없도록 한 후, 암호화를 한다. 또한, 사용자 PC의 IP 정보를 서버로 전달하고, 자동 실행 레지스트리 값을 등록하여 윈도우 재부팅 시에도 랜섬웨어 및 랜섬노트가 실행되도록 등록한다. 암호화가 진행된 폴더는 “C:\Users\Public”과 “C:’\Users\%PersonalUser%”이며 암호화가 완료된 파일은 .sepsys 확장자가 추가된다.

Ebed 랜섬웨어

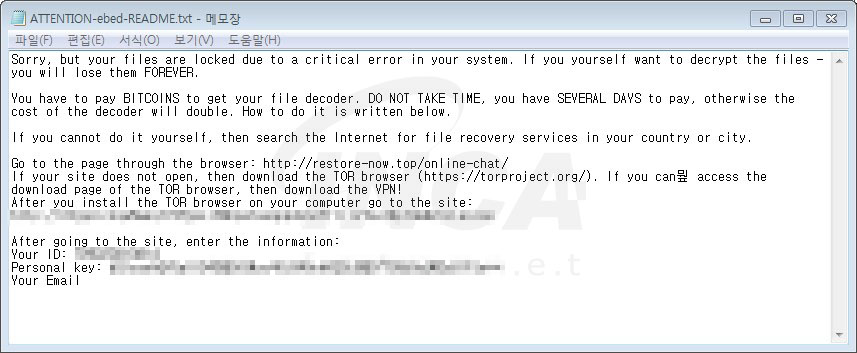

4월 말에 국내를 대상으로 감염하는 Ebed 랜섬웨어가 발견되었다. 해당 랜섬웨어는 사용자 PC의 로케일(Locale) 정보를 확인하여 한국이면 파일을 암호화하며 “.ebed” 확장자를 추가한다. 또한, 자동 실행을 등록하기 위해 Run 키에 ‘Fuck_this_PC’ 라는 값을 생성한 후, 자기 자신의 경로를 추가한다. 만약, 랜섬웨어가 완전히 제거되지 않을 경우, 자동 실행 등록으로 인한 재감염이 가능하므로 주의가 필요하다.

2. “LockBit” 랜섬웨어 분석보고서

최근 “LockBit” 랜섬웨어의 변종이 발견되었다. 해당 랜섬웨어는 이전 버전들과는 다르게 .NET으로 제작된 런처(Launcer)를 이용하여 “LockBit” 랜섬웨어를 실행하며 공유 폴더를 이용하여 네트워크가 연결되어 있는 PC를 감염시킨다. 따라서, 감염될 경우 기업에서 사용 중인 시스템에 큰 피해를 초래할 수 있어 주의가 필요하다.

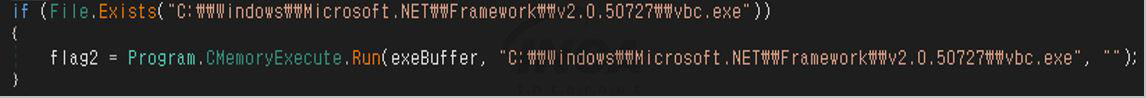

먼저 “LockBit” 랜섬웨어는 .NET으로 제작된 런처에서 실행된다. 런처에서는 [그림 7]과 같이 “LockBit” 랜섬웨어 실행 파일을 AES로 암호화한 후, base64로 인코딩하여 버퍼(exeBuffer)에 저장한다.

버퍼에 저장된 값은 Process Hollowing 기법을 사용하여 생성된 프로세스(vbc.exe)와 교체된다.

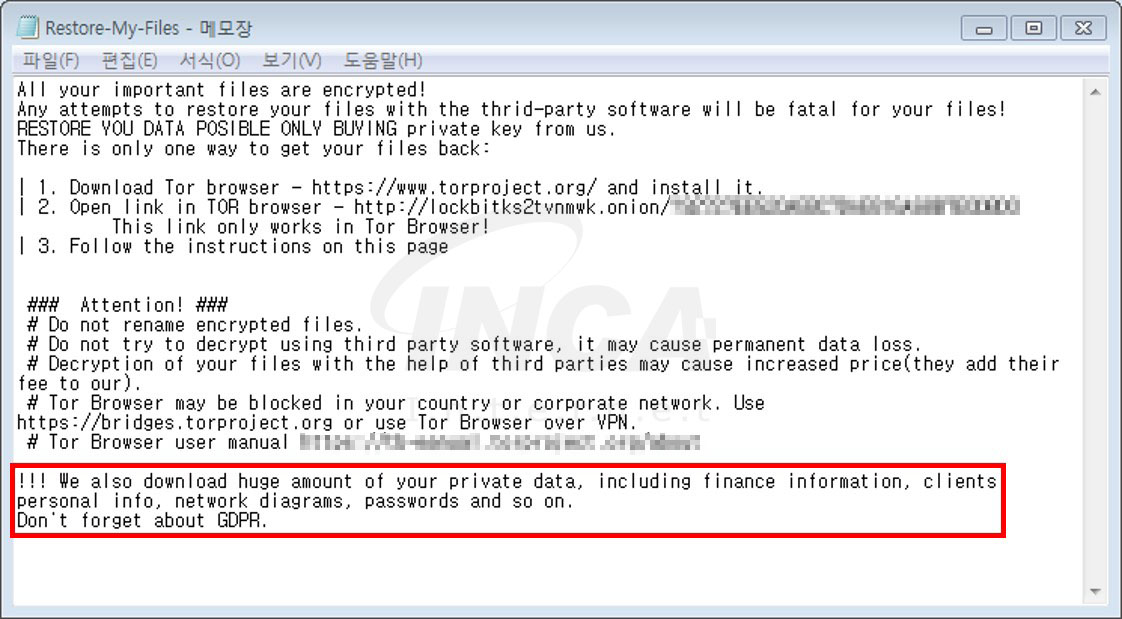

“LockBit” 랜섬웨어 감염이 완료된 폴더에는 감염 사실과 복구 방법을 통보할 랜섬노트(Restore-My-Files.txt)가 생성된다. 이전 버전과 비교했을 때, TOR browser의 링크 경로가 변경됐고, 랜섬노트 마지막에 개인 정보를 다운로드 했다고 언급하는 부분이 추가되었다.

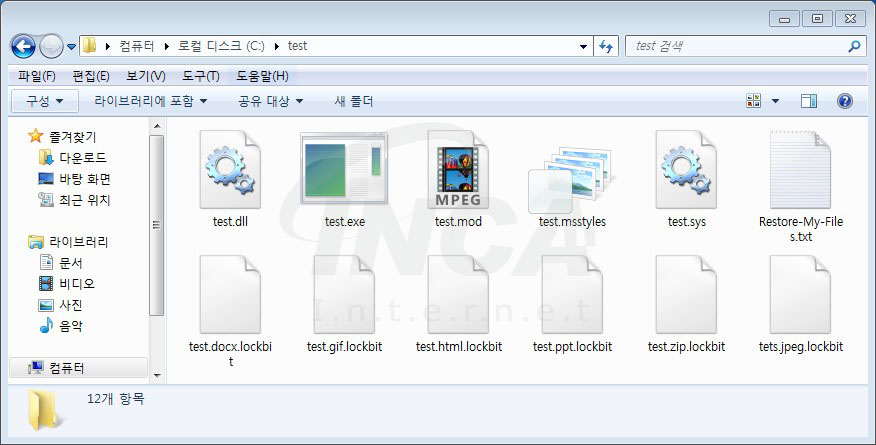

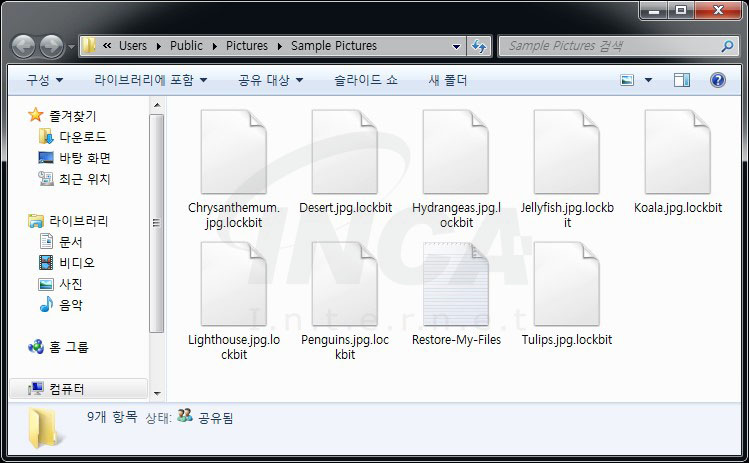

암호화된 파일에는 기존의 확장자 뒤에 .lockBit 확장자를 덧붙인다.

또한, 각 버전에 따른 시그니처가 파일 끝에 추가된다. [그림 11]의 상단은 예전 버전의 시그니처이며, 하단은 본 보고서에서 분석한 샘플의 시그니처이다.

“LockBit”은 실행된 PC를 감염한 후, 네트워크 공유(SMB)로 연결된 다른 PC를 감염시킨다. [그림 12]를 보면 동일 네트워크에서 다른 호스트를 찾기 위해 ARP 요청을 사용한 후, 연결되면 SMB2 프로토콜을 이용하여 연결된 대상 PC 감염 및 랜섬노트를 생성하는 것을 확인할 수 있다.

[그림 13]은 네트워크 공유(SMB) 연결로 인해 “LockBit” 랜섬웨어에 감염된 결과이다.

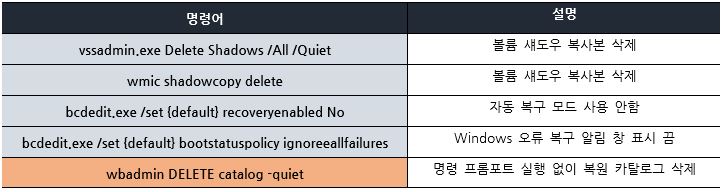

파일 암호화가 완료되면 복구를 무력화 하기 위해 볼륨 새도우 복사본 삭제 및 복구 모드 비활성화 등의 작업을 수행한다. “LockBit”랜섬웨어는 이전 버전에 있던 이벤트 로그 관련 명령어를 사용하지 않고 복원 카탈로그 삭제 명령어를 추가하였다.

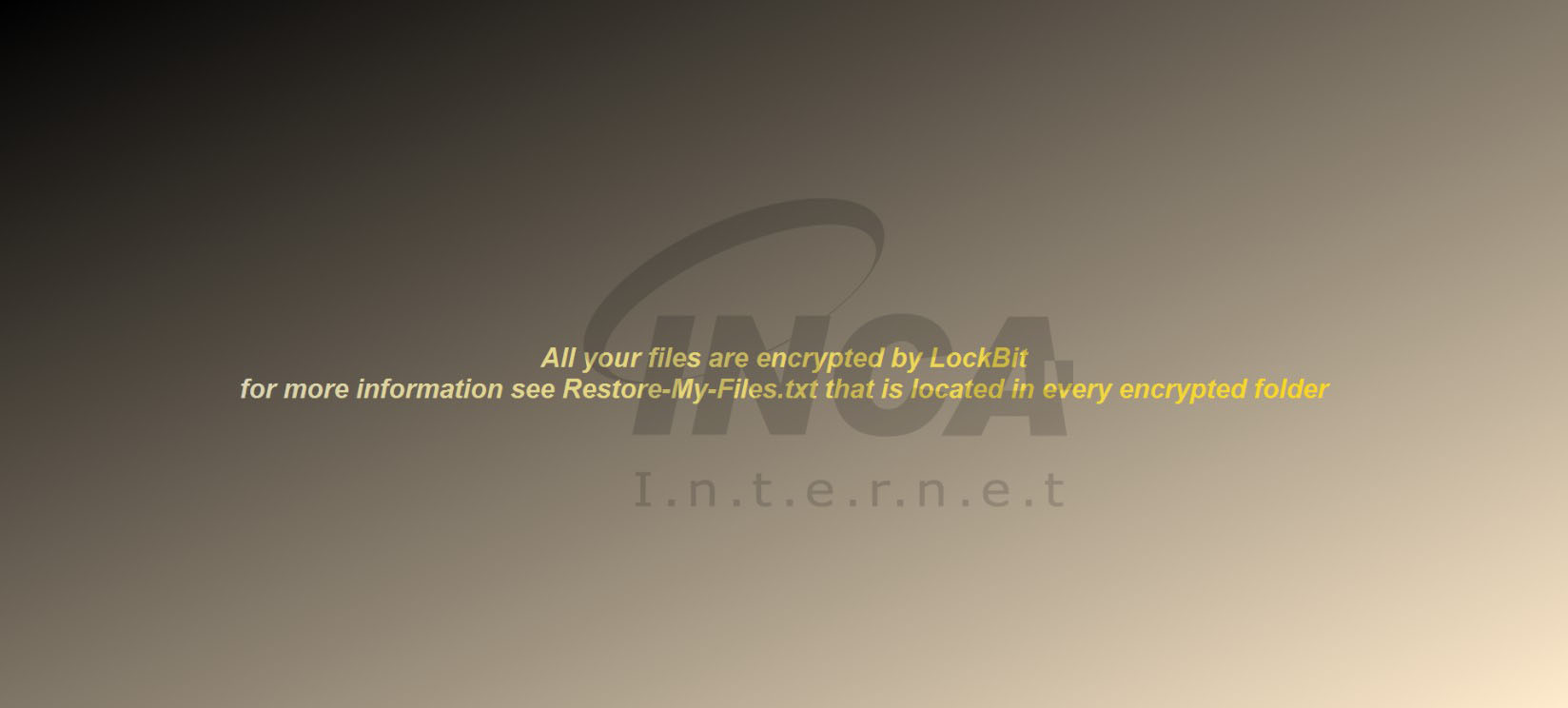

최종적으로 [그림 14]와 같이 바탕화면을 변경하며 “LockBit” 랜섬웨어에 감염된 사실을 알린다.

이번 보고서에서 알아본 “LockBit” 랜섬웨어에 감염되면 복구가 불가능하며, 네트워크 공유로 연결된 PC도 감염되므로 상당한 주의가 필요하다.

랜섬웨어의 피해를 최소한으로 예방하기 위해서는 백신 제품을 설치하여 업데이트를 진행하고, 중요한 자료는 별도의 저장공간에 보관할 것을 권고한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'동향 리포트 > 월간 동향 리포트' 카테고리의 다른 글

| 5월 랜섬웨어 동향 및 UnluckyWare 랜섬웨어 분석보고서 (0) | 2020.06.03 |

|---|---|

| [월간동향] 2020년 04월 악성코드 통계 (0) | 2020.05.11 |

| 3월 랜섬웨어 동향 및 RekenSom랜섬웨어 분석보고서 (0) | 2020.04.03 |

| [월간동향] 2020년 03월 악성코드 통계 (0) | 2020.04.03 |

| 2월 랜섬웨어 동향 및 DeathHiddenTear 랜섬웨어 분석보고서 (0) | 2020.03.05 |