악성코드 분석보고서

1. 5월 랜섬웨어 동향

2020년 5월(5월 01일 ~ 5월 31일) 한 달간 랜섬웨어 동향을 조사한 결과, 국내에서는 공정거래위원회를 사칭한 Nemty 랜섬웨어가 다수 유포되었다. 해외에서는 미국 보험 업계의 마젤란 헬스가 Maze 랜섬웨어 공격을 받았으며, 독일의 신장 투석 회사인 Fresenius Medical Care Center가 Snake 랜섬웨어에 공격받아 데이터가 유출된 사건이 있었다.

이번 보고서에서는 5월 국내/외 랜섬웨어 소식 및 신/변종 랜섬웨어와 5월 등장한 UnluckyWare 랜섬웨어에 대해 좀 더 자세히 알아보고자 한다.

1-1. 국내/외 랜섬웨어 소식

공정거래위원회를 사칭한 Nemty 랜섬웨어 유포 사례

5월 초, 국내에서 공정거래위원회를 사칭한 피싱 메일이 지속적으로 유포되었다. 해당 피싱 메일의 첨부 파일 내부에는 2개의 악성 파일(정보 탈취형 악성코드, Nemty 랜섬웨어)이 존재한다. 만약, 사용자가 정상적인 메일로 착각하여 첨부 파일을 실행할 경우, 파일이 암호화 되며, ‘.NEMTY_[랜덤 8자리]’가 확장자 뒤에 추가된다. 현재 Nemty는 국내에서 피싱 메일을 이용해 다수 유포되는 중이며, 꾸준히 버전 업 되어 발견되므로 국내 사용자들은 특히 주의할 필요가 있다.

미국 보험 업계의 강자 마젤란 헬스(Magellan Health), Maze 랜섬웨어 피해 사례

5월 중순, 미국의 보험 업계의 강자 마젤란 헬스(Magellan Health)가 Maze 랜섬웨어 공격을 받았다. 마젤란 헬스 측이 발표한 바에 의하면 사건이 발견된 건 4월 11일이며, 랜섬웨어는 캠페인의 가장 마지막 단계에서 나타난 것이라고 한다. 유출된 개인정보는 근무자 중 일부의 것이라고 발표했으며, 상세한 몸값 및 피해 상황은 알려지지 않았다. 현재, 시스템 보안 정책 및 프로토콜을 강화하였고 해당 문제에 대해 면밀히 조사 중이다.

독일 신장 투석 회사 Fresenius Medical Care Center, Snake 랜섬웨어 피해 사례

5월 중순, 독일의 신장 투석 회사인 Fresenius Medical Care Center가 Snake 랜섬웨어 공격을 받았다. 이로 인해 환자의 세부 정보가 유출되었으며 공격자들은 증거로 유출된 내용(이름, 성별, 생년월일, 직업 등) 일부를 공개했다. 해당 랜섬웨어에 감염되면 “.[랜덤 5자리]”의 확장자가 추가되며, [그림 3]의 랜섬노트가 생성된다. 현재, 자세한 피해 상황 및 요구 몸값은 알려진 바가 없으며, 전문가들은 산업 제어 시스템(ICS)과도 관련성이 있으니 각 기업에서는 사내 보안에 주의를 기울일 필요가 있다고 언급했다.

1-2. 신종 및 변종 랜섬웨어

VCrypt 랜섬웨어

최근 7ZIP 유형으로 파일을 압축하는 VCrypt 랜섬웨어가 발견되었다. 해당 랜섬웨어가 실행되면 %TEMP%경로에 “video_driver.exe” 파일명으로 자가 복제 한 뒤, 자동 실행하도록 등록한다. 파일은 7ZIP을 이용하여 압축되며, 하드코딩 된 비밀번호를 설정한다. 또한, C, F 이외의 드라이브에 존재하는 파일들을 삭제하므로 사용자의 주의가 필요하다.

CovidWorldCry 랜섬웨어

최근 코로나 19 바이러스 이슈를 이용한 CovidWorldCry 랜섬웨어가 등장했다. 해당 랜섬웨어는 감염 동작에 방해되는 특정 프로세스와 서비스를 종료하고, 사용중인 모든 드라이브에 대해 암호화한다. 더욱이 볼륨 섀도우 복사본 삭제 및 자동 복구 비활성화 설정 등으로 인해 복구를 무력화한다. 감염된 파일은 “.corona-lock” 확장자가 추가되고 [그림 5]의 랜섬노트가 생성된다. 만약, 해당 랜섬웨어에 감염된다면 복구가 불가능하므로 사용자의 주의가 필요하다.

Immuni 랜섬웨어

5월 말에 코로나 바이러스 이슈를 이용한 Immuni 랜섬웨어가 발견되었다. 해당 랜섬웨어는 이탈리아 약사 주문 연합의 웹 사이트와 유사한 가짜 웹 사이트를 제작하고 Immuni 랜섬웨어를 다운로드 하도록 유도한다. 해당 랜섬웨어가 실행되면 코로나 감염 현황을 띄워주며, 바탕화면에 READ_IT.txt라는 랜섬노트가 생성한다. 암호화된 파일은 “.fuckunicornhtrhrtjrjy” 확장자가 추가된다. 따라서, Immuni 랜섬웨어는 최근 유행하는 이슈를 이용하여 사용자가 악성코드를 실행하도록 유도하고 있어 상당한 주의가 필요하다.

2. UnluckyWare 랜섬웨어 분석보고서

최근 바탕화면을 “jigsaw” 사진으로 변경하는 “UnluckyWare” 랜섬웨어가 발견되었다. 해당 랜섬웨어에 감염되면 암호화된 파일의 확장자가 변경되지 않아 감염된 파일을 확인하기 어렵다. 또한, 복호화 키를 획득하기 위해서는 $50의 몸값을 요구하므로 사용자들의 주의가 필요하다.

“UnluckyWare” 랜섬웨어 감염이 끝나면 감염 사실과 복구 방법을 통보할 랜섬노트(UnluckyWare.exe)가 생성된다. 랜섬노트에는 암호화 방식, 복호화를 위한 몸값 및 메일이 작성되어 있다. 또한, 3일이란 기간을 주며, 이 시간을 모두 소진하면 복호화에 사용할 정보를 삭제하여 복구가 불가능하다.

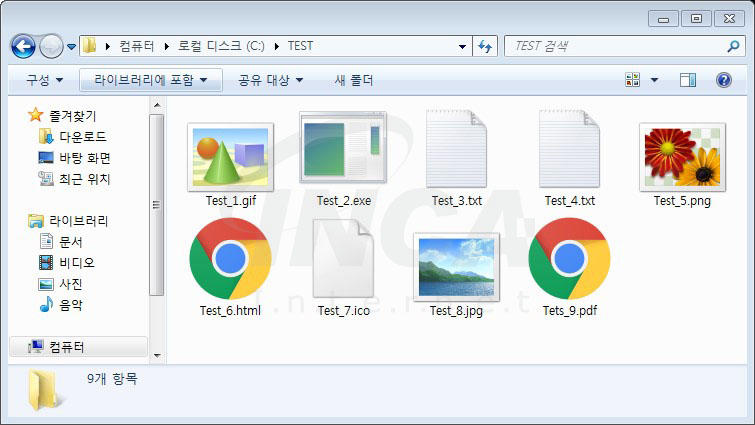

암호화가 완료된 파일은 [그림 8]과 같이 확장자가 변경되지 않아 어떤 파일이 암호화 되었는지 파악하기 어렵다.

“UnluckyWare” 랜섬웨어의 암호화 제외 대상은 [표 1]과 같다.

암호화한 파일의 정보는 레지스트리 “HKCU\SOFTWARE\Microsoft\HWID”에 등록하여 사용하고, 바탕화면 변경 및 자동 실행 등록을 위해 [표 2]와 같이 레지스트리를 등록한다.

암호화가 완료되면 아래 URL에서 [그림 9]의 “jigsaw” 사진을 다운로드 받아 바탕화면을 변경한다.

이번 보고서에서 알아본 “UnluckyWare” 랜섬웨어에 감염되면 3일의 시간이 주어지며, $50의 몸값을 요구한다. 만약, 주어진 시간이 지나면 복구가 불가능하므로 상당한 주의가 필요하다. 랜섬웨어의 피해를 최소한으로 예방하기 위해서는 백신 제품을 설치하여 업데이트를 진행하고, 중요한 자료는 별도의 저장공간에 보관할 것을 권고한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'동향 리포트' 카테고리의 다른 글

| [월간동향] 2020년 06월 악성코드 통계 (0) | 2020.07.03 |

|---|---|

| 6월 랜섬웨어 동향 및 RasomEXX 랜섬웨어 분석보고서 (0) | 2020.07.03 |

| [월간동향] 2020년 04월 악성코드 통계 (0) | 2020.05.11 |

| 4월 랜섬웨어 동향 및 LockBit랜섬웨어 분석보고서 (0) | 2020.05.11 |

| 3월 랜섬웨어 동향 및 RekenSom랜섬웨어 분석보고서 (0) | 2020.04.03 |