악성코드 분석보고서

1. 12월 랜섬웨어 동향

2020년 12월(1월 01일 ~ 12월 31일) 한 달간 랜섬웨어 동향을 조사한 결과, 해외에서는 네덜란드 다국적 인적 자원 컨설팅 회사 Randstad NV, 헬리콥터 제조업체 Kopter가 각각 “Egregor”, “LockBit” 랜섬웨어에 공격을 받았다. 또한, 미국의 전자 업체 Foxconn Eletronics가 “DoppelPaymer” 랜섬웨어 공격을 받았으며, 각 업체에서 유출된 정보를 이용한 랜섬머니 요구가 계속 발생하고 있다.

1-1. 국내/외 랜섬웨어 소식

네덜란드 다국적 인적 자원 컨설팅 회사 Randstad NV, Egregor 랜섬웨어 피해 사례

12월 초, 네덜란드 다국적 인적 자원 컨설팅 회사 Randstad NV 가 “Egregor” 랜섬웨어 공격을 받아 데이터가 유출되었다. “Egregor” 측은 탈취한 데이터 중 약 1%를 데이터 유출 사이트에 게시했다고 주장 중이다. 해당 업체는 이번 공격으로 인해 일부 서버만이 영향을 받았고 데이터 접근이 있었는지에 대해 조사하고 있다고 발표했다. 추가로, “Egregor”는 “Maze” 운영이 중단된 후, 9월 중순부터 활발히 활동 중에 있어 각 기업의 각별한 주의가 필요하다.

헬리콥터 제조업체 Kopter, LockBit 랜섬웨어 피해 사례

12월 중순, 헬리콥터 제조업체 Kopter가 “LockBit” 랜섬웨어에 공격을 받아 데이터가 유출됐다. 이들은 보안이 취약한 VPN을 통해 Kopter 시스템에 접근할 수 있었고 이로 인해 유출된 데이터를 빌미로 랜섬머니를 지불하도록 협박했다. 하지만, Kopter 사는 랜섬머니 지불을 거절하였고, 그 결과 “LockBit”은 자신들의 데이터 유출 사이트에 내부 프로젝트, 비즈니스 관련 문서 등이 포함된 데이터를 게시했다.

미국의 전자 업체 Foxconn Eletronics, DoppelPaymer 랜섬웨어 피해 사례

“DoppelPaymer”가 미국의 전자 업체 Foxconn Eletronics를 공격한 후 탈취한 데이터를 자신들의 데이터 유출 사이트에 게시했다. “DoppelPaymer”측은 약 1,200개의 서버를 암호화한 후, $34,686,000에 상당하는 비트코인을 랜섬머니로 요구했다. 하지만, 해당 업체는 이를 거절하였고 멕시코에 위치한 Foxconn CTBG MX 이외의 시설은 공격받지 않았으며 유출된 정보도 없다고 발표했다.

1-2. 신종 및 변종 랜섬웨어

CryLock 랜섬웨어

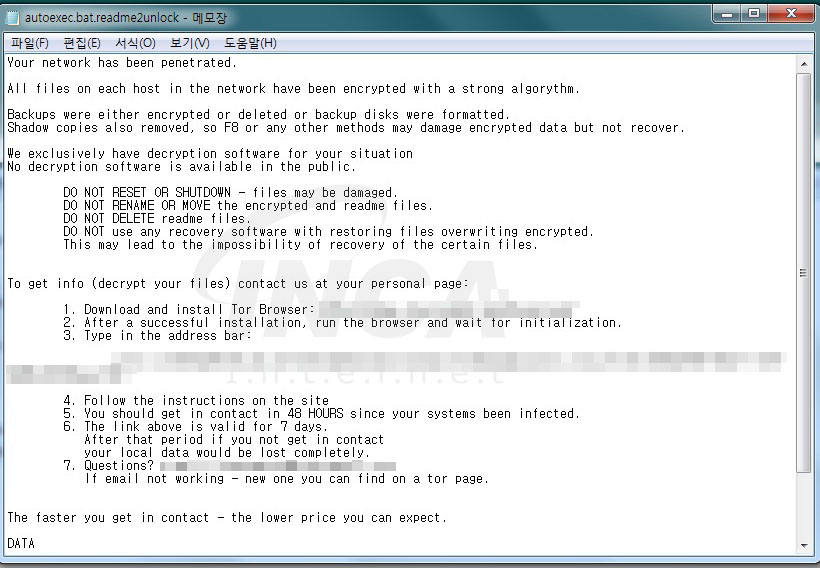

12월 초, CryLock 랜섬웨어가 발견되었다. 해당 랜섬웨어는 ‘%TEMP%’ 경로에 자가복제한 후, 파일을 암호화한다. 암호화된 파일은 “[공격자의 Email].[랜덤 문자열]” 형태의 확장자가 붙으며, 암호화 대상 경로마다 랜섬노트를 생성한다. 해당 과정이 완료되면 복구와 관련된 정보를 삭제 또는 비활성화하여 시스템 복구를 무력화한다. 또한, 시스템 재부팅 시 자동 실행되도록 설정하여 [그림 4]의 랜섬노트를 띄우고 랜섬머니를 지급할 것을 유도한다.

NocryCryptor 랜섬웨어

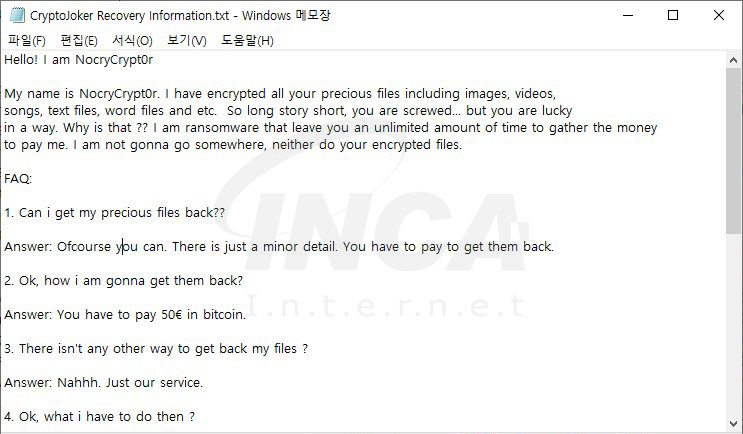

‘%USERPROFILE’ 경로를 대상으로 파일을 암호화하며 확장자에 따라 파일 감염 방식과 변경하는 확장자가 다른 “NocryCryptor” 랜섬웨어가 발견되었다. 만약, 암호화 대상 파일의 확장자가 “.txt” 또는 “.md”인 경우 파일 전체가 암호화되고 “.fully.nocry”라는 확장자가 파일명에 추가된다. 그 외의 확장자는 파일의 일부만 암호화를 하며 “partially.nocry”라는 확장자를 파일명에 추가한다. 암호화가 완료되면 바탕화면에 “CryptoJoker Recovery Information.txt” 파일을 생성하여 감염 사실을 알린다.

Thanos 랜섬웨어

최근, 안티 디버깅 동작을 하는 “Thanos” 랜섬웨어가 발견되었다. 해당 랜섬웨어는 먼저, 실행중인 프로세스 중 디버깅과 관련된 프로세스가 존재하는지 확인한다. 그리고 프로그램을 숨김 모드로 실행하기 위한 프로그램을 다운로드한 후, 이를 이용하여 랜섬웨어를 실행한다. 만약, 해당 랜섬웨어가 실행되면 파일이 암호화되고 볼륨 섀도우 복사본을 삭제하여 복구를 어렵게 만든다. 마지막으로 서버 모니터링 프로그램을 다운로드 받아 감염된 PC의 정보를 C2 서버로 보낸다. 따라서, “Thanos” 랜섬웨어는 암호화 동작 이 외에도 정상 소프트웨어를 사용하여 악성 동작을 수행하므로 주의가 필요하다.

2. RansomToad 랜섬웨어 분석보고서

최근 “RansomToad”로 불리는 새로운 랜섬웨어가 발견되었다. 해당 랜섬웨어에 감염되면 C 드라이브에서 시스템 구동에 필요한 파일을 제외한 경로의 파일이 암호화되며 “.rtcrypted”란 확장자가 추가된다. 또한, 컴퓨터 재부팅 시 자동실행 되도록 설정하며, 랜섬노트를 강제로 종료할 수 없도록 한다. 모든 과정이 완료되면 랜섬머니 지급과 관련된 웹 페이지를 띄워 랜섬머니 지불하도록 유도한다.

“RansomToad” 랜섬웨어는 [그림 7]의 랜섬노트를 띄워 감염 사실을 알린다. [그림 7] 우측에 보이는 암호화된 파일 로그는 'C:\Users\User-Name\AppData\Local'에 "RansomeToad.txt"란 이름의 파일로 저장된다.

암호화가 완료된 파일은 [그림 8]과 같이 “.rtcrypted” 확장자가 추가된다.

암호화는 C 드라이브를 대상으로 진행되며 “C:\Windows”와 같이 시스템 구동에 필요한 폴더를 제외한 경로에서 진행된다.

그리고 컴퓨터 재부팅 시 “RansomToad” 랜섬웨어가 자동실행 되도록 설정한다.

추가로, 실행 중인 작업관리자와 프로세스 해커를 종료하여 사용자가 랜섬웨어를 강제 종료할 수 없도록 한다.

마지막으로 암호화가 완료되면 랜섬노트와 함께 지불 경로가 안내된 사이트를 띄워 랜섬머니를 공격자에게 입금하도록 유도한다.

이번 보고서에서 알아본 “RasomToad” 랜섬웨어는 C 드라이브에서 시스템 관련 폴더를 제외한 모든 경로를 대상으로 암호화가 진행된다. 또한, 사용자가 랜섬노트를 강제로 종료할 수 없도록 하여 랜섬머니를 입금하도록 유도하고 있어 상당한 주의가 필요하다. 랜섬웨어의 피해를 최소한으로 예방하기 위해서는 백신 제품을 설치하여 업데이트를 진행하고, 중요한 자료는 별도의 저장공간에 보관할 것을 권고한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'동향 리포트' 카테고리의 다른 글

| 2020년 4분기 랜섬웨어 동향 보고서 (0) | 2021.01.25 |

|---|---|

| [최신동향] 2021년 사이버 보안 전망 (0) | 2021.01.12 |

| [최신동향] 2020년 12월 악성코드 통계 (0) | 2021.01.07 |

| 11월 랜섬웨어 동향 및 Pulpit 랜섬웨어 (0) | 2020.12.04 |

| [최신동향] 2020년 11월 악성코드 통계 (0) | 2020.12.04 |