1. 악성코드 통계

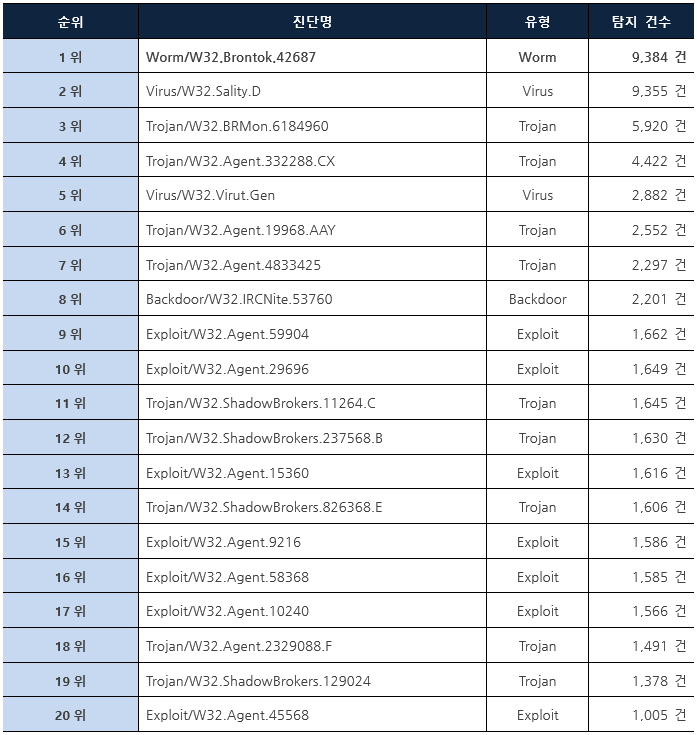

악성코드 Top20

2021년1월(1월 1일 ~ 1월 31일) 한 달간 잉카인터넷 대응팀은 사용자에게 가장 많이 피해를 준 악성코드 현황을 조사하였으며, [표 1]은 가장 많이 탐지된 악성코드를 탐지 건수 기준으로 정리한 악성코드 Top20이다. 가장 많이 탐지된 악성코드는 Worm(웜) 유형이며 총 9,384 건이 탐지되었다.

악성코드 유형 비율

1월 한달 간 탐지된 악성코드를 유형별로 비교하였을 때 Trojan(트로잔)이 74%로 가장 높은 비중을 차지하였고, Exploit(익스플로잇)이 19%, Worm(웜), Backdoor(백도어) 및 Virus(바이러스)가 각각 2%씩으로 그 뒤를 따랐다.

악성코드 진단 수 전월 비교

1월에는 악성코드 유형별로 12월과 비교하였을 때 Trojan, Exploit 및 Backdoor의 진단 수가 증가하였고, Virus와 Worm의 진단 수가 감소하였다.

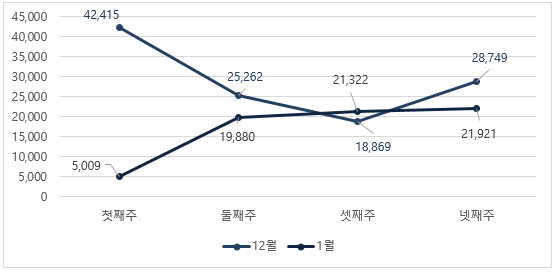

주 단위 악성코드 진단 현황

1월 한달 동안 악성코드 진단 현황을 주 단위로 살펴보았을 때 12월에 비해 감소한 추이를 보이고 있다.

2. 악성코드 동향

1월에는 사용자 컴퓨터 또는 서버에 침투하여 암호화폐를 채굴하거나 공격자가 원하는 명령을 실행하도록 하는 악성코드가 다수 발견됐다. 그 중, Golang으로 제작된 “Electro RAT”과 이력서를 위장한 메일로 유포된 “MineBridge” 악성코드를 이용한 공격이 있었다. 외신은 “Electro RAT”으로 인해 최소 6,500대 이상의 컴퓨터가 피해를 입었을 것으로 추정하고 있으며, 원격 지원 솔루션인 TeamViewer로 위장하여 실행되는 “MineBridge”로 인해 TeamViewer 사용자들 다수가 피해를 입을 수 있을 것이라고 밝혔다. 또한, 리눅스 환경에서는 암호화폐 채굴을 주 목적으로 하는 “드림버스(DreamBus)”와 “프릭아웃(FreakOut)” 봇넷이 발견됐다. 이 중 드림버스는 내/외부 네트워크에서 자가 증식이 가능하며, 침투한 시스템에 모네로 암호화폐를 채굴하기 위한 XM리그(XMRig) 악성코드를 실행한다. 그리고 프릭아웃은 기업 시스템에 침투하기 위해 테라마스터 OS의 원격코드실행 취약점(CVE-2020-28188)을 주로 사용하며 이때 사용되는 취약점으로 인해 외신은 최소 9,000개 이상의 서버가 피해를 입을 수 있다고 추정한다.

Electro RAT

1월 초 발견된 “Electro RAT”은 Golang으로 작성되어 윈도우, 리눅스 및 맥 OS 등 다양한 운영체제에서 동작한다. 공격자는 “Electro RAT”의 유포를 위해 크로스 플랫폼 프레임워크인 Electron으로 암호 화폐 관련 프로그램을 제작하고, 프로그램 내부에 “Electro RAT” 악성코드를 삽입했다. 그 후, 악성코드 배포를 위해 제작된 웹사이트에서 파일을 다운로드 받도록 유도하고, 사용자가 다운로드 받은 파일을 실행하면 키 로깅, 스크린 샷, 파일 업로드 및 다운로드 등 공격자가 원하는 명령을 감염된 PC에서 수행할 수 있다. 외신에 따르면 “Electro RAT”이 C&C 서버 주소를 검색하는데 사용하는 Pastebin 페이지 방문자 수를 추적했을 때 최소 6,500대 이상의 컴퓨터가 감염된 것으로 추정된다고 밝혔다.

MineBridge

원격 사용자의 계정 정보를 확인하는 finger 명령이 사용된 “MineBridge” 악성코드가 발견됐다. “MineBridge”는 주로 피싱 메일로 유포되며 이력서로 위장한 워드 문서가 첨부되어 있다. 해당 문서에 포함된 난독화된 매크로가 실행되면 finger 명령을 사용하여 원격 서버에서 “MineBridge” 악성코드를 다운로드한다. 그 후, TeamViewer.exe를 통해 “MineBridge”를 실행하며 파일 다운로드, 자가 삭제, 시스템 재부팅, 임의의 셸 명령 실행 및 TeamViewer 제어 등의 기능을 수행한다.

DreamBus

리눅스 환경의 고성능 컴퓨팅 시스템을 주로 공격하는 드림버스 봇넷이 발견됐다. 드림버스는 해당 시스템에 침투한 후, 모네로 암호화폐를 채굴하기 위한 XM리그(XMRig) 악성코드를 실행한다. 또한, 봇넷 운영자는 드림버스를 통해 원격 시스템 내에서 임의의 명령을 실행할 수 있으며, 드림버스 자체적으로 내/외부 네트워크에서의 자가 증식도 가능하다. 외신에 따르면 C&C 서버는 토르 네트워크에 호스팅 되어 있으며, 드림버스 운영자들은 러시아나 동유럽 국가들에 분포하고 있는 것으로 추정된다고 알려졌다.

FreakOut

프릭아웃(FreakOut)으로 불리는 봇넷은 테라마스터(TerraMaster) OS의 취약한 버전을 사용하고 있는 시스템을 주로 공격한다. 프릭아웃도 드림버스와 동일하게 암호화폐 채굴을 위해 사용되며, 추가적으로 디도스 공격도 수행한다. 봇넷 운영자는 테라마스터 OS의 원격코드실행 취약점(CVE-2020-28188) 등을 이용해서 해당 시스템에 접근하며, 이로 인해 미국, 독일 및 네덜란드에서 주로 피해가 발생했다. 외신은 이번 공격과 관련하여 프릭아웃에서 사용하는 취약점을 내포하고 있는 서버가 최소 9,000개 이상 존재하기 때문에 피해자는 늘어날 것으로 예상하고 있다고 밝혔다.

'동향 리포트 > 월간 동향 리포트' 카테고리의 다른 글

| 2021년 02월 랜섬웨어 동향 보고서 (0) | 2021.03.08 |

|---|---|

| 2021년 01월 랜섬웨어 동향 보고서 (0) | 2021.02.08 |

| 12월 랜섬웨어 동향 및 RansomToad 랜섬웨어 (0) | 2021.01.07 |

| [최신동향] 2020년 12월 악성코드 통계 (0) | 2021.01.07 |

| 11월 랜섬웨어 동향 및 Pulpit 랜섬웨어 (0) | 2020.12.04 |