Introduction

올해 1월 해외 보안기업 I사는 ElectroRAT 캠페인을 공개했습니다. 이 캠페인의 악성코드는 GO 언어로 제작되었으며 Windows 뿐만 아니라, MacOS, Linux용 악성 파일을 배포하였습니다.

2020년 1월부터 활동한 것으로 추정되고 있는 이 캠페인은 정상적인 SW프로그램처럼 보이기 위해 독립적인 홈페이지를 구축하고, SNS와 암호화폐 커뮤니티에 정상 프로그램으로 홍보하여 설치를 유도하였습니다.

현재까지 알려진 FakeAPP은 암호화폐 거래 관리용 프로그램인 “eTrader”와 “Jamm”, 암호화폐를 사용하여 포커를 할 수 있는 ”DaoPoker”가 있으며, 해당 파일들은 NSIS포맷의 설치파일로 내부에 FakeApp과 백도어 기능을 수행하는 ElectroRAT으로 구성되어있습니다.

사용자가 해당 프로그램을 설치 시 정상프로그램으로 위장한 FakeApp이 실행되고, 백그라운드에서 ElectroRAT이 실행되어 사용자 정보를 탈취하며 원격지와 통신을 시도합니다.

Why Go Lang?

ElectroRAT은 Go언어로 제작된 악성코드입니다. Go 언어는 구글에서 개발한 오픈소스 객체지향 언어로 악성코드 제작자들이 Go 언어로 제작시 크게 두가지 부분에서 이점이 생깁니다.

1. 안티바이러스(백신) 탐지 회피.

2. 다양한 OS사용자 타겟 가능.

악성코드를 진단하는 백신 제품들은 악성 행위를 하는 코드에 대한 정보가 필요합니다. 하지만 기존 프로그래밍 언어가 아닌 새로운 언어로 개발되면 그에 대한 새로운 패턴과 진단방법 등이 필요하기 때문에 악성코드의 입장에서는 회피가 용이해집니다.

일반적으로 악성코드는 Windows/Linux 운영체제 등 단일 운영체제를 대상으로 제작 되었습니다. 하지만 Go 언어는 다중 플랫폼을 지원하여 Windows뿐만 아니라 MacOS, Linux 등 여러 종류의 운영체제의 사용자를 타겟으로 삼을 수 있습니다.

해외 보안기업 I사에 따르면 ElectroRAT의 2020년부터1월부터 지금까지 활동하며 Pastebin의 방문자수를 기반으로 약 6700명 이상을 감염시킨 것으로 추정하고 있습니다. ElectoRAT은 기존의 트로이 목마와 유사한 기능을 수행하지만 Go언어로 처음 제작되었으며, 다중 플랫폼에 매우 효율적이기 때문에 1년여간 안티 바이러스 탐지를 회피 할 수 있었던 요인으로 보고 있습니다.

Technical Analysis

● Pastebin을 이용한 원격지 연결 시도.

Pastebin은 일반 텍스트 데이터를 공유하는 사이트입니다. 해당 사이트에서는 단순한 텍스트뿐만 아니라 코드 등 온라인으로 공유하기에 유용한 사이트입니다. ElectroRAT은 Pastebin의 공유 기능을 악용하여 페이지에 존재하는 데이터를 읽어와 추가 악성코드를 다운로드 하거나 명령어 수행 동작, 원격지 IP 주소를 받아오는 등의 악성 동작을 수행합니다.

ElectroRAT이전에도 Pastebin 페이지에 악성 동작에 사용될 수 있는 스크립트나 인코딩된 바이너리등을 게시하여 사용하는 악성코드들이 존재하였습니다. 과거 FortiGuard Labs의 "Rocke 암호화폐 채굴 악성코드" 보고서에서도 Pastebin페이지에 악성 스크립트를 게시하여 다운로드하는 사례를 확인 할 수 있습니다. 이처럼 과거부터 현재까지 악성코드들은 Pastebin 페이지를 악용하고 있습니다.

출처 Link : https://www.fortinet.com/blog/threat-research/rocke-variant-ready-to-box-mining-challengers

● 사용자 정보 탈취 및 추가 악성 동작 수행

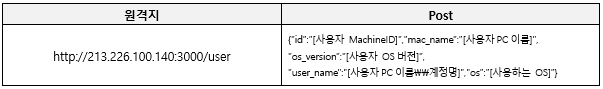

위협 행위자는 사용자의 PC정보를 탈취하여 원격지( “213.226.100.140:3000/user” )로 사용자 정보를 전송합니다. 전송한 데이터로 감염된 사용자를 구분합니다.

원격지 접속에 성공시 원격지로부터 명령을 전달 받아 추가적인 악성동작이 가능합니다. 사용자의 키보드 입력 값을 탈취하는 키로깅 동작, 사용자의 화면을 캡쳐하는 스크린 샷 등 추가적인 동작을 수행합니다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| 리눅스 환경으로 확대된 RansomEXX 랜섬웨어 (0) | 2021.03.31 |

|---|---|

| [악성코드 분석] Orcus RAT 악성코드 분석 보고서 (0) | 2021.03.02 |

| [악성코드 분석] RevengeRAT 악성코드 분석 보고서 (0) | 2021.02.09 |

| [악성코드 분석] CRAT 악성코드 분석 보고서 (0) | 2021.01.27 |

| [악성코드 분석] TroubleGrabber Stealer 악성코드 분석 보고서 (0) | 2020.12.04 |