RevengeRAT은 2016년 6월경 처음 등장한 악성코드로 지속적인 업데이트를 통해 현재까지도 유포되고 있다. “Palo Alto Network”의 “Unit 42” 연구팀은 2018년 12월경 서비스업, 특히, 호텔 예약 문서로 위장한 메일을 통해 고객들에게 RAT을 유포해 신용 카드 정보 및 사용자 정보를 탈취한 캠페인이 있었다고 밝혔다. 해당 캠페인에는 다양한 RAT이 사용되었으며 그 중에는 RevengeRAT도 포함되어 있다.

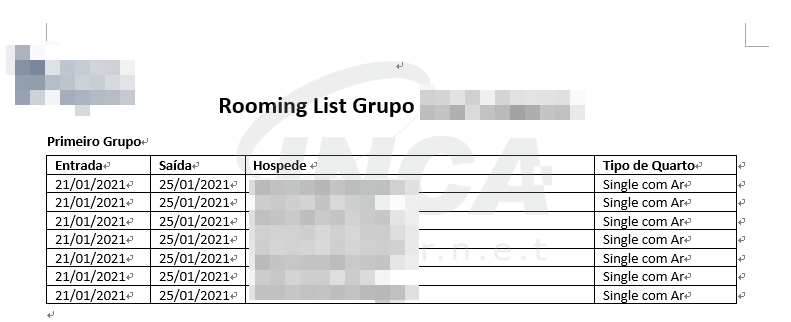

최근 이러한 캠페인이 다시 등장해 브라질의 호텔 체인 기업 A사의 홍보물로 위장한 문서로 RevengeRAT이 유포되었다. 해당 문서 파일은 매크로를 이용해 호텔의 공식 웹 사이트와 유사한 URL 주소에서 파일을 다운로드한다.

최종적으로 RevengeRAT은 공격자의 서버에 저장된 텍스트를 이용해 실행 파일 없이 메모리에서 실행된다. 이로 인해 백신 프로그램 우회를 시도하며 사용자가 감염된 사실을 모르게 한다.

“RevengeRAT”이 실행되면 사용자의 정보를 탈취하고, 탈취한 정보를 자신들의 C&C 서버로 전송한다. 또한, 해당 서버에서 받아온 명령으로 사용자의 PC를 제어하는 RAT 동작을 한다.

① 이메일을 통해 유포된 “Rooming List Reservas para 3 Familias.docx”는 Docx 파일(1.docx ~ 9.docx)을 다운로드 후 실행시킨다.

② 파일명이 다르지만 동일한 파일인 1.docx ~ 9.docx 내부에는 xlsm 파일(Microsoft_Excel_Macro-Enabled_Worsksheet.xlsm)이 포함 되어있어 자동으로 실행된다. 해당 엑셀 파일은 매크로를 통해 파워쉘 코드가 있는 txt 파일(A.txt)을 다운로드하여 메모리에서 실행시킨다.

③ 실행된 A.txt는 vbs 파일(index.vbs)을 다운로드한 후 실행시킨다.

④ index.vbs 파일은 vbs 파일(opera.vbs)과 스크립트 파일(opera.ps1)을 드랍 후 실행한다.

⑤ opera.ps1은 백신 프로그램 유무에 따라 서로 다른 동작을 하는 1.txt ~ 4.txt 파일을 다운로드한다. 다운로드된 텍스트 파일 중 3.txt, 4.txt 는 각각 설치된 백신 프로그램의 파일을 확인하여 1.txt, 2.txt(최종 RevengeRAT)를 메모리에서 실행한다.

⑥ 메모리에서 실행된 RevengeRAT은 사용자의 정보를 탈취하여 C&C 서버로 전송하고, 서버로부터 명령을 받아 사용자의 PC를 제어한다.

– 파일 다운로드

문서 파일은 개체 삽입 기능을 이용해 외부 문서 파일을 원본 문서 파일에 삽입할 수 있다. 삽입된 문서 파일은 원본 문서 파일 내부의 xml 파일을 참고하여 불러오며 외부 URL에서 파일을 다운로드할 수 있다. 해당 정상 동작을 악용하여 메일에 첨부된 docx 파일은 xml 파일에 악성 URL을 포함시켜 docx 파일을 다운로드하고, 실행시킨다.

악성 URL은 실제 브라질의 호텔 체인 기업인 A사의 URL 주소와 유사하며, 메일에 첨부된 docx 파일은 실제 호텔 홍보물로 위장한 문서이다.

다운로드 된 docx 파일 내부 ‘embeddings’ 폴더에 xlsm 파일이 있으며 해당 파일을 실행한다.

xlsm 파일 내부에 존재하는 매크로는 파일을 다운로드하고, 결국 최종 페이로드인 RevengeRAT을 실행한다.

– 정보 탈취 및 RAT

최종적으로 RevengeRAT이 실행되면 RevengeRAT을 식별하는 ID, 사용자 PC 정보, 국가 정보를 탈취한다. 그 후 해당 정보를 받기 위해 공격자의 C&C 서버와 연결하고, 사용자의 PC 제어 목적으로 서버에서 명령어를 받아온다. 하지만 분석 시점에서는 연결이 되지 않아 종료된다.

또한, 다른 RAT과는 달리 RevengeRAT은 스톱 워치 기능이 포함되어 있으며 RAT 동작 시 공격자가 감염자의 PC와 C&C 서버 간의 연결된 시간을 확인하여 효율적으로 감염 PC를 관리하며 제어한다.

C&C 서버에서 받아온 명령어에 따른 동작은 [표 1]과 같다.

"RevengeRAT" 악성코드는 특정 기업을 사칭한 E-Mail의 첨부 파일을 통하여 유포되며 하드디스크 내에 악성코드 파일을 설치하지 않고 메모리 상에서 동작하는 Fileless 기법을 사용한다. 해당 기법은 사용자에게 감염된 사실을 속일 수 있고, 백신 프로그램에서도 탐지 되기 어렵다는 점에서 더욱 위협적이다.

보통 사용자들은 친숙한 기업명이나 사용자의 호기심을 유발할 수 있는 E-Mail에 대해 의심없이 열어보게 되는데, 메일에 포함된 URL이나 파일을 실행할 때에는 메일 주소나 내용을 재차 확인해야 피해를 예방할 수 있다.

“RevengeRAT” 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| [악성코드 분석] Orcus RAT 악성코드 분석 보고서 (0) | 2021.03.02 |

|---|---|

| [악성코드 분석] ElectroRAT 악성코드 분석 보고서 (0) | 2021.02.09 |

| [악성코드 분석] CRAT 악성코드 분석 보고서 (0) | 2021.01.27 |

| [악성코드 분석] TroubleGrabber Stealer 악성코드 분석 보고서 (0) | 2020.12.04 |

| [악성코드 분석] WSH RAT 악성코드 분석 보고서 (0) | 2020.10.29 |