IcedID 악성코드

최근, IcedID가 TA551 해커 그룹에 의해 다시 모습을 드러내고 있다. 2017년에 최초로 등장한 IcedID 악성코드는 BokBot이라는 이름으로도 불린다. Microsoft Office 문서 첨부 파일과 함께 피싱 메일로 유포되며, 사용자 PC에 설치되면 원격지와 통신하여 사용자의 은행 정보를 비롯한 각종 정보를 탈취한다.

감염 방식

IcedID는 감염된 PC에 대해 원격지와 연결되어 있는 경우, 악성 코드의 기능을 업데이트하거나 또 다른 악성 동작을 수행할 수 있다. 2차 피해를 유발할 수 있는 IcedID 악성코드는 안티바이러스 탐지를 우회하기 위해 다양한 감염 방식을 사용한다. 이메일의 악성 문서 첨부 파일을 통한 유포 방식은 동일하지만 최종 페이로드를 인젝션하기 전까지의 단계에서 다양한 변화를 확인할 수 있다.

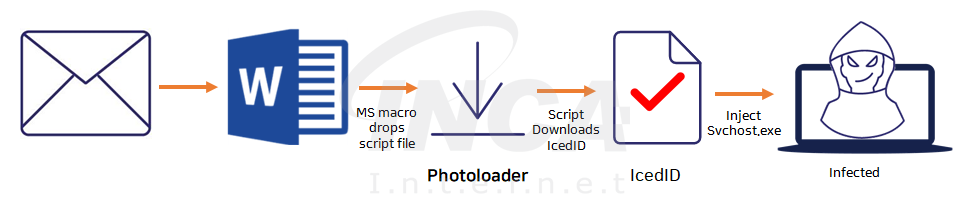

먼저, 2020년 3월에 발생한 캠페인에서는 메일에 첨부된 문서 파일을 실행하면 매크로를 통해 스크립트 파일을 드롭한다. 그리고 해당 스크립트 파일을 통해 IcedID가 다운로드된다. 다운로드된 IcedID는 exe 또는 dll 파일로 regsvr32.exe에 삽입되어 악성 동작을 수행한다.

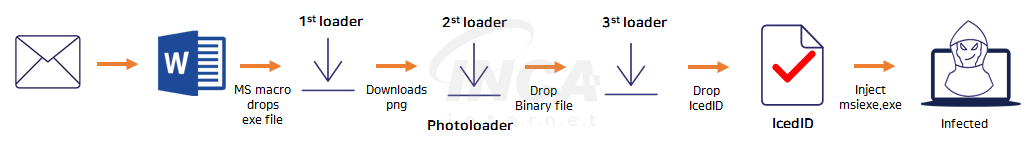

2020년 4월에 발생한 캠페인에서 처음으로 Photoloader가 등장하였다. 1차 로더인 Photoloader는 이미지 파일로 스테가노그래피 기법을 이용해 암호화된 페이로드를 복호화하여 IcedID을 다운로드하고 실행한다.

5월과 6월의 캠페인에는 4월에 유포방식에서 2개의 로더가 추가되었다. 먼저, Photoloader를 다운로드하는 1차 로더가 추가되었고, Photoloader에서 드롭되어 IcedID를 드롭하는 3차 로더가 추가되었다.

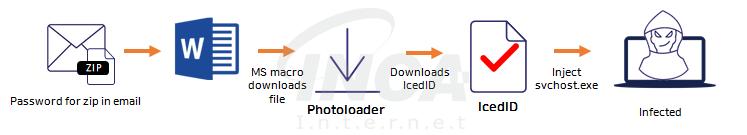

그리고 12월에 발생한 캠페인과 2월에 발생한 캠페인을 보면 공격 방식이 유사한 것을 확인할 수 있다. 공격 방식이 고착화되는 과정으로 보인다. 최근 2월에 발생한 캠페인을 예시로 보면, 문서 파일의 매크로가 실행되면 원격지에 연결하여 1차 페이로드인 Photoloader를 다운로드한다. 다운로드된 Photoloader는 IcedID를 다운로드한다.

지난 2020년 초 중반에 비해 과정은 단순해져 속도를 높혔으나, 최종 악성코드를 PC에 다운로드하기까지 두개 이상의 다른 원격지와 통신하도록 한다.

TA551

IcedID에 의해 다운로드되는 파일의 경우, 초기에는 주로 사용자의 은행 정보 탈취하는 것에 그쳤으나, 점차 확대되어 정보 탈취 외에도 랜섬웨어를 설치하는 등 추가적인 이익을 취한다. 이때 사용되는 랜섬웨어는 Egregor 랜섬웨어를 비롯하여 Maze 랜섬웨어 등이 있으며, TA551 해커 그룹에 의해 발생한 2월 캠페인에서는 Maze 랜섬웨어가 사용되었다.

TA551은 Shathak 이라고도 불리는 해커 그룹으로, 2019년부터 피싱 이메일을 통해 악성 코드를 배포하였다. 처음 등장 당시에는 영어를 사용하여 기업을 대상으로 공격을 하였으나, 2020년부터 영어 외에도 독일어와 이탈리아어를 사용해 공격 대상을 확대하였으며, 2020년 10월과 11월에는 일본어 기반의 문서를 유포하기도 하였다.

하기의 이미지를 보면, TA551의 캠페인에 사용되는 주요 악성 코드에도 변화가 있음을 확인할 수 있다. 캠페인 초반인 2019년에는 Ursnif 악성코드를 사용하였고, 2020년에 들어서면서 Valak 악성코드와 IcedID를 사용하여 공격이 더욱 정교해져 그 피해가 더욱 커지고 있다.

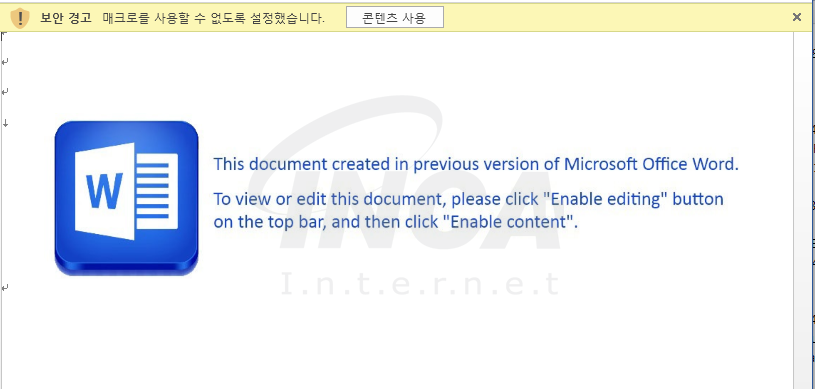

Maldoc

TA551의 해킹 공격 캠페인은 피싱 메일에 첨부된 문서 파일의 매크로가 활성화되어야 이후 치명적인 악성 동작이 수행될 수 있다. 이렇게 공격에 중요한 역할을 하는 매크로의 모습은 과거와 비교하여 변화한 부분을 볼 수 있다.

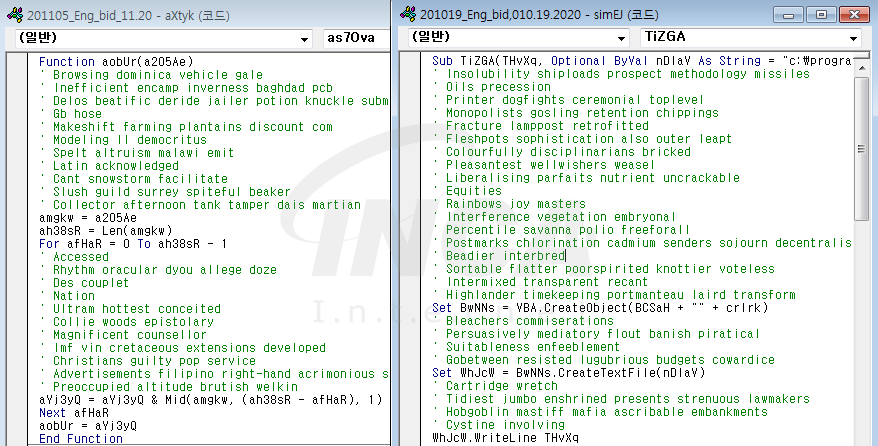

아래의 이미지는 2019년 2월 초에 유포된 문서파일이다. 해당 파일은 일부 난독화되어 있으나, base64로 디코딩화면 원격지 통신을 시도하는 코드를 확인할 수 있다.

2020년에 들어서면서 매크로는 아래와 같이 코드는 간략해졌고 내용은 체계화 되었으며, 읽기 어렵도록 난독화되었다. 작년 중순부터 말까지의 캠페인의 문서 파일 매크로의 모습은 대체적으로 유사하다.

C2

TA551의 모든 캠페인에서 악성 문서의 매크로는 악성 파일을 다운로드하는 1차 페이로드를 포함하고 있다. C&C 서버에 연결하여 파일 다운로드를 시도하는데 이때 연결되는 C&C 서버에도 변화가 있다.

2019년 초반부터 2020년 중반까지는 “http://[영어,숫자 조합].com/[영어,숫자 조합]/[영어,숫자 조합].php? l=[영어,숫자 조합].cab” 의 구조에 C&C서버에 연결하였다. 하지만 2020년 말부터는 다음과 같이 “http://[영어, 숫자 조합].com/[update 또는 share]/[랜덤 문자열]/[랜덤 문자열]/[영어,숫자 조합]” 이전과 다른 구조의 도메인을 사용하였다.

'최신 보안 동향' 카테고리의 다른 글

| BMP 파일로 유포된 ObliqueRAT (0) | 2021.03.16 |

|---|---|

| Office 악성코드 빌더 “APOMacroSploit” 발견 (0) | 2021.03.12 |

| DoppelPaymer 랜섬웨어 피해 사례 보고서 (0) | 2021.03.11 |

| 국내 유출 카드 정보 100만건, 인터넷을 통해 공유 중 (0) | 2021.03.09 |

| MacOS의 M1 칩용 "Silver Sparrow" 악성코드 발견 (0) | 2021.03.02 |