최근 국정원 사이버안보센터에서 국내 금융기관을 사칭한 악성 앱으로 인해 약 4만 대의 기기가 해킹된 사건을 발표했다. 보도된 악성 앱은 피해자의 스마트폰 정보를 탈취하고 통화, 문자 내역을 가로채는 등의 동작을 보였다. 해당 보도 이후에도 이와 유사하게 국내 금융기관 케이뱅크를 사칭한 안드로이드 기반 악성 앱이 발견되어 주의가 필요하다.

악성 동작

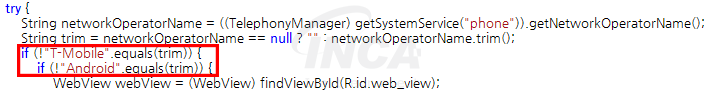

먼저 악성 앱은 현재 실행 환경의 통신 사업자 정보를 읽고 특정 문자열과 비교하여 가상 환경 여부를 확인한다. 가상 환경이면 악성 행위 없이 종료하여 동적 분석을 방해한다.

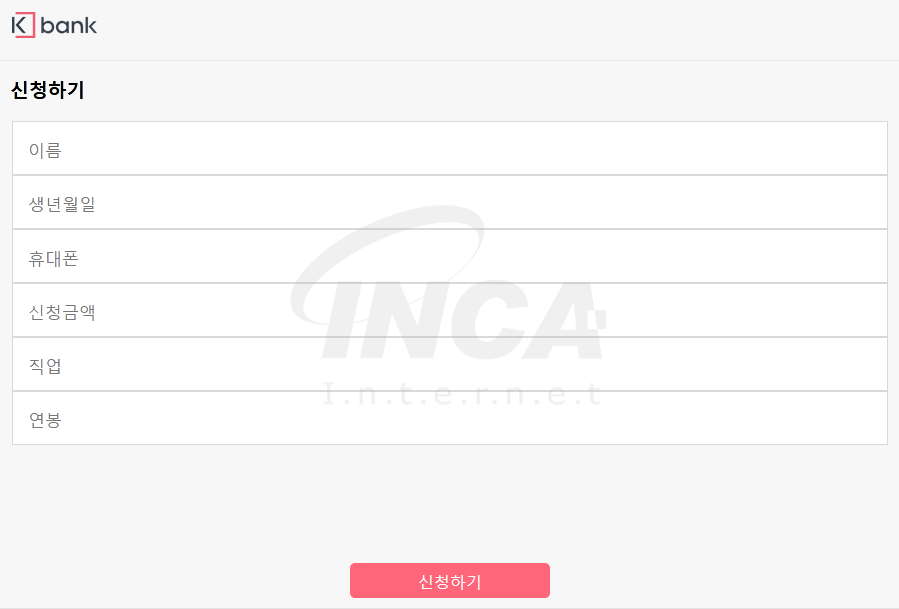

실행 시 가장 먼저 보이는 화면은 [그림 1] 과 같이 케이뱅크를 사칭한 이미지이다. 이미지 하단의 신용 대출 목록을 클릭하면 [그림 3] 과 같은 사용자 정보 입력 화면이 출력된다. 사용자가 정보를 입력하고 “신청하기” 버튼을 클릭하면 입력된 내용이 공격자 서버로 전송한다.

이외에도 추가적으로 SMS 문자, 연락처, 통화 내역, 녹음 파일, 녹화 파일, 설치된 애플리케이션 정보, 등을 수집하고 공격자 서버로 송신할 수 있다.

또한 악성 앱의 asset 폴더 내부에는 다수의 금융기관, 보험사를 사칭하는 ARS 파일이 존재하며, 이를 이용하여 피해자의 통화 화면 대신 가짜 통화 화면과 ARS 음성을 출력하여 피싱을 시도할 수 있다.

Covid-19 바이러스로 인한 언택트 생활이 장기화되면서 모바일 서비스 이용자가 급증하였고, 이에 따라 스마트폰에 저장되는 개인정보를 노리는 악성 앱도 기승을 부리고 있다. 이러한 공격은 단순한 정보 탈취로 끝나지 않고 피싱 및 협박과 같은 2차 피해로도 이어질 수 있기 때문에 과도한 권한을 요구하거나 출처가 불분명한 앱의 설치를 지양하고, 주기적으로 백신을 최신 패턴으로 업데이트하는 습관이 필요하다.

'분석 정보 > 모바일 분석 정보' 카테고리의 다른 글

| 정상 앱 사칭 Clast82 유포 주의 (0) | 2021.04.02 |

|---|---|

| 클럽하우스 앱으로 위장한 BlackRock (0) | 2021.03.23 |

| [모바일 분석] 데이팅 앱의 과도한 정보 수집 주의 (0) | 2021.03.12 |

| [모바일 분석] SHAREit 취약점 관련 업데이트 권고 (0) | 2021.03.03 |

| [주의]Drive by download 방식에 모바일 공격코드 추가 (0) | 2014.03.13 |