우리나라 성인의 93% 이상이 스마트폰을 사용하고 있는 요즘, 모바일을 대상으로 하는 APT 공격 그룹이 모습을 보이고 있어 주의가 필요하다. 해당 APT 그룹의 이름은 Donot Team으로 APT-C-35 라고도 불린다. 해당 그룹은 2016년부터 활동한 것으로 추정되며, 파키스탄 정부 관리를 비롯하여 카슈미르 비영리 단체 등을 대상을 타겟으로 공격을 수행한다. 지난 2020년 10월 Google Firebase Cloud를 악용하는 Firestarter 악성코드가 등장하였으며, 지난 18일에도 유사한 악성코드로 다량 유포되었다.

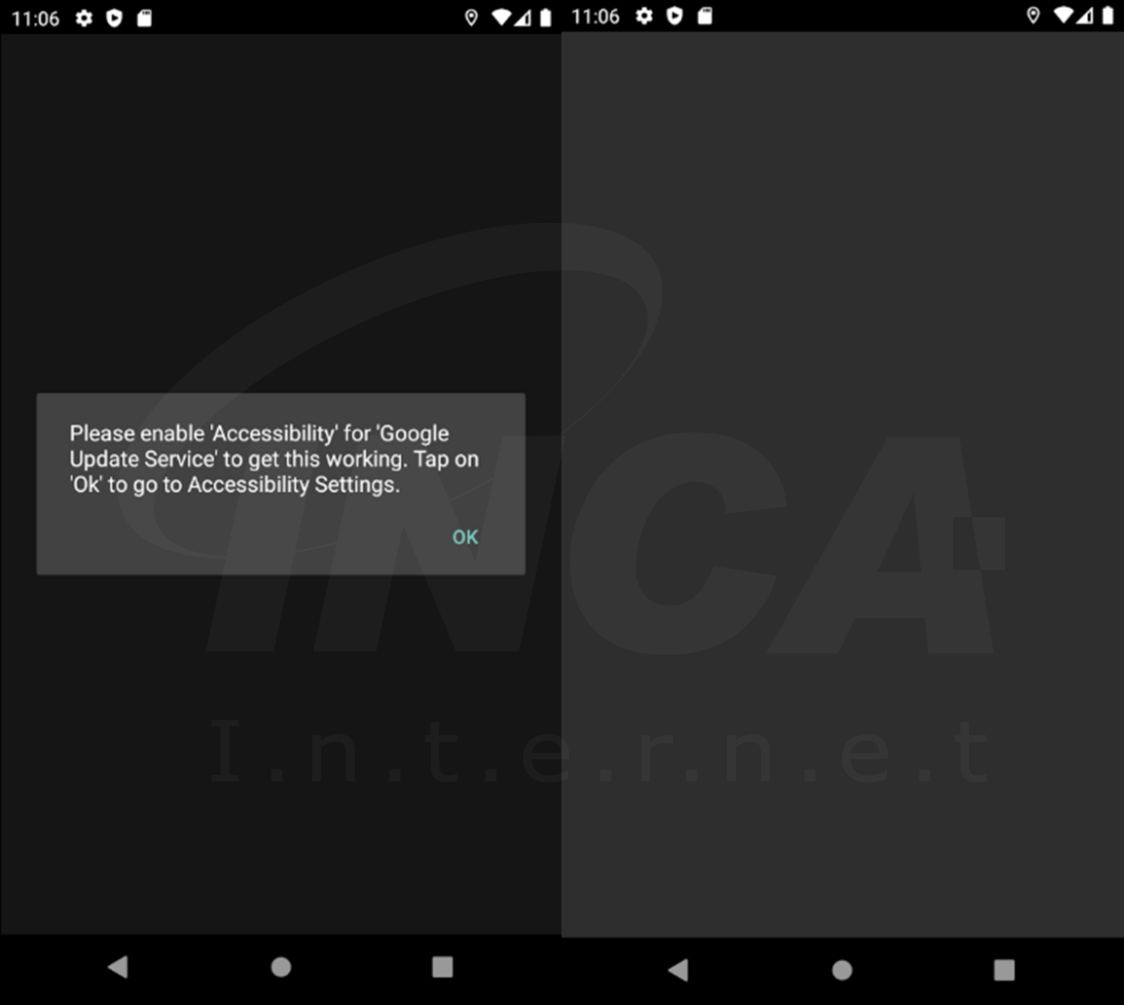

이번 캠페인에서는 아래의 이미지와 같이 안드로이드 업데이트 앱을 모방하여 어플리케이션을 디자인하였다.

해당 악성 앱을 실행하면 다음과 같이 악성 동작에 필요한 권한을 요구한다. 아래의 그림을 보면, 문자메시지를 비롯한 연락처, 통화기록, 달력, 단말기에 저장된 파일 및 위치 정보 등의 권한에 접근한다.

위의 권한을 모두 승인하고 나면 아무런 화면을 띄우지 않지만, 백그라운드에서는 악성 동작을 한다.

획득한 권한에 따라 사용자의 단말기에 저장되어있는 여러 DB 정보에 획득하여 파일로 생성한다. 하기의 이미지와 같이 단말기에 저장되어 있는 문자메시지 DB의 정보를 탈취하여 “sms.txt” 파일로 생성한다.

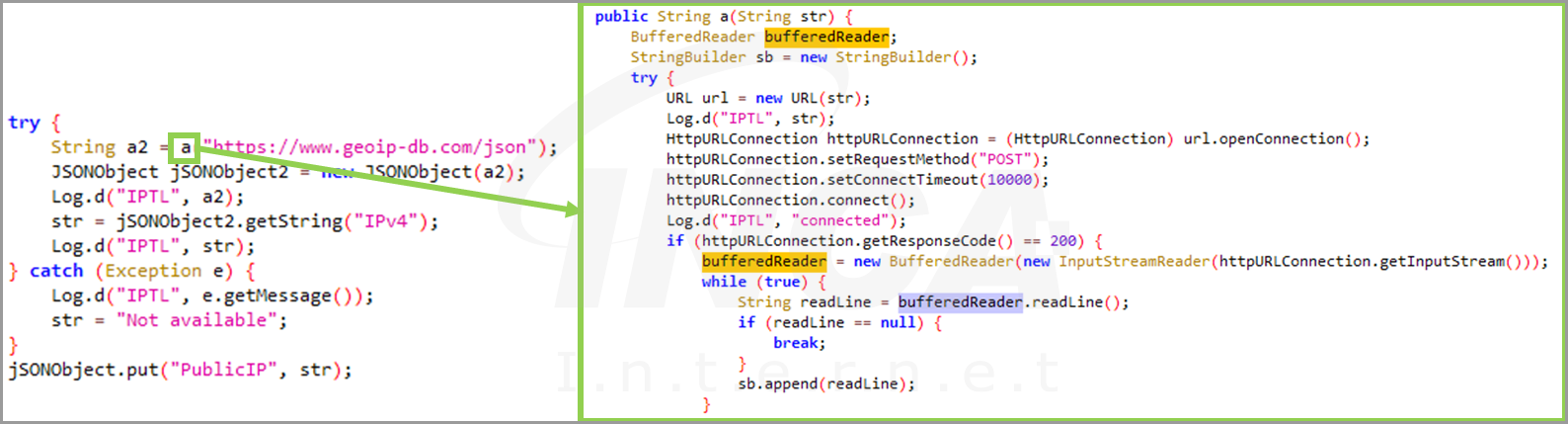

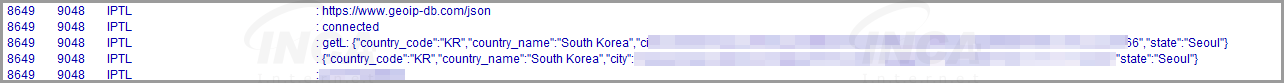

그리고 사용자의 IP 정보 및 단말기의 정보를 탈취하여 “netinfo.txt” 파일을 생성한다.

아래의 로그와 같이, 다음의 URL로 연결하면 사용자의 IP 주소와 함께 지리적 위치 정보를 획득 할 수 있다.

그 외에도 다음과 같은 정보를 탈취한다.

모바일 대상 APT 그룹인 Donot Team은 작년 말부터 최근까지 지속적으로 공격을 수행하며, 사용자의 개인적인 정보를 탈취하기에 큰 주의가 필요하다. 이와 같은 피해를 막기 위해서는 출처가 불분명한 앱의 설치를 지양하고 주기적으로 백신을 최신 버전으로 업데이트하는 습관이 필요하다.

'분석 정보 > 모바일 분석 정보' 카테고리의 다른 글

| 시스템 업데이트의 형태로 위장한 앱 주의 (0) | 2021.04.30 |

|---|---|

| Joker 악성코드, 화웨이 안드로이드 기기 50만대 이상 감염 (0) | 2021.04.23 |

| 넷플릭스 사칭 악성 앱 분석 보고서 (0) | 2021.04.12 |

| 정상 앱 사칭 Clast82 유포 주의 (0) | 2021.04.02 |

| 클럽하우스 앱으로 위장한 BlackRock (0) | 2021.03.23 |