화웨이(Huawei) 안드로이드 기기 50만대 이상이 “Joker” 악성코드에 감염된 것으로 확인되었다.

“Joker” 악성코드는 2017년부터 활동을 시작하며 알려진 안드로이드 악성코드로 Android의 공식 앱 스토어인 “Google Play”에서 자주 보였으며, 공격자들은 활동 규모를 확장하여 다양한 모바일 스토어에서 유포하였다.

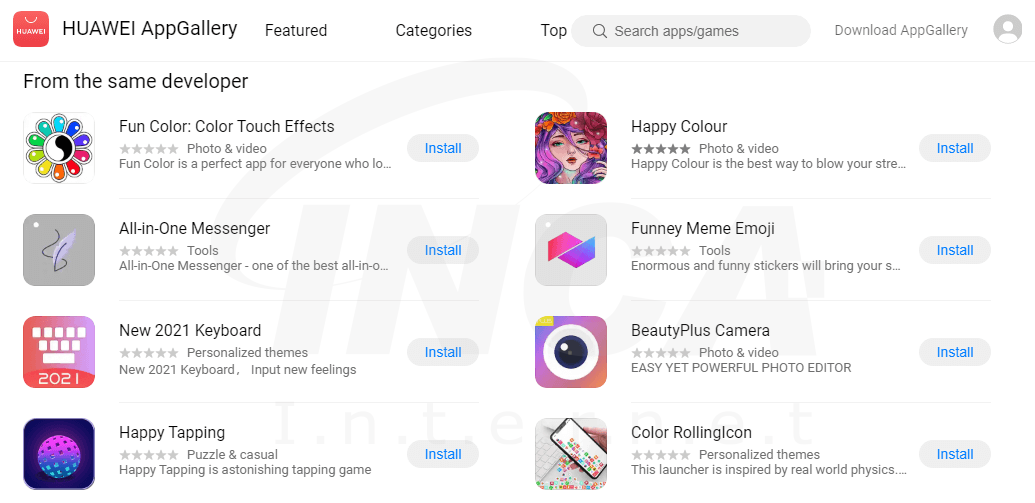

화웨이 안드로이드 기기의 공식 앱 스토어인 “App Gallery”에서 정상 앱으로 위장한 10개의 악성 앱을 확인하였다.

악성 앱들은 온라인 메신저, 키보드, 카메라 등의 형태로 다양하게 분포되어 있으며, 대부분 한 개발사 (Shanxi Kuailaipai Network Technology Co., Ltd.)에 의해 개발된 것으로 알려져 있다.

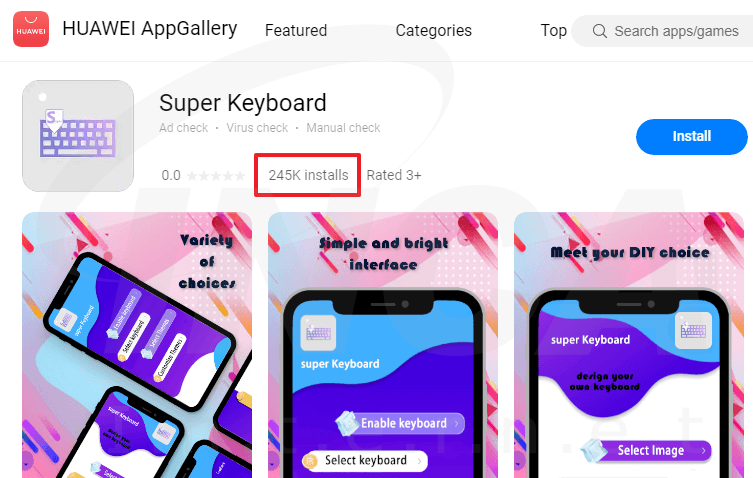

해당 앱들의 누적 다운로드 수를 확인 시, 약 538,000명 이상의 화웨이 사용자가 다운로드하여 감염된 것으로 추정된다.

Analysis

정상으로 위장한 “Joker” 악성코드가 실행되면 원격지와 통신을 시도하며 원격지로부터 Json 데이터를 받아온다. 받아온 데이터로 추가 악성APK를 다운로드 받으며, 다운로드 받은 APK를 복호화하여 로드한다.

sdkUrl 은 추가로 다운로드하는 APK의 Payload 주소이며, keys는 추가 다운로드한 APK를 로딩하기 위한 문자열 리스트를 가진다.

추가 다운로드 받아 로딩된 APK는 수신되는 SMS 메시지를 가로채어 사용자가 알아채지 못하게 유료 구독 서비스에 가입한다. 결제 요청으로 PIN 번호가 포함된 SMS를 받으면 SMS 내용에서 PIN 번호를 추출한다. 추출한 PIN 번호는 단말기 전화번호와 함께 자바스크립트에 추가하고 실행하여 결제를 진행하여 유료 구독 서비스에 가입한다.

이러한 방식으로 최대 5개의 자동 갱신되는 유료 서비스에 가입 할 수 있다.

화웨이는 악성 앱들을 사용자들이 다운로드하지 못하게 조치하였으나, 이미 설치한 사용자들에게는 [표 1]의 악성 앱들의 리스트를 확인하여 삭제할 것을 권고하였다. 또한 자신이 가입하지 않은 자동 갱신이 되는 유료 서비스에 가입되어 있을 시 직접 구독 해지 해야 한다.

'분석 정보 > 모바일 분석 정보' 카테고리의 다른 글

| 안드로이드 백신 프로그램 사칭 악성 RAT (0) | 2021.05.18 |

|---|---|

| 시스템 업데이트의 형태로 위장한 앱 주의 (0) | 2021.04.30 |

| 모바일 대상 APT 공격 그룹, Donot Team (0) | 2021.04.22 |

| 넷플릭스 사칭 악성 앱 분석 보고서 (0) | 2021.04.12 |

| 정상 앱 사칭 Clast82 유포 주의 (0) | 2021.04.02 |