1. 악성코드 통계

악성코드 Top20

2021년6월(6월 1일 ~ 6월 30일) 한 달간 잉카인터넷 대응팀은 사용자에게 가장 많이 피해를 준 악성코드 현황을 조사하였으며, [표 1]은 가장 많이 탐지된 악성코드를 탐지 건수 기준으로 정리한 악성코드 Top20이다. 가장 많이 탐지된 악성코드는 Trojan(트로잔) 유형이며 총 23,886 건이 탐지되었다.

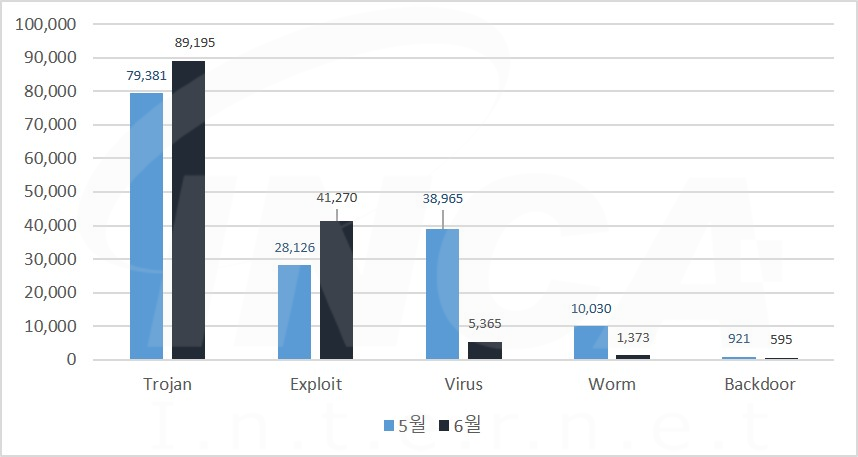

악성코드 진단 수 전월 비교

6월에는 악성코드 유형별로 5월과 비교하였을 때 Trojan, Exploit의 진단 수가 증가하였고, Virus, Worm 및 Backdoor의 진단 수가 감소하였다.

주 단위 악성코드 진단 현황

6월 한달 동안 악성코드 진단 현황을 주 단위로 살펴보았을 때 5월에 비해 증가한 추이를 보이고 있다.

2. 악성코드 동향

2021년 6월(6월 1일 ~ 6월 31일) 한 달간 등장한 악성코드를 조사한 결과 윈도우 안전모드에서 악성코드를 실행해 탐지를 회피하는 "Crackonosh" 코인 마이너의 변종과 남아시아 및 중앙 아시아 지역의 정부와 에너지 업체를 대상으로 공격하는 "Reverse RAT" 악성코드가 발견됐다. 또한, 불법 복제 프로그램으로 위장한 "Vigilante"와 악성 도메인으로 리디렉션해 악성코드를 유포한 후, 사용자의 정보를 탈취하는 "CryptBot"이 발견됐다.

CoinMiner - Crackonosh

윈도우 안전 모드를 악용해 탐지를 회피하는 "Crackonosh" 모네로 암호 화폐 불법 채굴 악성코드의 변종이 발견됐다. 해당 코인마이너는 인기있는 게임의 크랙 버전으로 위해 유포된 후 안전모드에서 악성코드를 실행한다. 실행된 악성코드는 백신 프로그램의 종료를 시도하고, 시스템 로그 파일을 삭제해 악성코드가 실행됐다는 사실을 은닉한다. 이후 사용자의 PC에 "XMRig" 코인 마이너를 설치해 불법적으로 모네로 암호 화폐를 채굴한다.

RAT - Reverse RAT

남아시아 및 중앙 아시아 지역의 정부 및 에너지 업체를 대상으로 한 사이버 공격이 탐지됐다. 이번 공격은 악성 링크가 포함된 피싱 메일을 통해 유포됐고, 사용자가 해당 링크에 접속하면 파일을 다운로드한다. 다운로드한 파일에는 LNK 파일과 사용자를 속이기 위한 위장용 PDF 파일이 포함되어 있다. 그 후, LNK 파일 실행 시 "Reverse RAT" 악성코드를 다운로드한 후, 실행해 사용자의 PC를 제어한다.

Downloader - Vigilante

불법 복제 프로그램으로 위장한 "Vigilante" 악성코드가 디스코드 채팅 서비스의 광고나 토렌트를 통해 유포됐다. 해당 악성코드를 실행하면 특정 DLL 파일이 존재하지 않아서 실행할 수 있다는 위장용 윈도우 팝업 메시지가 표시되고, 사용자 PC에 존재하는 "hosts" 파일을 수정해 토렌트 파일 공유 사이트 등의 접속을 차단한다. 이후, 추가 악성코드를 다운로드 및 실행해 사용자의 정보를 탈취한다.

2021.06.25 - [분석 정보/악성코드 분석 정보] - 불법 복제 프로그램으로 위장한 Vigilante 악성코드

Infostealer - CryptBot

최근 유틸리티 다운로드 사이트를 통해 유포되는 "CryptBot" 악성코드가 발견됐다. 해당 사이트에 접속하면 악성 도메인으로 리딕렉션돼 "CryptBot" 악성코드를 압축한 파일을 다운로드 한다. 그 후, 다운로드한 압축 파일 내부의 악성코드를 실행하면 사용자 PC의 정보를 탈취해 공격자의 C&C 서버로 전송한다. 추가로, "ClipBanker", "Formbook" 및 "SmokeLoader" 등의 악성코드를 다운로드하는 것으로 알려졌다.

'동향 리포트' 카테고리의 다른 글

| 2021년 2분기 국가별 해커그룹 동향 보고서 (0) | 2021.07.07 |

|---|---|

| 2021년 2분기 랜섬웨어 동향 보고서 (0) | 2021.07.07 |

| 2021년 06월 랜섬웨어 동향 보고서 (0) | 2021.07.02 |

| 2021년 05월 악성코드 동향 보고서 (0) | 2021.06.04 |

| 2021년 05월 랜섬웨어 동향 보고서 (0) | 2021.06.04 |