1. 악성코드 통계

악성코드 Top20

2021년5월(5월 1일 ~ 5월 31일) 한 달간 잉카인터넷 대응팀은 사용자에게 가장 많이 피해를 준 악성코드 현황을 조사하였으며, [표 1]은 가장 많이 탐지된 악성코드를 탐지 건수 기준으로 정리한 악성코드 Top20이다. 가장 많이 탐지된 악성코드는 Virus(바이러스) 유형이며 총 38,087 건이 탐지되었다.

악성코드 진단 수 전월 비교

5월에는 악성코드 유형별로 4월과 비교하였을 때 Trojan, Virus, Worm 및 Exploit의 진단 수가 증가하였고, Backdoor의 진단 수가 감소하였다.

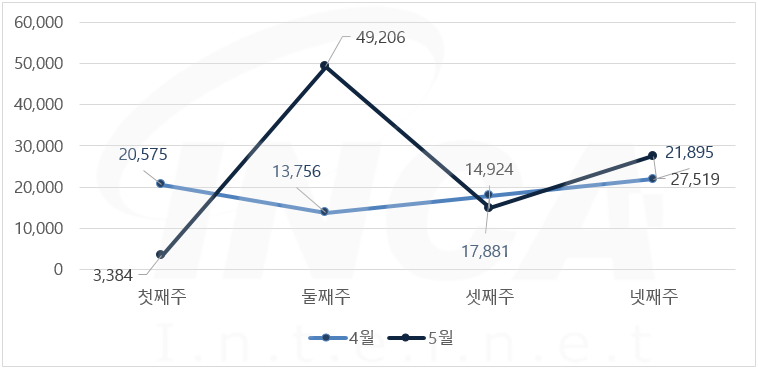

주 단위 악성코드 진단 현황

5월 한달 동안 악성코드 진단 현황을 주 단위로 살펴보았을 때 4월에 비해 증가한 추이를 보이고 있다.

2. 악성코드 동향

2021년 5월(5월 1일 ~ 5월 31일) 한 달간 등장한 악성코드를 조사한 결과 ICMP를 사용해 공격자와 통신하는 "PingBack"과 추가 악성코드를 다운로드하는 "Hancitor"가 발견됐다. 또한, MS Exchange 서버를 대상으로 암호 화폐를 불법 채굴하는 "LemonDuck"과 JAVA 기반 RAT 악성코드인 "STRRAT"의 변종이 발견됐다.

Backdoor - PingBack

지난 5월 초, ICMP 터널링 기법을 사용해 공격자와 통신하는 "PingBack" 악성코드가 발견됐다. ICMP 터널링이란 네트워크 탐지를 우회할 목적으로 패킷에서 데이터를 추가해 정상 패킷으로 위장하는 기법이다. 해당 악성코드는 사용자 PC에 드롭되며 DLL 하이재킹 취약점이 존재하는 윈도우 기본 서비스에 로드돼 지속성을 확보한 후, 공격자가 보낸 명령에 따라 사용자의 PC를 제어한다.

2021.05.18 - ICMP Tunneling 기법을 사용하는 PingBack 악성코드

Downloader - Hancitor

악성 문서가 첨부된 메일을 사용자에게 보내 사용자가 첨부파일을 다운로드 하도록 유도하는 "Hancitor" 악성코드가 발견됐다. 사용자가 첨부 파일 실행하면 문서 내부에 삽입된 "Hancitor" 악성코드가 실행돼 사용자 PC의 기본적인 정보를 공격자의 C&C 서버로 보내고 페이로드를 다운로드한다. 해당 악성코드는 다운로드한 페이로드에 따라 명령을 수행하며 일반적인 사용자 PC와 기업에서 사용하는 Active Directory 환경에 따라 정보 탈취 악성코드인 "FickerStealer" 또는 코발트 스트라이크를 다운로드 및 실행한다.

CoinMiner - LemonDuck

지난 5월 중순, MS Exchange 서버를 대상으로 공격하는 "LemonDuck" 악성코드가 발견됐다. 공격자는 MS Exchange 서버의 취약점을 악용해 서버에 침투한 후, "LemonDuck"으로 불리는 파워셸 스크립트를 실행해 C&C 서버에서 페이로드를 다운로드한다. 그 후, 다운로드 받은 파일 중 암호화폐 채굴 프로그램인 XMRig를 서비스로 등록해 사용자 PC에서 주기적으로 암호화폐를 채굴한다.

2021.05.18 - 공격 대상으로 MS Exchange Server를 추가한 LemonDuck 악성코드

RAT - STRRAT

지난 5월 말, JAVA 기반 악성코드인 "STRRAT" v1.5가 발견됐다. 공격자는 사용자에게 악성 문서를 첨부한 메일을 보내 사용자가 첨부파일을 다운로드하도록 유도한다. 그 후, 첨부파일을 실행하면 "STRRAT" 악성코드를 다운로드 및 실행하고, 감염된 PC에 원격 연결을 위한 프로그램인 RDPWrap을 설치해 원격 연결을 활성화한다. 해당 악성코드는 키로깅 및 브라우저 자격 증명 탈취 등의 기능이 있으며 추가로 랜섬웨어 모듈을 사용하지만 암호화하지 않고 파일 확장자를 ".crimson"으로 변경한다.

사진 출처 : https://twitter.com/MsftSecIntel/status/1395138347601854465/photo/1

'동향 리포트' 카테고리의 다른 글

| 2021년 06월 악성코드 동향 보고서 (0) | 2021.07.02 |

|---|---|

| 2021년 06월 랜섬웨어 동향 보고서 (0) | 2021.07.02 |

| 2021년 05월 랜섬웨어 동향 보고서 (0) | 2021.06.04 |

| 2021년 04월 악성코드 동향 보고서 (0) | 2021.05.10 |

| 2021년 04월 랜섬웨어 동향 보고서 (0) | 2021.05.10 |