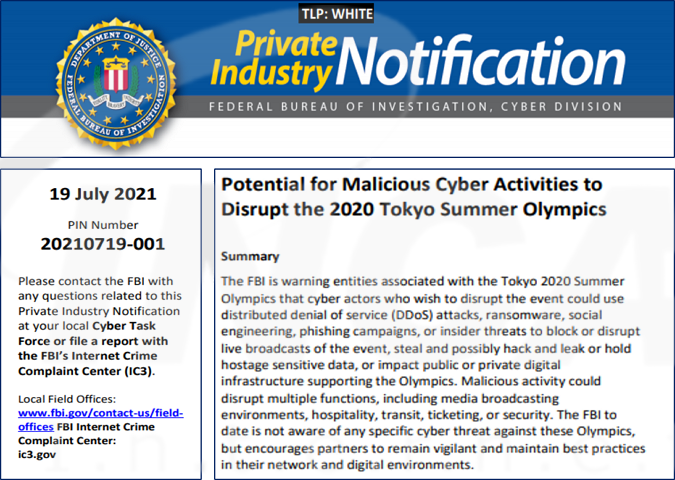

FBI가 2021년 도쿄 올림픽을 위장한 사이버 공격을 경고한 다음 날, 도쿄 올림픽 이슈와 관련한 파일 명을 지닌 악성코드가 발견됐다.

(사진 출처 : https://www.ic3.gov/Media/News/2021/210719.pdf)

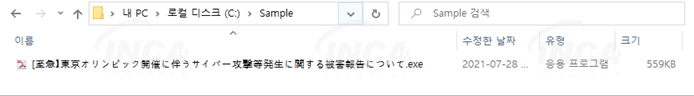

이번에 발견된 악성코드는 사용자 PC에서 파일을 삭제하는 악성코드이며 “도쿄 올림픽 개최에 따른 사이버 공격 등에 대한 피해 신고”라는 주제를 파일 명으로 사용했다.

파일 명 : [至急】東京オリンピック開催に伴うサイバー攻撃等発生に関する被害報告について.exe

해당 악성코드를 실행하면 [그림 3]과 같이 커맨드 창을 띄워 파일 삭제 등의 로그를 출력한다.

사용자 PC에서 이뤄지는 삭제 명령은 ‘사용자 폴더’ 하위의 모든 파일 및 폴더 중 [표 1]의 확장자를 지닌 파일을 대상으로 한다. 특히, 일본 소프트웨어 업체인 JustSystems 사의 일본어 워드프로세서 프로그램 이치타로(Ichitaro)에서 사용하는 확장자도 삭제 대상이므로 주의가 필요하다.

그 후 백그라운드에서 [그림 4]와 같이 공격자가 지정한 특정 사이트로 연결을 시도한다. 해당 행위의 정확한 의도는 파악되지 않지만, 사용자 부주의로 해외 성인 사이트에 접속해 악성코드가 다운로드 및 실행된 것처럼 위장하려는 목적으로 추정된다. 하지만 파일 다운로드 등의 추가적인 행위는 확인되지 않았다.

최근 도쿄올림픽 이슈를 악용해 사용자를 공격하는 악성코드가 발견되고 있으므로 주의가 필요하다. 따라서 출처가 불분명한 메일에 첨부된 파일의 실행을 지양하고, 보안 제품이나 OS를 항상 최신 버전으로 유지하여야 한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| 조지아 정부 기관으로 공격 대상을 확대한 스피어 피싱 캠페인 (0) | 2021.08.09 |

|---|---|

| 지속적으로 유포되고 있는 NetWire 악성코드 (0) | 2021.07.30 |

| 안전 모드에서 실행되는 Crackonosh 코인 마이너 (0) | 2021.07.21 |

| Dropbox를 악용하는 악성코드 (0) | 2021.07.15 |

| JSSLoader 변종 발견 (0) | 2021.07.13 |