최근 중동 지역의 항공 우주 통신 산업체를 표적으로 공격하는 "Novel RAT"이 발견됐다. "Novel RAT"의 배후로 "MalKamak"이라는 명칭을 사용하는 이란의 해커가 식별됐으며 추가적으로 미국, 러시아, 유럽 등의 피해가 밝혀졌다.

해당 악성코드는 코드 내부에 버전 정보가 저장되어 있으며 2018년에 처음 등장한 것으로 추정된다. 현재까지 지속적인 버전 패치를 통해 2021년 10월에 ‘4.0’ 버전까지 출시된 것으로 확인된다.

"Novel RAT" 악성코드는 Microsoft에서 제작된 정상 프로그램으로 위장하여 유포된다. 또한, '4.0' 이전 버전은 파일 내부에 지정된 공격자의 C&C 서버와 연결하며 '4.0' 및 이후 버전부터 웹 기반의 파일 공유 서비스인 "Dropbox"의 기능을 악용하여 사용자의 PC에서 탈취한 정보를 공격자에게 전송하고, 공격자의 명령을 사용자 PC로 보내 원격으로 제어한다.

1. 버전 별 추가 기능

"Novel RAT" 악성코드의 '4.0' 이전 버전은 버전이 패치됨에 따라 기능이 추가되었다.

- BETA version

2018년 11월에 등장한 'BETA' 버전은 코드 내부에 버전 정보가 저장되어 있지 않으며 최초 유포 버전으로 추정된다. 해당 버전은 [그림 1]과 같이 단순한 리버스 쉘 코드로 하드코딩된 공격자의 C&C 서버와 통신한다.

- 1.0 version

'1.0' 버전부터 악성코드 실행 시 인자 값을 확인하여 인자 값이 없을 경우 "Windows Defender Update"라는 이름으로 서비스가 등록되어 지속성을 획득한다. 이로 인해 재부팅 후에도 악성코드가 실행된다. 또한, 사용자 정보를 인코딩하여 공격자에게 전송하는 기능이 추가됐다.

- 2.1 version

'2.1' 버전에서는 공격자의 C&C 서버와 연결하는 방식에 FTP 및 Telnet 통신이 추가됐다. 또한, 공격자가 "update"라는 명령을 통해 최신 버전의 "Novel RAT"로 업데이트할 수 있는 기능이 생겼으며 Base64로 인코딩하여 전송하던 사용자 정보를 AES 암호화 방식으로 전송하도록 변경했다.

- 3.1 version

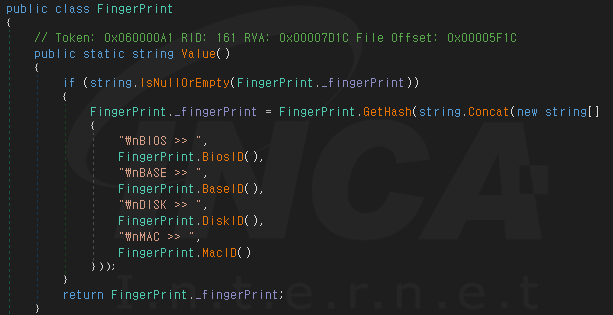

'3.1' 버전에서 더 많은 사용자 PC 정보를 탈취하기 위해 OS 핑거프린팅 기법을 사용한다. OS 핑거프린팅 기법이란, TCP 연결을 통해 시스템에서 발생하는 패킷으로 부터 사용자 PC의 시스템 정보를 확인할 수 있는 기법이다.

2. 최신 샘플(4.0 version) 분석 정보

최근에 발견된 '4.0' 버전 및 이후 버전은 위에서 설명한 기능을 모두 포함하고 있고, 추가되는 기능은 존재하지 않지만 '4.0' 이전 버전과의 차이점이 존재한다.

- 4.0 version (v4.0.0 및 v4.0.1)

최근에 발견된 '4.0' 버전은 이전 버전과 달리 "RuntimeBroker.exe"라는 파일명으로 위장되어 유포된다. 또한, 등록되는 서비스가 기존의 "Windows Defender Update"와 달리 "Network Hosts Detection Service"라는 이름의 서비스로 위장되어 등록된다.

최신 버전의 "Novel RAT"부터 실행 파일 내부에 zlib을 통해 압축된 DLL 파일이 존재하며 이전 버전에서 수행했던 악성 동작을 해당 DLL 파일을 통해 나누어 수행된다.

이전 버전에서는 하드코딩된 공격자의 C&C 서버와 통신했지만 최신 버전의 "Novel RAT"은 웹 기반 파일 공유 서비스인 "Dropbox"를 통해 공격자와 감염된 사용자가 연결된다. 공격자의 Dropbox 스토리지에는 [표 3]과 같은 폴더가 존재하며 감염된 PC는 2초마다 해당 폴더를 검색하여 원격으로 제어된다.

'4.0' 이전 버전은 공격자의 명령이 단순히 명령 프롬프트나 파워쉘을 실행하여 동작을 수행했다면 '4.0' 버전부터는 "Clientcore.dll"에 함수로 저장되어 있어 [표 4]와 같은 동작을 수행한다.

"Novel RAT" 악성코드는 최근 항공 우주 통신 산업체 외에도 다양한 기업을 공격 타겟으로 하여 전 세계적으로 유포되고 있어 주의가 필요하다. 해당 악성코드는 백신 프로그램 탐지를 우회하고, 정상 파일 및 서비스로 위장하여 사용자가 감염 사실을 알아차리지 못한다는 점에서 사용자는 보안에 신경 써서 감염을 예방할 것을 권고한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| APT41 그룹의 Stealth 로더와 ScrambleCross 백도어 (0) | 2021.10.28 |

|---|---|

| Squirrelwaffle 로더를 사용하는 캠페인 발견 (0) | 2021.10.26 |

| 인도 정부를 대상으로 악성코드를 유포하는 Armor Piercer 캠페인 (0) | 2021.10.08 |

| 전 세계 호텔을 주 타겟으로 공격하는 FamousSparrow 그룹 (0) | 2021.09.30 |

| 멕시코 금융 기관 사용자를 대상으로 한 공격에 사용된 Neurevt 악성코드 (0) | 2021.09.13 |