최근 “AsyncRAT” 악성코드가 트렌드에 맞춘 주제를 통해 활발히 배포되기 시작했다. “AsyncRAT” 악성코드는 콜롬비아 전역에 스팸 메일을 통해 퍼졌으며 코로나 이슈가 잠잠해지면서 여행 법률 완화로 인해 늘어난 여행객을 대상으로 여행 관련 정보 파일로 위장해 “AsyncRAT” 악성코드를 유포한 바 있다. 또한, 문서 파일을 이용해 원격 코드 실행이 가능한 “CVE-2022-30190” Follina 취약점을 이용해 해당 악성코드를 배포한 이력이 있다.

아래는 자사 블로그에 게시된 Follina 취약점에 관련된 글이다.

2022.06.03 - [취약점 정보] - 원격으로 코드 실행하는 Follina 취약점 주의

“AsyncRAT” 악성코드는 작업 스케줄러에 등록되거나 레지스트리 등록을 통해 지속성을 획득하고, 이로 인해 감염된 PC가 재부팅되어도 악성코드가 실행될 수 있도록 한다. 이후, 사용자 PC의 시스템 정보 및 웹 캠 데이터를 탈취하며 공격자의 C&C 서버와 연결을 시도하여 탈취 정보를 전송하고, 공격자의 명령을 전달받아 추가 악성 동작을 수행한다.

Analysis

“AsyncRAT” 악성코드는 “%APPDATA%\Roaming\Runtime Broker.exe” 라는 파일이 실행 중인지 확인한다. “Runtime Broker.exe” 파일은 “AsyncRAT”의 자가 복제 파일이며 존재하지 않을 시 파일을 생성하고, 추가적으로 배치 파일을 드랍하여 해당 자가 복제 파일을 실행한다.

이후 관리자 권한으로 실행되었는지 확인한 후 관리자 권한으로 실행되었다면 작업 스케줄러에 자가 복제 파일을 등록한다. 만약 관리자 권한으로 실행된 것이 아니라면 RUN 레지스트리에 자가 복제 파일을 등록하여 지속성을 획득한다.

모든 준비가 완료되면 해당 악성코드는 사용자 PC의 시스템 정보 및 백신 프로그램 여부, 웹 캠 데이터 등과 같은 정보를 탈취한다.

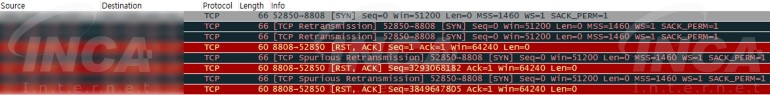

이후, 공격자의 C&C 서버와 연결을 시도하고, 탈취한 정보를 암호화하여 전송한다. 또한, 공격자의 서버에서 명령을 전달 받아 추가 악성 동작을 수행한다.

“AsyncRAT” 악성코드는 사용자의 시스템 정보 뿐만 아니라 웹 캠 데이터를 탈취하며 추가 페이로드를 다운로드할 수 있다. 또한, 메일에 첨부된 파일을 통해 악성코드를 유포한다는 점에서 출처가 불분명한 메일에 첨부된 파일을 실행할 때에는 주의를 기울이도록 해야한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| 리눅스 환경에서 패킷 필터를 악용하는 BPFDoor 악성코드 발견 (0) | 2022.08.09 |

|---|---|

| 오픈소스 코드가 공개된 Luca Stealer 악성코드 (0) | 2022.08.01 |

| 디스코드를 악용하는 SaintStealer 악성코드 (0) | 2022.06.15 |

| 소셜 미디어 사용자의 정보를 탈취하는 FFDroider Stealer 악성코드 (0) | 2022.05.13 |

| BazaLoader 및 IcedID를 배포하던 그룹의 새로운 Bumblebee 악성코드 (0) | 2022.05.10 |