1. 랜섬웨어 통계

2022년 하반기(7월 1일 ~ 12월 31일) 동안 잉카인터넷 대응팀은 랜섬웨어 신•변종 현황을 조사하였으며, 하반기에 발견된 신•변종 랜섬웨어의 건수는 [그림 1]과 같다. 하반기에는 월 평균 16건의 랜섬웨어가 발견됐으며 이 중, 신종과 변종 랜섬웨어는 각각 10월과 11월에 가장 많이 발견됐다.

2022년 하반기(7월 1일 ~ 12월 31일) 동안 월별로 랜섬웨어가 요구한 랜섬머니를 조사했을 때 주로 비트코인(BTC) 요구가 많았고 모네로(XMR)를 요구하는 경우는 없었으며, 랜섬머니를 요구하지 않는 경우는 매월 낮은 비율을 차지했다.

2022년 하반기(7월 1일 ~ 12월 31일) 동안 랜섬웨어가 요구한 랜섬머니를 조사했을 때 비트코인(BTC) 요구가 23%로 가장 많았고, 랜섬머니를 요구하지 않는 경우는 7% 비율을 차지했으며, 모네로(XMR)을 요구하는 경우는 없었다. 추가로 가장 많은 비율을 차지한 기타 항목에는 랜섬머니 지불을 위해 웹사이트 접속을 유도하거나 공격자의 메일로 연락하도록 하는 방법이 주를 이루며, 이 외에도 공격자가 생성한 디스코드 채팅 방에서 연락을 취하는 방법 등을 포함한다.

2022년 하반기(7월 1일 ~ 12월 31일) 동안의 신•변종 랜섬웨어는 아래 표와 같고, 신종은 푸른색, 변종은 붉은색으로 표시했다. 이외에 표시된 색상은 하반기 내 신•변종이 5건 이상인 랜섬웨어이다.

2. 신/변종 랜섬웨어

7월

LokiLocker 랜섬웨어

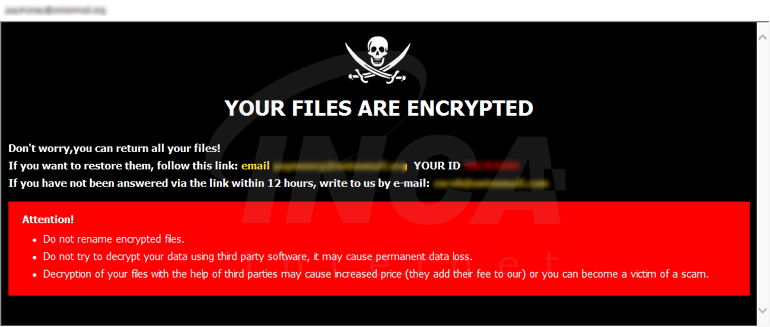

파일명에 “[공격자 이메일][사용자 ID][파일명].PayForKey” 확장자를 추가하고 “Restore-My-Files.txt”라는 랜섬노트를 생성하며, [그림 5]와 같이 바탕화면 배경을 변경하는 “LokiLocker” 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화하고 방화벽 사용을 해제한다.

RozbehOfSatan 랜섬웨어

확장자를 변경하지 않고 [그림 6]의 랜섬노트를 실행하는 “RozbehOfSatan” 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 특정 서비스를 종료하고, 시스템 복원을 무력화한다.

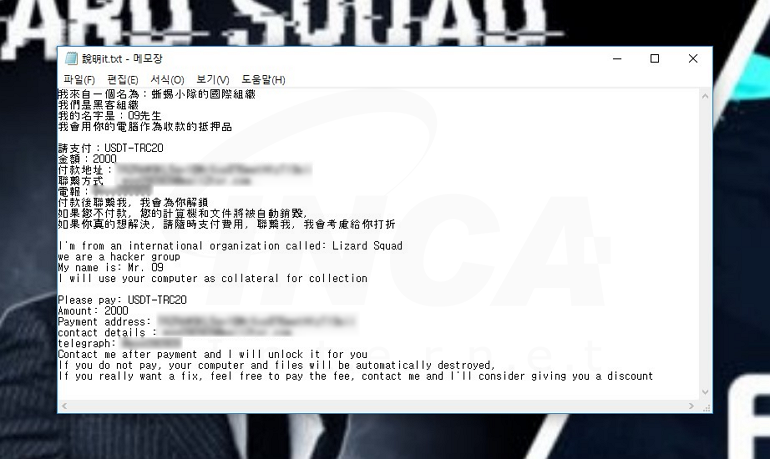

LizardSquad 랜섬웨어

파일명에 “.[랜덤 4자리 문자열]” 확장자를 추가하고 “說明it.txt”라는 랜섬노트를 생성하는 “LizardSquad” 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화하고 [그림 7]과 같이 바탕화면 배경을 변경한다.

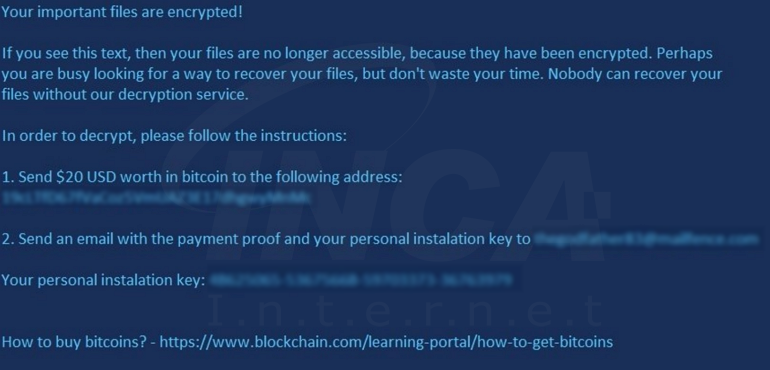

blueKey 랜섬웨어

파일명에 “.blueKey” 확장자를 추가하고 “DECRYPTION_INSTRUCTIONS.txt”라는 랜섬노트를 생성하는 “blueKey” 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화하고 [그림 8]과 같이 바탕화면 배경을 변경한다.

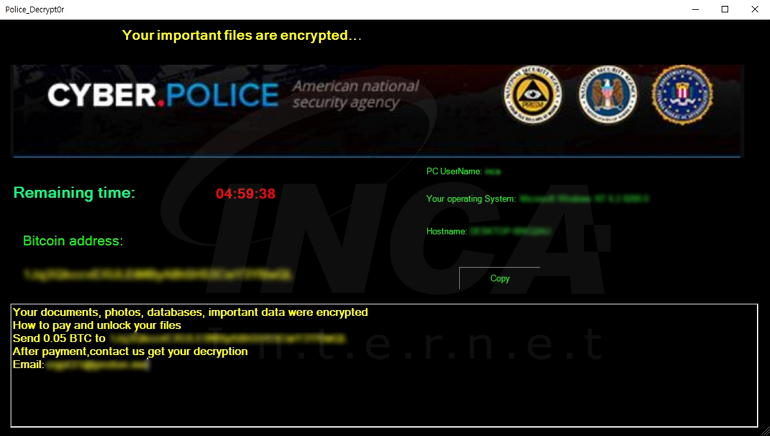

Police 랜섬웨어

파일명에 “.CRYPT” 확장자를 추가하고 [그림 9]의 랜섬노트를 실행하는 “Police” 랜섬웨어가 발견됐다.

8월

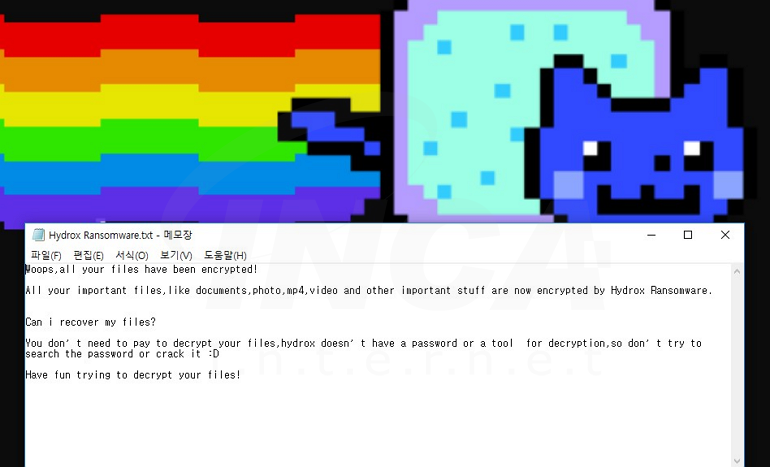

Hydrox 랜섬웨어

파일명에 “.hydrox” 확장자를 추가하고 “Hydrox Ransomware.txt”라는 랜섬노트를 생성하는 “Hydrox” 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화하고 [그림 10]과 같이 바탕화면 배경을 변경한다.

Dharma 랜섬웨어

파일명에 “.id-[사용자 ID].[공격자 이메일].zxcvb” 확장자를 추가하고 “FILES ENCRYPTED.txt”라는 랜섬노트를 생성하는 “Dharma” 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화한다.

MedusaLocker 랜섬웨어

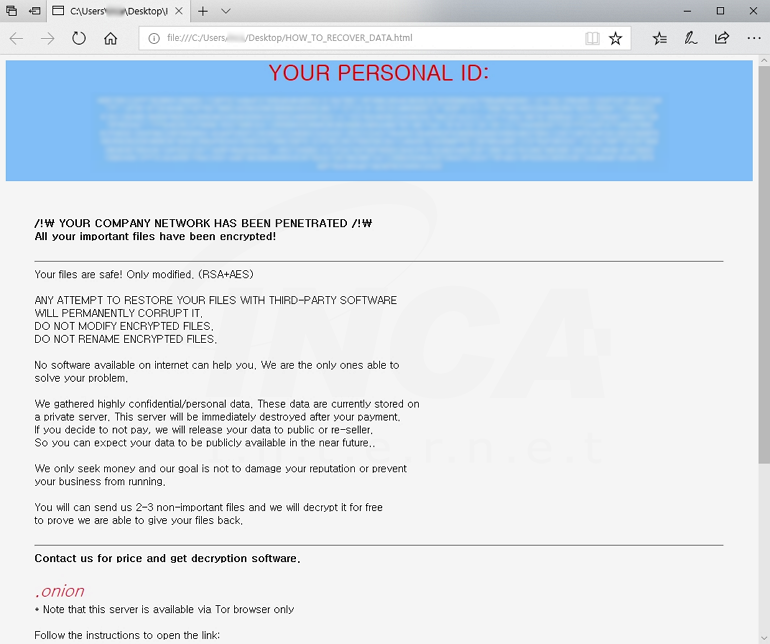

파일명에 “.Readnet7” 확장자를 추가하고 “HOW_TO_RECOVER_DATA.html”이라는 랜섬노트를 생성하는 “ MedusaLocker” 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화한다.

Fiasko 랜섬웨어

파일명에 “.id[사용자 ID].[공격자 이메일]” 확장자를 추가하고 [그림 13]의 랜섬노트를 실행하는 “Fiasko” 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화하고 방화벽 사용을 해제한다.

Eternity 랜섬웨어

파일명에 “.ecrp” 확장자를 추가하고 [그림 14]의 랜섬노트를 실행하는 “Eternity” 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화한다.

9월

Moisha 랜섬웨어

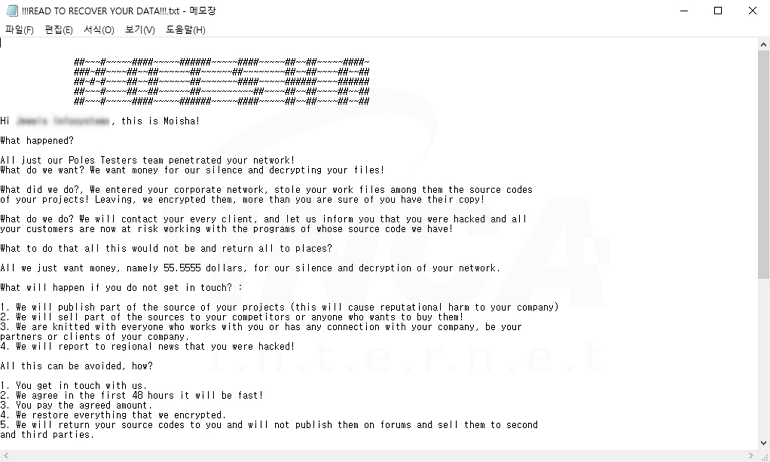

확장자를 변경하지 않고 “!!!READ TO RECOVER YOUR DATA!!!.txt”라는 랜섬노트를 생성하는 “Moisha” 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화한다.

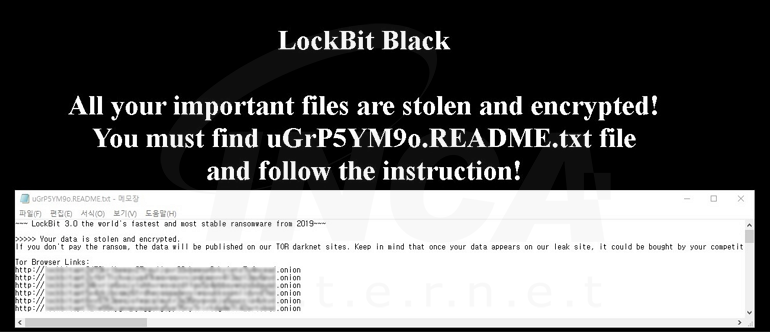

LockBit 랜섬웨어

파일명에 “.uGrP5YM9o” 확장자를 추가하고 “uGrP5YM9o.README.txt”라는 랜섬노트를 생성하는 “LockBit” 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 [그림 16]과 같이 바탕화면을 변경한다.

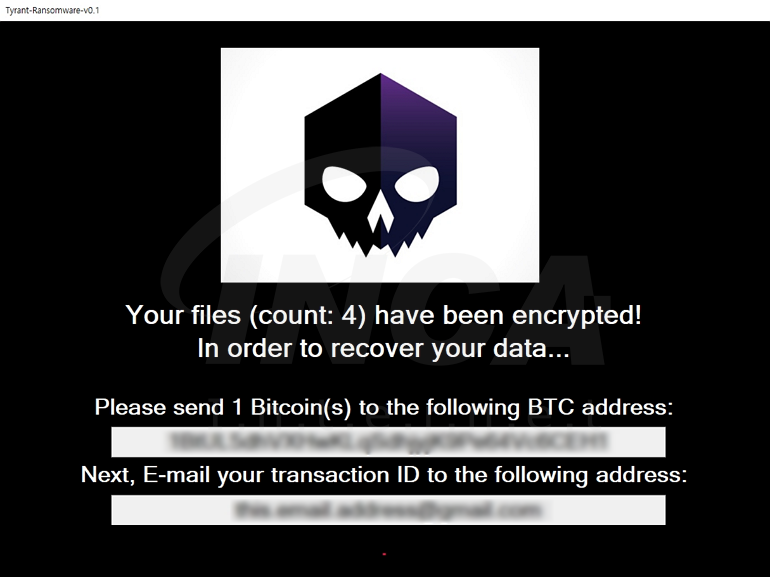

Tyrant 랜섬웨어

파일명에 “.jcrypt” 확장자를 추가하고 “___RECOVER__FILES__.jcrypt.txt”라는 랜섬노트를 생성하는 “Tyrant” 랜섬웨어가 발견됐다.

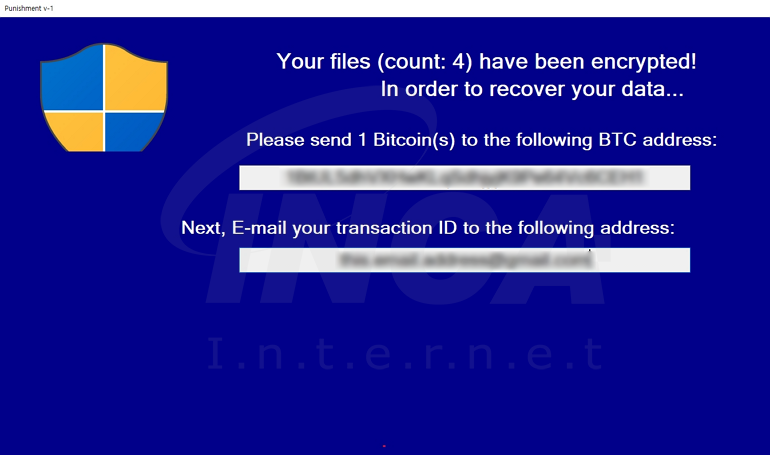

Punishment 랜섬웨어

파일명에 “.jcrypt” 확장자를 추가하고 “___RECOVER__FILES__.jcrypt.txt”라는 랜섬노트를 생성하는 “Punishment” 랜섬웨어가 발견됐다.

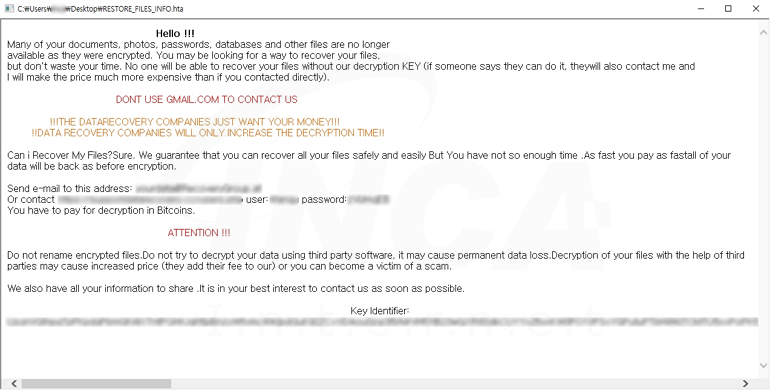

Wanqu 랜섬웨어

파일명에 “.Wanqu” 확장자를 추가하고 “RESTORE_FILES_INFO.txt”라는 랜섬노트를 생성하는 “Wanqu” 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화하고 방화벽 사용을 해제한다.

10월

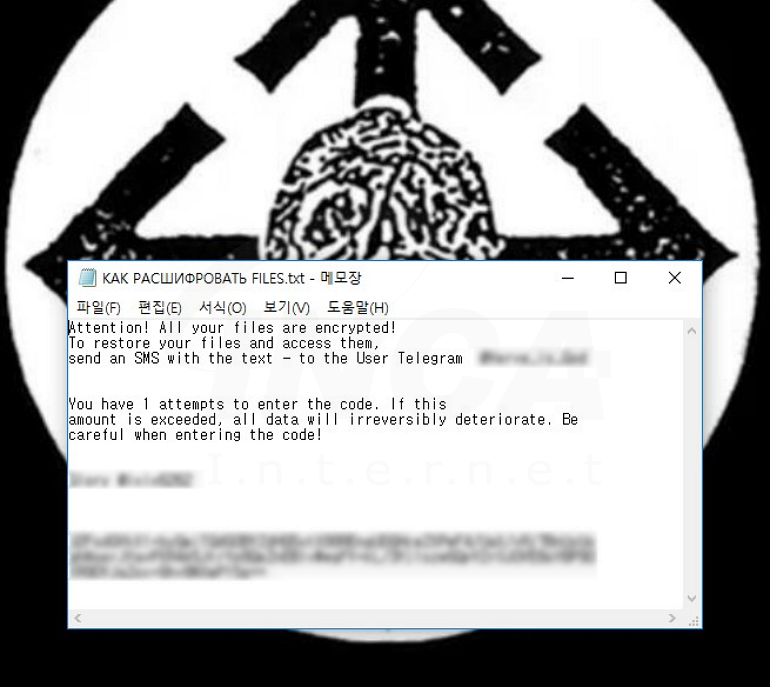

62IX 랜섬웨어

파일명에 “.62IX” 확장자를 추가하고 “КАК РАСШИФРОВАТЬ FILES.txt”라는 랜섬노트를 생성하는 “62IX” 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화하고 [그림 20]과 같이 바탕화면의 배경을 변경한다.

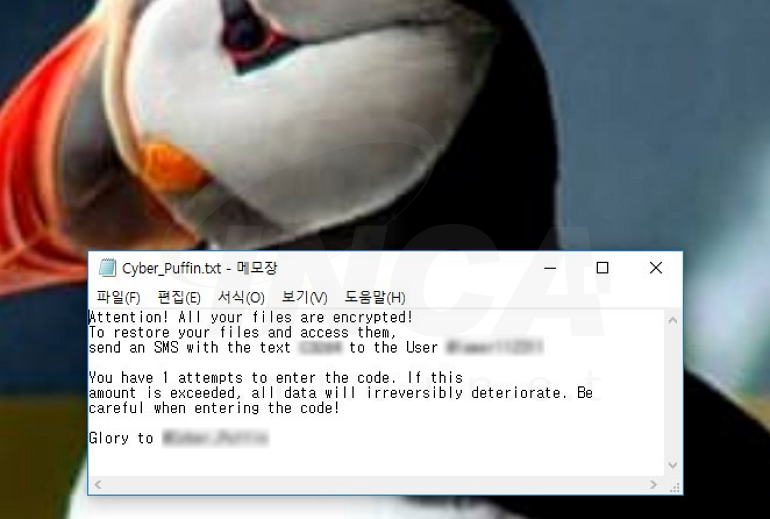

Puffin 랜섬웨어

파일명에 “.Cyber_Puffin” 확장자를 추가하고 “Cyber_Puffin.txt”라는 랜섬노트를 생성하는 “Puffin” 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화하고 [그림 21]과 같이 바탕화면의 배경을 변경한다.

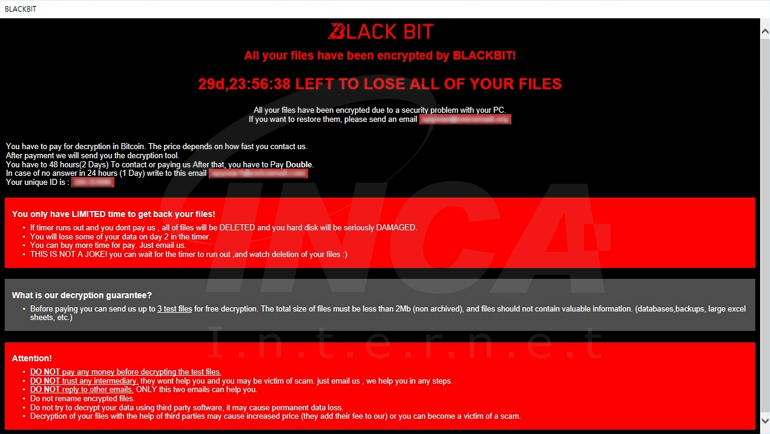

BlackBit 랜섬웨어

파일명에 “[공격자 이메일][랜덤 8자리 문자열][원본 파일명].BlackBit” 확장자를 추가하고 “Restore-My-Files.txt”라는 랜섬노트를 생성하는 “BlackBit” 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화하고 [그림 22]의 랜섬노트를 실행한다.

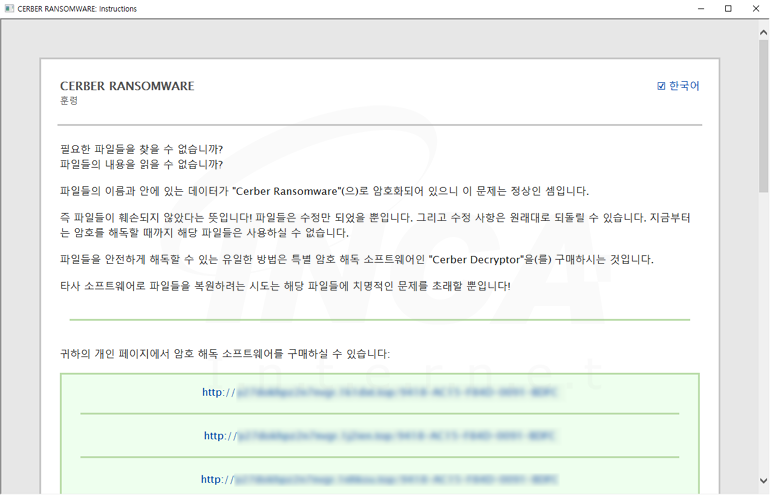

Cerber 랜섬웨어

파일명을 “[랜덤 10자리 문자열]”로 바꾸고 “.[랜덤 4자리 문자열]” 확장자를 추가하는 “Cerber” 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 “_READ_THI$_FILE_[랜덤 문자열]_.txt”라는 랜섬노트를 생성하고 [그림 23]의 랜섬노트를 실행한다.

TeslaCrypt 랜섬웨어

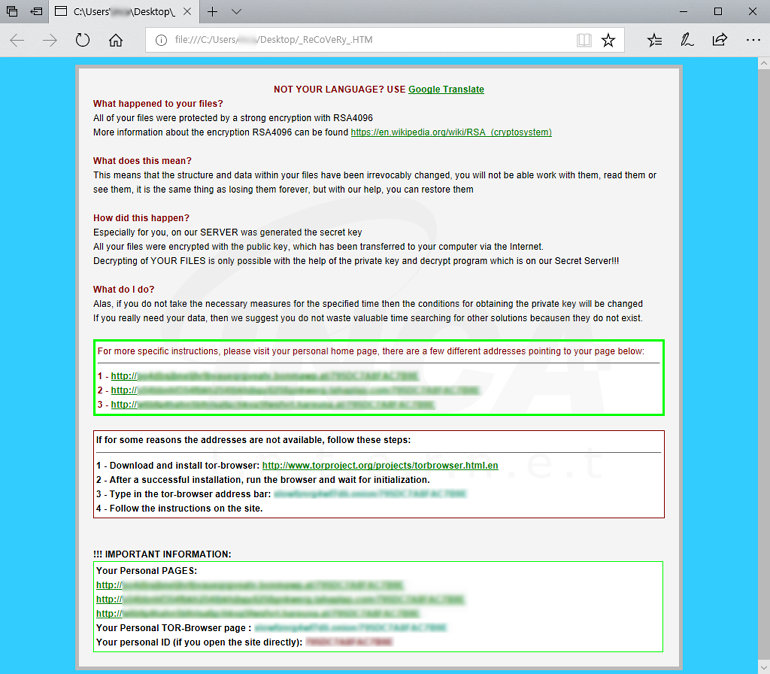

파일명에 “.mp3” 확장자를 추가하고 “_ReCoVeRy_+gwtim.txt”와 “_ReCoVeRy_+gwtim.html”이라는 랜섬노트를 생성하는 “TeslaCrypt” 랜섬웨어가 발견됐다.

11월

Venus 랜섬웨어

파일명에 “.venus” 확장자를 추가하고 [그림 25]의 랜섬노트를 실행하는 “Venus” 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 바탕화면을 변경하고 특정 프로세스의 실행을 차단한다.

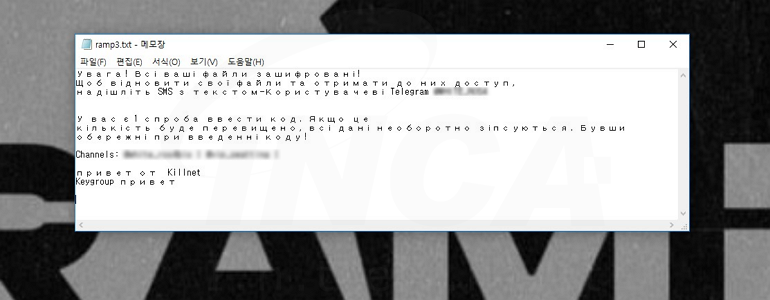

Ramp 랜섬웨어

파일명에 “terror_ramp3” 확장자를 추가하고 “ramp3.txt”라는 랜섬노트를 생성하는 “Ramp” 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화하고 [그림 26]와 같이 바탕화면을 변경한다.

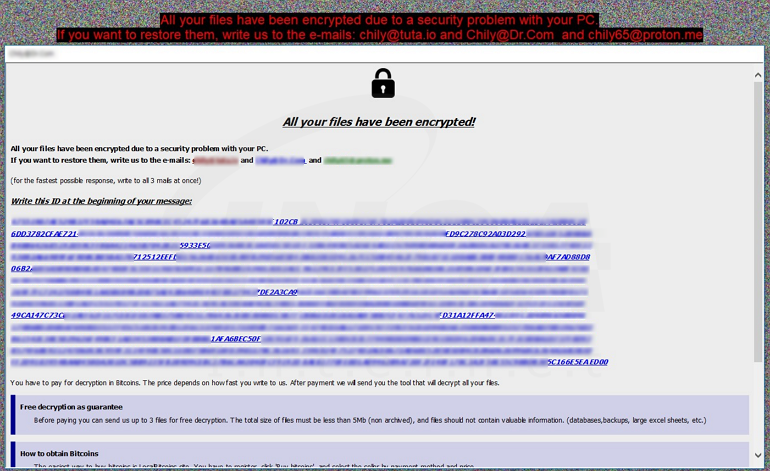

Chily 랜섬웨어

파일명에 “.[공격자 이메일]” 확장자를 추가하고 [그림 27]의 랜섬노트를 실행하는 “Chily” 랜섬웨어가 발견됐다. 해당 랜섬웨어는 바탕화면을 변경하고 시스템 복원을 무력화한다.

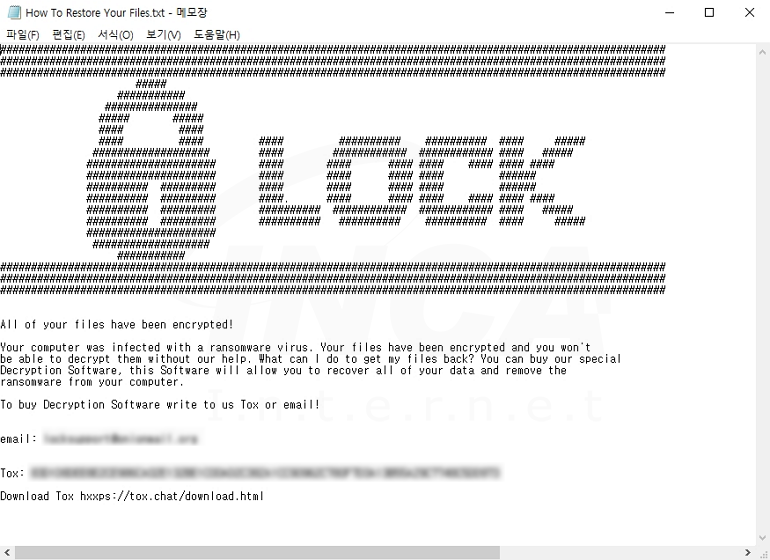

Babuk 랜섬웨어

파일명에 “.lock” 확장자를 추가하고 “How To Restore Your Files.txt”라는 랜섬노트를 생성하는 “Babuk” 랜섬웨어의 변종이 발견됐다.

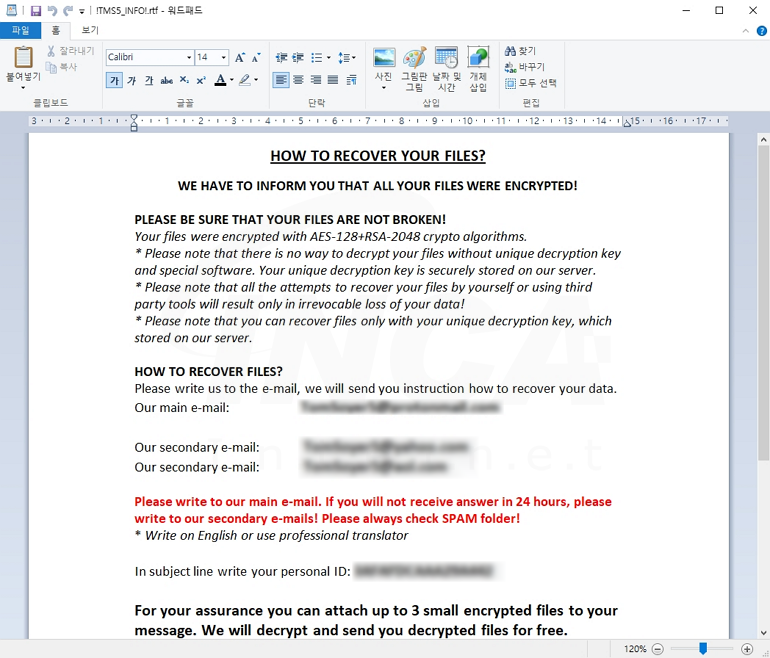

Matrix 랜섬웨어

파일명에 “.[공격자 이메일].[랜덤 문자열].TMS5” 확장자를 추가하고 “!TMS5_INFO!.rtf”라는 랜섬노트를 실행하는 “Matrix” 랜섬웨어의 변종이 발견됐다.

12월

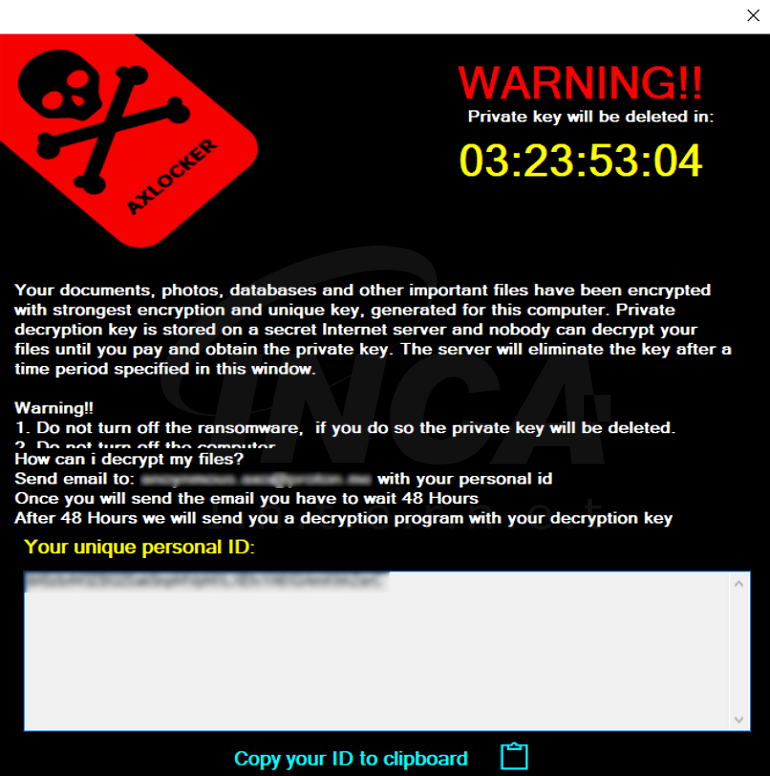

AXLocker 랜섬웨어

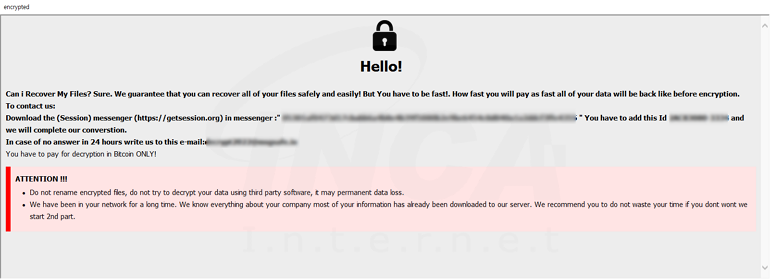

확장자를 추가하지 않고 [그림 30]의 랜섬노트를 실행하는 “AXLocker” 랜섬웨어가 발견됐다. 해당 랜섬웨어는 감염된 사용자의 IP 주소와 Discord 토큰 등을 탈취한다.

Donut 랜섬웨어

파일명에 “.d0nut” 확장자를 추가하고 “d0nut.html”이라는 랜섬노트를 생성하는 “Donut” 랜섬웨어가 발견됐다.

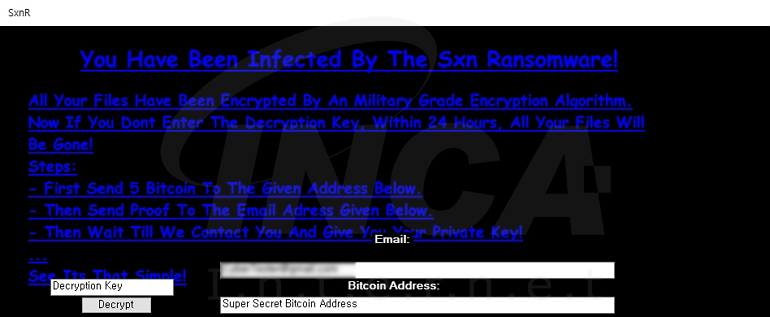

Sxn 랜섬웨어

확장자를 추가하지 않고 [그림 32]의 랜섬노트를 실행하는 “Sxn” 랜섬웨어가 발견됐다.

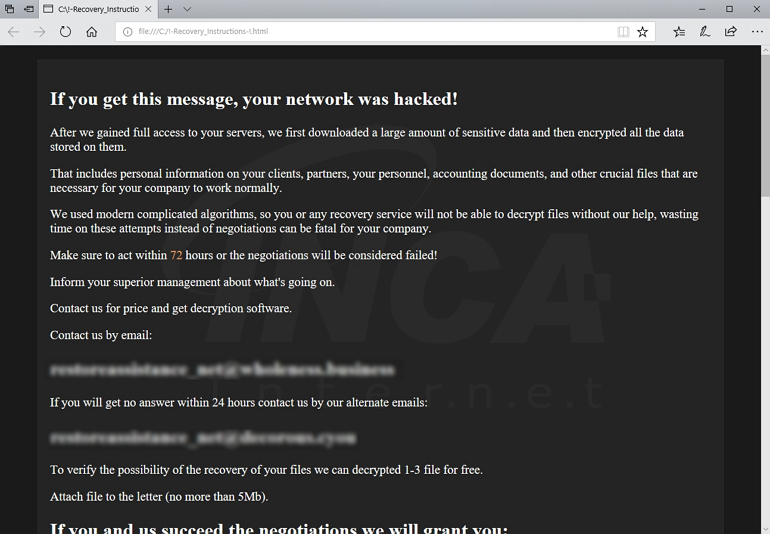

SunnyDay 랜섬웨어

파일명에 “.SunnyDay” 확장자를 추가하고 “!-Recovery_Instructions-!.html”이라는 랜섬노트를 실행하는 “SunnyDay” 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화한다.

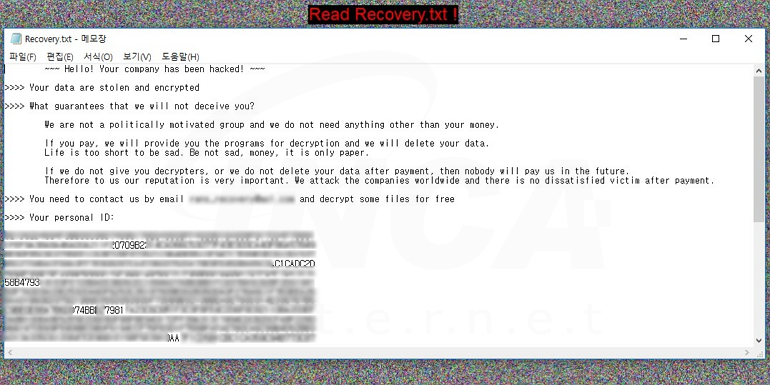

RansRecovery 랜섬웨어

파일명에 “.rans_recovery” 확장자를 추가하고 “Recovery.txt”라는 랜섬노트를 실행하는 “RansRecovery” 랜섬웨어가 발견됐다. 또한, 해당 랜섬웨어는 시스템 복원을 무력화한다.

'동향 리포트 > 년간 동향 리포트' 카테고리의 다른 글

| 2024년 사이버 보안 전망 (0) | 2023.12.20 |

|---|---|

| 2023년 상반기 랜섬웨어 동향 보고서 (0) | 2023.07.12 |

| 2022년 상반기 랜섬웨어 동향 보고서 (0) | 2022.07.15 |

| 2022 사이버 보안 전망 (0) | 2022.02.22 |

| 2021년 하반기 랜섬웨어 동향 (0) | 2022.01.12 |