1. 악성코드 통계

악성코드 진단 비율

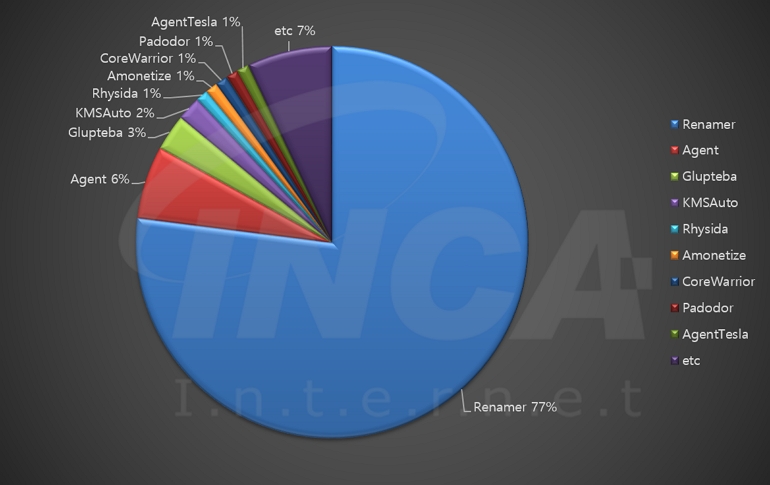

2023년 9월(9월 1일 ~ 9월 30일) 한 달간 잉카인터넷 대응팀은 사용자에게 가장 많이 피해를 준 악성코드 현황을 조사하였으며, 진단명 별로 비교하였을 때 “Renamer”가 77%로 가장 높은 비중을 차지했고, “Agent”와 “Glupteba”가 각각 6%와 3%로 그 뒤를 따랐다.

악성코드 유형별 진단 비율 전월 비교

9월에는 악성코드 유형별로 8월과 비교하였을 때 Trojan, Ransom, Backdoor, Suspicious 및 Worm의 진단 수가 증가했다.

주 단위 악성코드 진단 현황

9월 한달 동안 악성코드 진단 현황을 주 단위로 살펴보았을 때 8월에 비해 셋째 주를 기점으로 증가에서 감소로 바뀌는 추이를 보였다.

2. 악성코드 동향

2023년 9월(9월 1일 ~ 9월 30일) 한 달간 등장한 악성코드를 조사한 결과, 온라인 결제 시스템을 대상으로 금융정보를 탈취하는 "Silent Skimmer" 악성코드와 통신 업체의 민감 정보를 탈취하는 "LuaDream" 백도어가 발견됐다. 또한, 멕시코와 브라질 은행을 대상으로 공격하는 "BBTok" 악성코드가 알려졌다. 이 외에도 Teams로 유포되는 "DarkGate" 악성코드와 MSSQL을 통해 감염되는 "FreeWorld" 랜섬웨어가 포착됐다.

FreeWorld – Ransomware

9월 초, 인터넷에 노출된 MSSQL 서버를 공격해 "FreeWorld" 랜섬웨어를 유포하는 캠페인이 발견됐다. 공격자는 무차별 대입 공격으로 MSSQL 서버에 로그인한 후 윈도우 호스트에 명령을 전달하는 xp_cmdshell 기능의 활성화 여부를 확인해 공격 대상을 선정한다. 이후 공격자가 사용하는 원격 폴더를 호스트의 V 드라이브에 마운트해 공격 도구인 Cobalt Strike를 유포한다.

보안 업체 Securonix는 이 과정에서 정상 프로그램인 Everything을 사용해 암호화 대상 파일을 탐색하는 "FreeWorld" 랜섬웨어를 유포한다고 전했다. 또한, 랜섬웨어는 암호화한 파일에 ".FreeWorldEncryption" 확장자를 추가하고 "FreeWorld-Contact.txt"라는 랜섬노트를 생성한다고 덧붙였다. Securonix 측은 인터넷에 노출된 서비스는 복잡한 비밀번호를 사용하고 MSSQL 서버에서의 xp_cmdshell 사용은 제한할 것을 권고했다.

DarkGate – Loader

Microsoft Teams의 메시지를 이용해 "DarkGate" 악성코드를 유포하는 정황이 발견됐다. 보안 업체 Truesec은 공격자가 손상된 외부 계정을 사용해 ZIP 파일을 다운로드하는 링크를 메시지로 보낸다고 전했다. 해당 파일을 다운로드해 압축을 풀면 PDF 문서로 위장한 LNK 파일이 생긴다고 덧붙였다. 이후 LNK 파일은 공격자의 서버에서 AutoIT 스크립트를 포함한 파일들을 다운로드하고 실행한다. 이어 AutoIT 스크립트는 특정 바이러스 백신의 설치 여부를 확인한 후 최종 페이로드인 "DarkGate"를 실행해 사용자의 정보를 탈취한다. 이에 대해 Truesec 측은 Teams의 보안 기능에서 해당 공격을 탐지할 수 없어 사용자의 보안 인식 교육이 필요하다고 언급했다.

Silent Skimmer – InfoStealer

아시아와 북미 지역의 온라인 결제 시스템을 대상으로 "Silent Skimmer" 악성코드를 유포해 금융 정보를 탈취하는 캠페인이 발견됐다. 보안 업체 BlackBerry는 공격자가 인터넷에 연결된 웹 애플리케이션을 악용해 시스템의 초기 접근 권한을 얻는다고 설명했다. 이후 시스템을 공격자가 운영하는 C&C 서버와 연결해 공격에 필요한 도구를 다운로드하고 계정의 권한을 상승시킨다고 전했다. 최종적으로 "Silent Skimmer" 악성코드를 유포해 특정 이벤트가 발생하면 결제 세부 정보를 수집한 후 공격자에게 전달한다.

BBTok - InfoStealer

지난 9월 중순, 멕시코와 브라질 은행의 사용자를 대상으로 금융 정보를 탈취하는 "BBTok" 악성코드가 발견됐다. 보안 업체 Check Point는 "BBTok" 악성코드가 약 40개 이상의 주요 은행 사이트를 복제해 만든 가짜 홈페이지를 사용한다고 전했다. 공격자는 해당 홈페이지로 사용자가 자격 증명과 인증 정보를 입력하도록 유도한 후 악성코드를 다운로드하는 링크를 포함한 이메일을 전송한다. 해당 링크에 접속하면 사용자의 국가 코드를 확인해 멕시코 또는 브라질인 경우 운영체제에 따른 ZIP 파일 또는 ISO 이미지를 설치한다. 최종적으로 설치된 파일에 포함된 LNK 파일은 악의적인 DLL 파일을 다운로드해 외부 사이트에서 "BBTok" 페이로드를 다운로드한 후 실행한다. Check Point 측은 이 외에도 "BBTok" 악성코드가 AMSI (Anti-Malware Scan Interface)와 보안 프로그램의 탐지를 회피하는 기능을 포함한다고 언급했다.

LuaDream – Backdoor

9월 말, 새로운 해커 그룹 Sandman APT가 중동, 서유럽 및 남아시아의 통신 업체를 대상으로 사용한 "LuaDream" 백도어가 발견됐다. 보안 업체 SentinelOne은 "LuaDream" 백도어가 정보 수집, 명령 실행 및 디버깅 방지 등의 기본적인 기능과 함께 기능을 확장할 수 있는 플러그인을 제공하는 모듈식 백도어라고 언급했다. 또한, 탐지를 회피하고 분석을 방해하는 디버깅 방지 기능도 갖추고 있다고 덧붙였다. SentinelOne은 Sandman APT의 정확한 공격 의도는 불분명하지만 통신 업체가 보유한 민감한 정보를 탈취하는 사이버 스파이를 목적으로 추정하고 있다.

'동향 리포트' 카테고리의 다른 글

| 2023년 3분기 국가별 해커그룹 동향 보고서 (0) | 2023.10.13 |

|---|---|

| 2023년 3분기 랜섬웨어 동향 보고서 (0) | 2023.10.13 |

| 2023년 09월 랜섬웨어 동향 보고서 (0) | 2023.10.11 |

| 2023년 08월 악성코드 동향 보고서 (0) | 2023.09.07 |

| 2023년 08월 랜섬웨어 동향 보고서 (0) | 2023.09.07 |