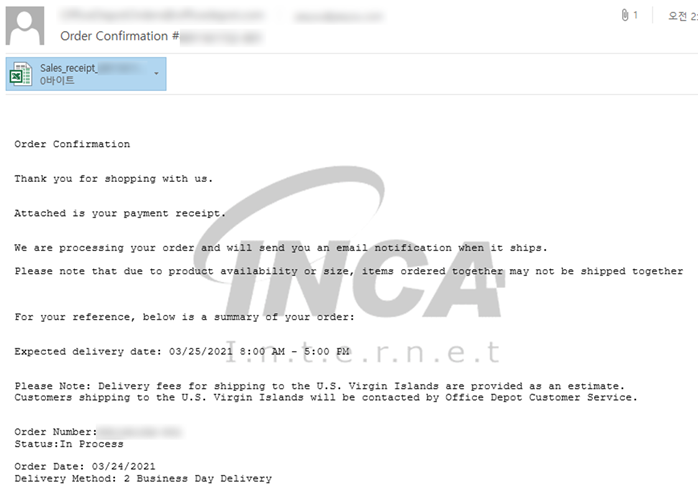

거래 확인 메일을 사칭한 피싱 메일 주의! 최근 거래 확인서를 사칭한 피싱 메일이 발견되어 사용자들의 주의가 필요하다. 해당 피싱 메일은 파일이 첨부된 인보이스를 사칭한 메일로 거래 영수증과 함께 첨부 파일 문서를 숙지해 달라는 내용으로 첨부파일 실행을 유도하고 있다. 첨부된 문서 파일을 실행할 경우 “컨텐츠 사용” 버튼을 누르도록 유도한다. 컨텐츠 사용 버튼을 클릭하면 문서 파일에 적용된 VBA 스크립트 매크로가 실행되며 해당 매크로는 공격자의 C&C 서버에 연결하여 추가적인 악성 파일을 다운로드한다. 다운로드 된 악성 파일은 DLL 파일이며 정상 파일을 이용해 실행된다. 실행된 DLL 파일은 공격자의 C&C 서버로부터 추가 다운로드를 시도한다. 최종적으로 다운로드 된 파일은 사용자의 정보를 탈취하고,..