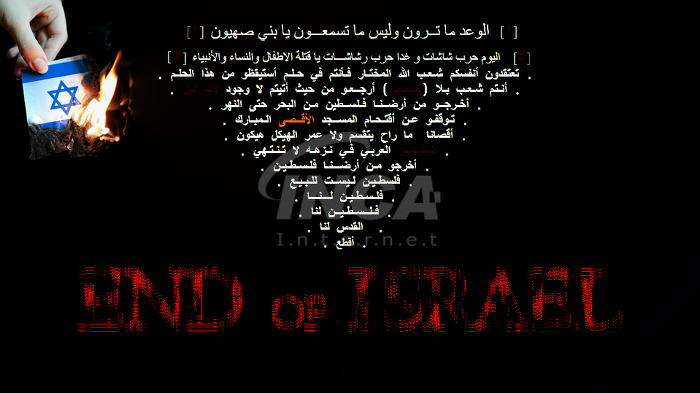

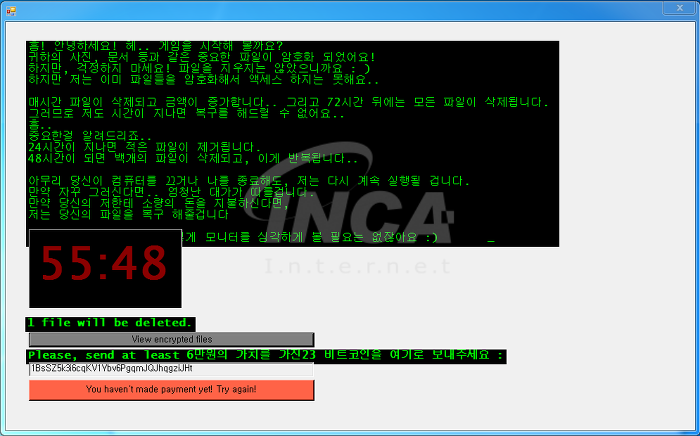

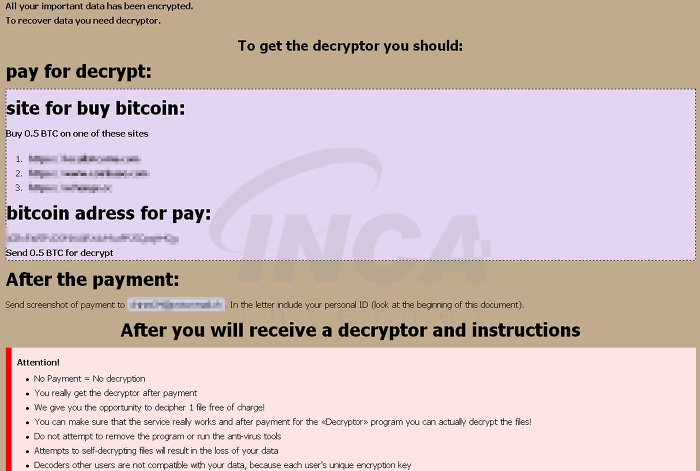

Israbye Ransomware 분석 보고서 1. 개요 최근 특정 국가를 겨냥한 새로운 유형의 랜섬웨어가 발견 되었다. 일반적으로 랜섬웨어는 파일을 인질로 잡고 이를 복구하기 위한 방법으로 금전을 요구한다. 하지만, 이번에 발견 된 ‘Israbye’ 랜섬웨어는 다른 랜섬웨어들과 다르게 특정 국가를 비난하는 내용을 목적으로 제작된 것으로 보이며 금전을 요구하지 않고 데이터파일을 사용할 수 없게 만든다. 또한 윈도우 작업표시줄을 사라지게 하거나 마우스 커서에 특정 문구가 따라다니게 만들어 정상적인 PC이용을 할 수 없도록 만들고 있어 주의가 필요하다. 이번 보고서에서는 ‘Israbye’ 랜섬웨어는 어떠한 동작을 하는지 알아보고자 한다. 2. 분석 정보 2-1. 파일 정보 구분 내용 파일명 israbye.e..