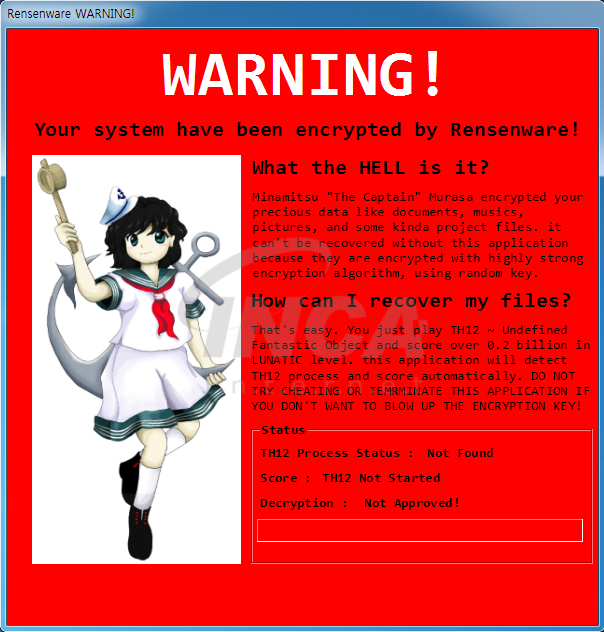

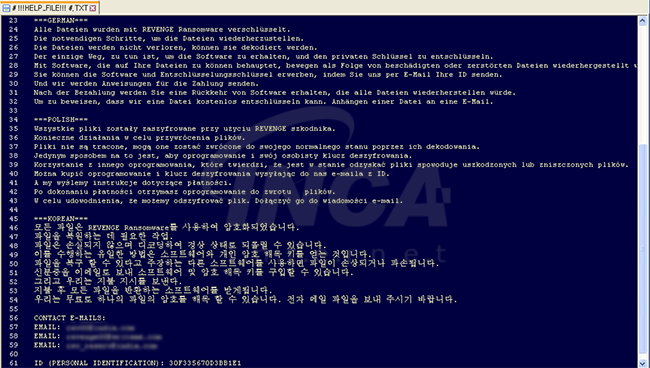

다시 돌아온 ‘Sage 2.2 랜섬웨어’ 감염 주의 1. 개요 전세계적으로 많은 피해를 일으키고 있는 랜섬웨어는 불과 몇 년 전까지만 해도 국내에서는 다른 악성코드에 비하여 많은 피해 신고가 접수되지 않았다. 그 이유 중 하나는, 주로 이메일에 첨부된 내용이 영문으로 작성되어 있기 때문에 사용자 입장에서는 확인을 하지 않고 무시하는 경우가 대부분 이었던 것으로 추정된다. 하지만 근래에는 ‘연말정산 안내’, ‘영수증 첨부’ 등 한글로 교묘하게 위장한 랜섬웨어들로 인하여 국내에서 피해신고가 매년 증가하는 추세이다. 최근 업데이트 된 ‘Sage 2.2 랜섬웨어’ 는 기존에 유포 된, ‘Sage 2.0 Ransomware’ 와 동일하게 .hwp 확장자 파일을 암호화한다는 점은 같다. 하지만, ‘Sage 2.2’..