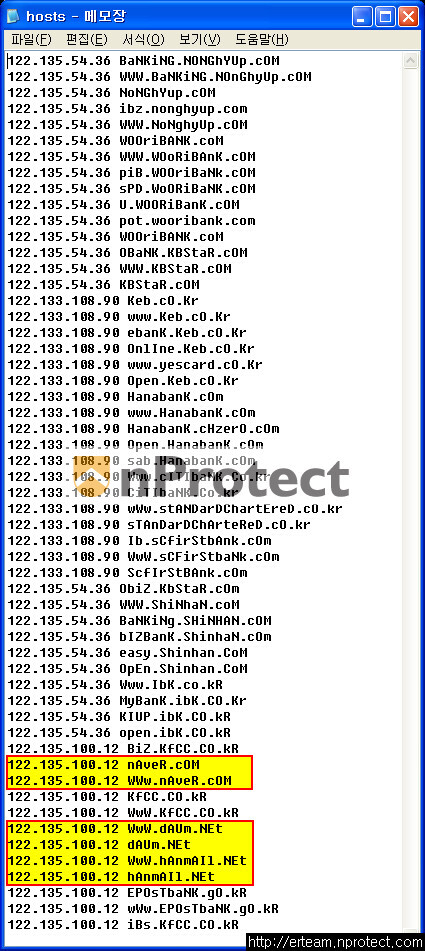

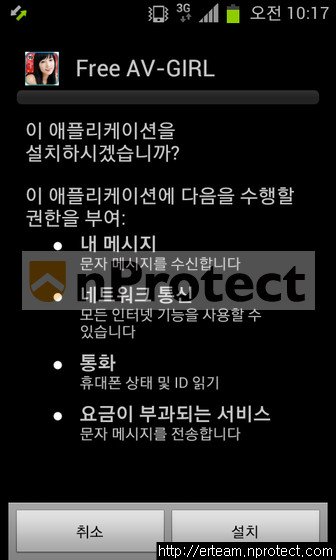

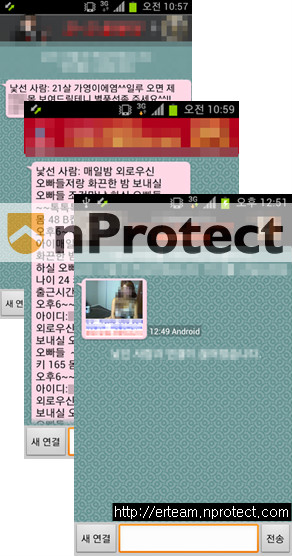

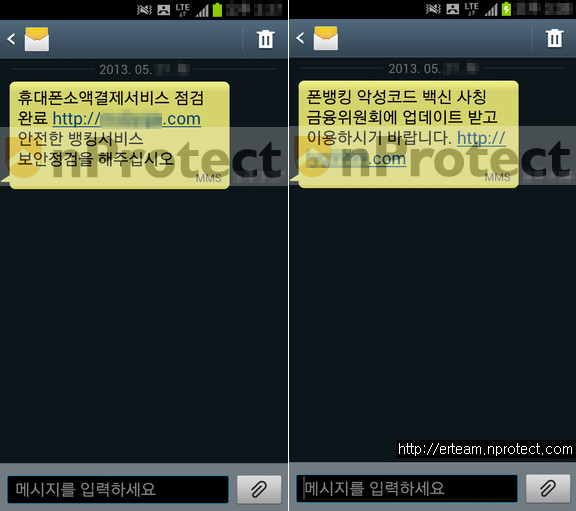

1. 금융감독원 팝업으로 사칭한 금융사기 주의국내 다수의 웹 사이트가 변조되어 각종 보안취약점 공격기법과 결합한 악성파일 유포 수법이 꾸준히 이어지고 있다. 이른바 드라이브 바이 다운로드(DBD:Drive By Download)라고 일컬어진다. Exploit Code 등의 악성파일이 숨겨진 웹 사이트에 보안취약점이 존재하는 상태로 접근시 이용자가 느끼지 못하는 사이에 악성파일에 자동노출되고 감염되는 과정을 의미한다. 이 방식은 지난 2005년경부터 지금까지 국내 주요 웹 사이트를 대상으로 무차별적으로 이뤄지고 있으며, 2012년까지는 국내 온라인 게임계정 탈취용 악성파일이 대다수였으나, 최근에는 국내 인터넷 뱅킹용 악성파일이 급격히 증가하고 있는 추세이다. 특히, 악성파일이 다단계 과정을 통해서 실시간 ..