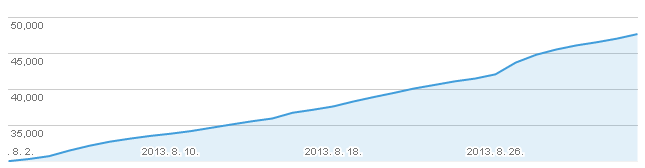

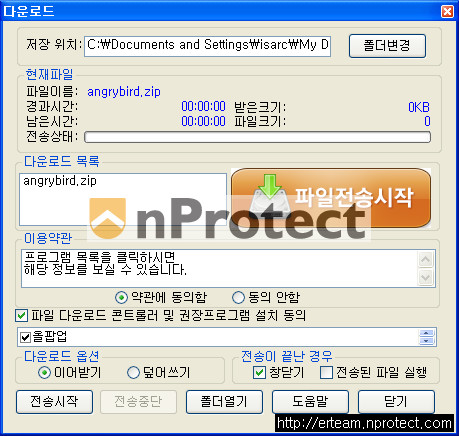

1. 스미싱 문자 메시지 현재 진행형이며, 여전히 활개 잉카인터넷 대응팀은 국내 안드로이드 기반 스마트폰 이용자들을 겨냥한 악성앱(APK) 설치용 스미싱을 집중 관제 중이다. 상반기와 수치적으로 비교해 보아도 스미싱 문자메시지는 여전히 기승을 부리고 있고, 악성앱 변종도 꾸준히 증가 추세이다. 잉카인터넷 대응팀은 지난 5월 경 스미싱이 사회적인 문제로 대두되고, 피해가 증가함에 따라 스미싱 원천차단방지 솔루션인 "뭐야 이 문자" 앱을 개발하여 일반에 무료로 배포 중이다. "뭐야 이 문자" 앱은 스미싱의 피해가 급증함에 따라 단기간에 총 사용자 설치 수가 약 50,000 여명에 가깝게 설치하였고, 시간 차로 조금씩 차이가 있지만, 실시간으로 유포 중인 각종 스미싱을 차단하고 유포현황을 제공 받고 있다. 이..