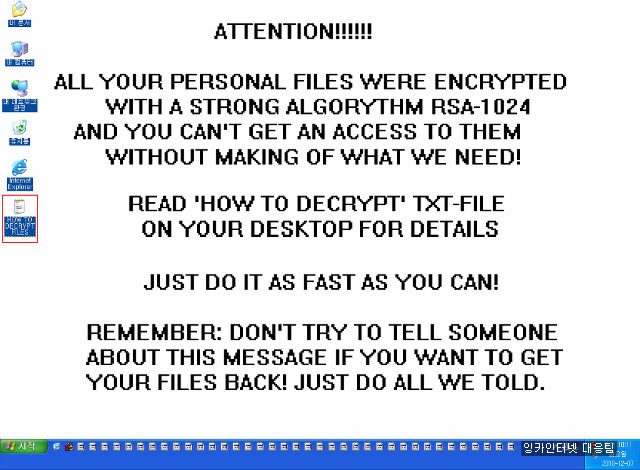

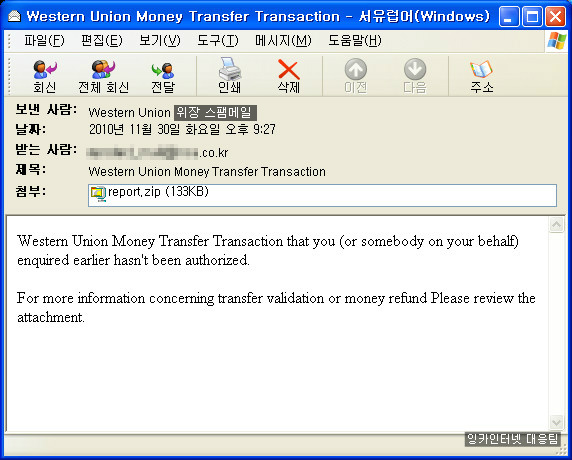

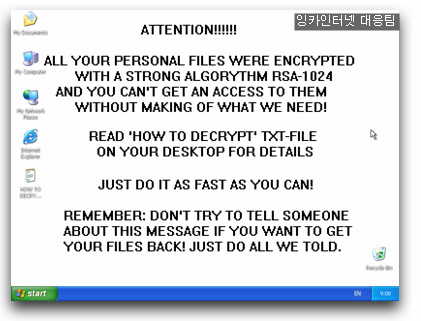

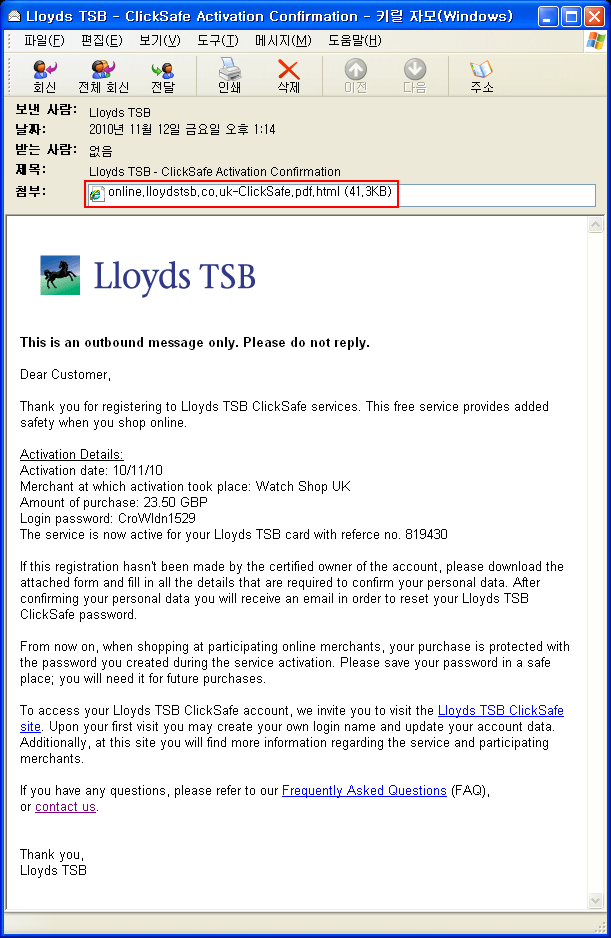

1. 개요 페이스북(Facebook) 대화창을 통한 악성파일 유포 사례가 2010년 12월 14일 오전 국내 특정 언론사를 통해 보도 되었으며, 하기의 그림과 같이 발신처가 페이스북처럼 위장된 스팸 메일 또한 국내에 유입된 것으로 보고 되었다. 이번에 발견된 페이스북 대화창을 이용한 악성파일 유포와 위장형 스팸 메일을 통한 악성파일 유포 방식은 최근 두드러지게 발생하고 있는 사회공학적 기법이며, 여전히 악성파일 유포에 유용하게(?) 사용되고 있다는 단면을 보여주고 있다. 아래의 그림과 같이 이번에 발견된 스팸 메일의 경우 본문에 링크된 URL을 통해 다운로드 될 것으로 예상되는 gong.html 파일(하기 그림의 하단 적색박스 부분) 이 현재 정상적으로 열리지 않고 있다. 페이스북 채팅창을 이용한 악성파..